16 октября 2017 года

Эта вредоносная программа была добавлена в вирусные базы Dr.Web под именем Python.BackDoor.33. Внутри файла троянца хранится запакованная утилита py2exe, которая позволяет запускать в Windows сценарии на языке Python как обычные исполняемые файлы. Основные функции вредоносной программы реализованы в файле mscore.pyc.

Python.BackDoor.33 сохраняет свою копию в одной из папок на диске, для обеспечения собственного запуска модифицирует системный реестр Windows и завершает выполнение сценария. Таким образом, основные вредоносные функции бэкдора выполняются после перезагрузки системы.

После перезагрузки троянец пытается заразить все подключенные к устройству накопители с именами от C до Z. Для этого он создает скрытую папку, сохраняет в ней копию своего исполняемого файла (также с атрибутом «скрытый»), после чего в корневой папке диска создает ссылку вида <имя тома>.lnk, которая ведет на вредоносный исполняемый файл. Все файлы, отличные от файла .lnk, VolumeInformation.exe и .vbs, он перемещает в созданную ранее скрытую папку.

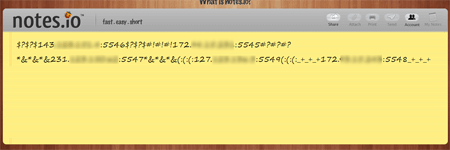

Затем троянец пытается определить IP-адрес и доступный порт управляющего сервера, отправляя запрос к нескольким серверам в Интернете, включая pastebin.com, docs.google.com и notes.io. Полученное значение имеет следующий вид:

Если бэкдору удалось получить IP-адрес и порт, он отсылает на управляющий сервер специальный запрос. Если троянец получит на него ответ, он скачает с управляющего сервера и запустит на инфицированном устройстве сценарий на языке Python, добавленный в вирусные базы Dr.Web под именем Python.BackDoor.35. В этом сценарии реализованы функции кражи паролей (стилер), перехвата нажатия клавиш (кейлоггер) и удаленного выполнения команд (бэкдор). Кроме того, этот троянец умеет проверять подключенные к зараженному устройству носители информации и заражать их схожим образом. В частности, Python.BackDoor.35 позволяет злоумышленникам:

- красть информацию из браузеров Chrome, Opera, Yandex, Amigo, Torch, Spark;

- фиксировать нажатия клавиш и делать снимки экрана;

- загружать дополнительные модули на Python и исполнять их;

- скачивать файлы и сохранять их на носителе инфицированного устройства;

- получать содержимое заданной папки;

- перемещаться по папкам;

- запрашивать информацию о системе.

Помимо прочего, в структуре Python.BackDoor.35 предусмотрена функция самообновления, однако в настоящий момент она не задействована. Сигнатуры всех упомянутых выше вредоносных программ добавлены в вирусные базы Dr.Web и не представляют опасности для наших пользователей.

#backdoor #бэкдор #вредоносное_ПО #троянец

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии