28 апреля 2018 года

В начале апреля вирусные аналитики компании «Доктор Веб» обнаружили новую версию опасного банковского троянца, заражавшего мобильные устройства под управлением ОС Android. Кроме того, в середине месяца было зафиксировано распространение троянца-шифровальщика для Windows, который из-за ошибки вирусописателей повреждал файлы без возможности их последующей расшифровки.

Главные тенденции апреля

- Появление опасного банковского троянца для ОС Android

- Распространение троянца-шифровальщика, заражавшего Windows-устройства

Угроза месяца

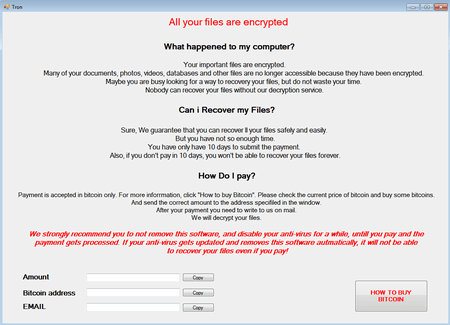

Троянец-шифровальщик, получивший обозначение Trojan.Encoder.25129, детектируется превентивной защитой Антивируса Dr.Web под именем DPH:Trojan.Encoder.9. По задумке вирусописателей троянец не шифрует файлы, если IP-адрес зараженного устройства расположен в России, Беларуси или Казахстане, а также если в настройках операционной системы установлены русский язык и российские региональные параметры. Однако из-за ошибки в коде энкодер шифрует файлы вне зависимости от географической принадлежности IP-адреса.

Trojan.Encoder.25129 шифрует с использованием алгоритмов AES-256-CBC содержимое папок текущего пользователя, Рабочего стола Windows, а также служебных папок AppData и LocalAppData. Зашифрованным файлам присваивается расширение .tron. Размер требуемого злоумышленниками выкупа варьируется от 0,007305 до 0,04 Btc.

Поскольку создатели троянца допустили в его коде ошибку, в большинстве случаев они не смогут расшифровать поврежденные этим энкодером файлы. Более подробно о принципах работы и особенностях Trojan.Encoder.25129 рассказано в опубликованной на нашем сайте статье.

По данным серверов статистики «Доктор Веб»

- JS.BtcMine.36

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- Trojan.Starter.7394

- Представитель семейства троянцев, основное назначение которых — запуск в инфицированной системе исполняемого файла с определенным набором вредоносных функций.

- JS.DownLoader

- Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы.

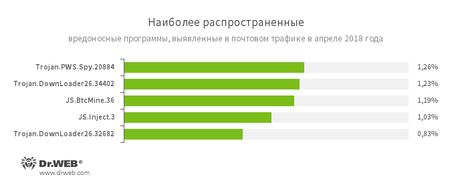

Статистика вредоносных программ в почтовом трафике

- Trojan.PWS.Spy.20884

- Представитель семейства троянцев-шпионов для ОС Windows, способных похищать конфиденциальную информацию, в том числе пользовательские пароли.

- Trojan.DownLoader

- Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений.

- JS.BtcMine.36

- Сценарий на языке JavaScript, предназначенный для скрытой добычи (майнинга) криптовалют.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Встраивают вредоносный скрипт в HTML-код веб-страниц.

- Trojan.Encoder.11464 — 10.56% обращений;

- Trojan.Encoder.11539 — 9.73% обращений;

- Trojan.Encoder.858 — 8.70% обращений;

- Trojan.Encoder.25064 — 7.66% обращений;

- Trojan.Encoder.24249 — 4.76% обращений;

- Trojan.Encoder.761 — 2.28% обращений.

- распространение опасного банковского троянца, заразившего более 60 000 мобильных устройств российских пользователей;

- появление новых троянцев-шпионов;

- обнаружение вредоносных и потенциально опасных программ в каталоге Google Play.

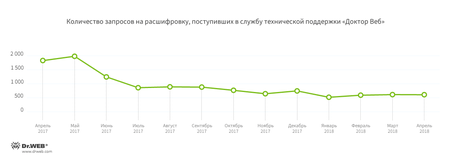

Шифровальщики

В апреле в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

Опасные сайты

В течение апреля 2018 года в базу нерекомендуемых и вредоносных сайтов был добавлен 287 661 интернет-адрес.

| март 2018 | апрель 2018 | Динамика |

|---|---|---|

| + 624 474 | + 287 661 | - 53,9% |

Вредоносное и нежелательное ПО для мобильных устройств

В апреле специалисты компании «Доктор Веб» обнаружили новую модификацию опасного банковского троянца для ОС Android, который получил имя Android.BankBot.358.origin. Он атаковал российских клиентов одного из крупнейших банков и заразил более 60 000 мобильных устройств. Также в уходящем месяце вирусные аналитики обнаружили в каталоге Google Play множество вредоносных программ, относящихся к семейству Android.Click. Среди них – Android.Click.245.origin, Android.Click.246.origin и Android.Click.458. При запуске они загружали заданные киберпреступниками веб-сайты, на которых потенциальных жертв обманом подписывали на дорогостоящие контент-услуги. Позднее в каталоге Google Play была выявлена потенциально опасная программа Program.PWS.2, позволявшая подключаться к заблокированному в России сервису Telegram. Это приложение не шифровало передаваемую конфиденциальную информацию, что могло привести к утечке секретных данных владельцев Android-смартфонов и планшетов. В конце месяца специалисты «Доктор Веб» нашли в Google Play троянца Android.RemoteCode.152.origin – он скачивал и запускал вспомогательные модули, при помощи которых создавал рекламные баннеры. Затем вредоносная программа нажимала на них, принося киберпреступникам прибыль. Также в апреле были обнаружены новые троянцы-шпионы, которые следили за пользователями. Эти вредоносные программы получили по классификации компании «Доктор Веб» имена Android.Spy.443.origin и Android.Spy.444.origin.

Наиболее заметные события, связанные с «мобильной» безопасностью в апреле:

Более подробно о вирусной обстановке для мобильных устройств в апреле читайте в нашем обзоре.