2 августа 2018 года

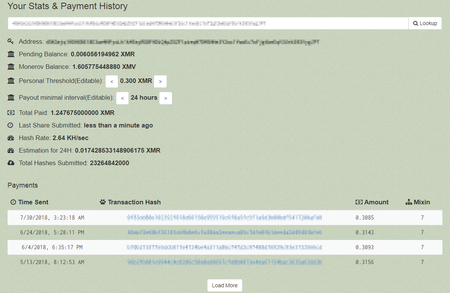

Вредоносные программы и утилиты для добычи криптовалют, о которых пойдет речь в этой статье, были загружены на один из наших «ханипотов» (от англ. honeypot, «горшочек с медом») — специальных серверов, используемых специалистами «Доктор Веб» в качестве приманки для злоумышленников. Первые подобные атаки на работающие под управлением Linux серверы были зафиксированы вирусными аналитиками в начале мая 2018 года. Киберпреступники соединялись с сервером по протоколу SSH, подбирали логин и пароль методом их перебора по словарю (bruteforce) и после успешной авторизации на сервере отключали утилиту iptables, управляющую работой межсетевого экрана. Затем злоумышленники загружали на атакованный сервер утилиту-майнер и файл конфигурации для нее. Для запуска утилиты они редактировали содержимое файла /etc/rc.local, после чего завершали соединение.

В начале июня киберпреступники изменили эту схему и начали использовать вредоносную программу, добавленную в вирусные базы Dr.Web под именем Linux.BtcMine.82. Этот троянец написан на языке Go и представляет собой дроппер, в теле которого хранится упакованный майнер. Дроппер сохраняет его на диск и запускает, что значительно упрощает сценарий атаки. Адрес кошелька, на который переводится добытая криптовалюта, также зашит в теле вредоносной программы.

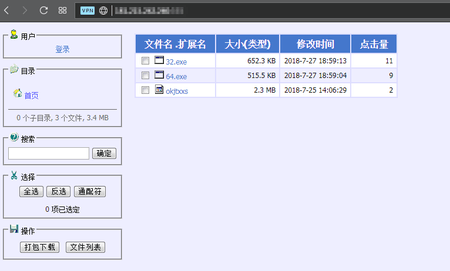

Вирусные аналитики исследовали принадлежащий злоумышленникам сервер, с которого загружался этот троянец, и обнаружили там несколько майнеров для ОС Windows.

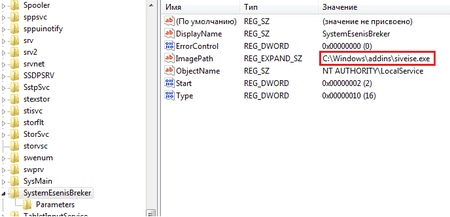

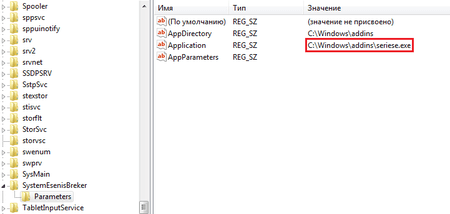

Версия майнера для Windows реализована в виде самораспаковывающегося RAR-архива, содержащего файл конфигурации, несколько VBS-сценариев для запуска майнера и саму утилиту для добычи криптовалюты. После запуска архива утилита распаковывается в папку %SYSTEMROOT%\addins и регистрируется в качестве службы с именем SystemEsinesBreker.

Версии майнера для 32- и 64-разрядных ОС Windows детектируются Антивирусом Dr.Web как представители семейства Tool.BtcMine. Наши пользователи полностью защищены от действия этих вредоносных программ.

#Honeypot #Linux #криптовалюты #майнинг #троянец

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии