«Доктор Веб» выявил в Google Play 130 мошеннических приложений

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

30 августа 2018 года

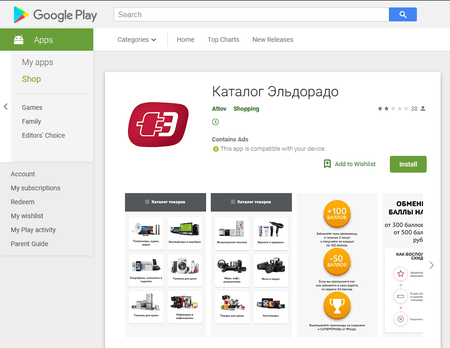

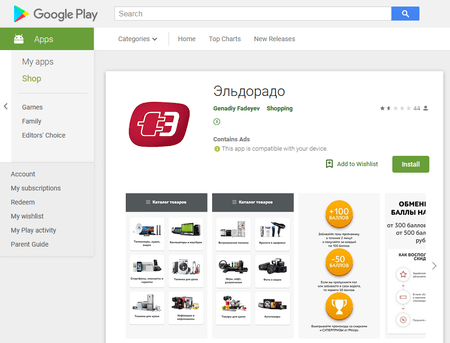

Одну из обнаруженных вредоносных программ, получившую имя Android.Click.265.origin, злоумышленники используют для подписки пользователей на дорогостоящие мобильные услуги. Это хорошо известный вид сетевого мошенничества, который предприимчивые киберпреступники практикуют уже много лет. Android.Click.265.origin замаскирован под официальное приложение для работы с онлайн-магазином торговой сети «Эльдорадо». Вирусные аналитики «Доктор Веб» обнаружили два случая проникновения троянца в Google Play, и на момент выхода этой новости обе его модификации были удалены из каталога программ для ОС Android.

Android.Click.265.origin действительно выполнял заявленные его создателями функции: он загружал в своем окне мобильную версию веб-магазина «Эльдорадо» и позволял полноценно с ним работать. Однако, помимо этого, он выполнял и менее желательные действия. Троянец показывал надоедливую рекламу, а также открывал страницы сервисов дорогостоящих мобильных услуг и автоматически нажимал на расположенную там кнопку подтверждения подписки. После этого с мобильного счета жертвы каждый день списывалась определенная сумма.

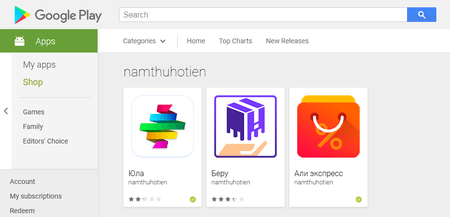

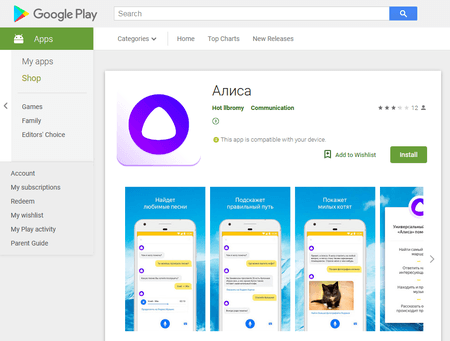

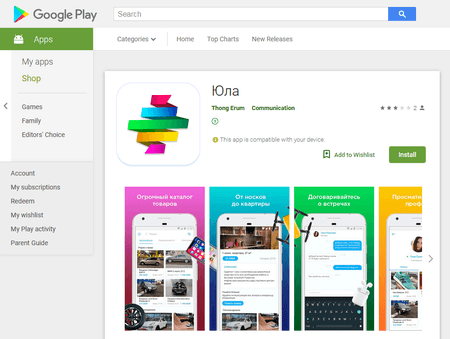

Android.Click.248.origin — еще один троянец, которого злоумышленники используют в мошеннической схеме с подпиской владельцев Android-смартфонов и планшетов на премиум-услуги. Эта вредоносная программа, известная специалистам «Доктор Веб» с апреля текущего года, в уходящем месяце вновь распространялась через Google Play. Как и ранее, вирусописатели выдавали Android.Click.248.origin за известное ПО, например за клиентское приложение интернет-доски объявлений «Юла» и онлайн-магазина AliExpress, а также за голосовой помощник Алиса от компании «Яндекс».

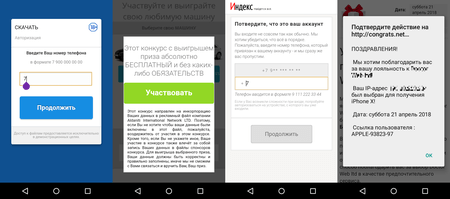

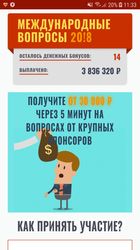

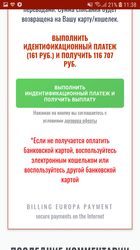

Этот троянец открывает один из фишинговых сайтов, на котором пользователю предлагается скачать ту или иную известную программу либо сообщается о выигрыше ценного приза. У потенциальной жертвы мошенничества запрашивается номер мобильного телефона, якобы необходимый для получения проверочного кода. Однако на самом деле этот код нужен для подтверждения подписки на платную услугу, за использование которой каждый день будет взиматься плата. Если же зараженное устройство подключено к Интернету через мобильное соединение, то после ввода номера телефона на таком сайте владелец Android-смартфона или планшета подписывается на премиум-услугу автоматически. Примеры мошеннических веб-страниц, которые загружает Android.Click.248.origin, показаны на изображении ниже:

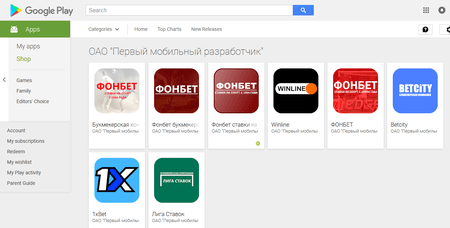

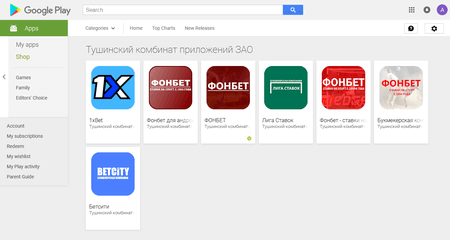

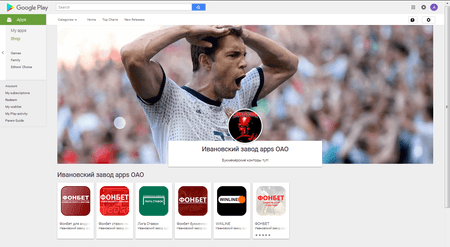

Кроме того, среди выявленных в августе вредоносных программ, которые распространялись через каталог Google Play, стоит отметить множество других модификаций троянцев семейства Android.Click. Исследованные нашими вирусными аналитиками представители этого семейства выдавались за официальные программы различных букмекерских контор, таких как «Олимп», «Мостбет», «Фонбет», «Лига ставок», 1xBet, Winline и других. В общей сложности специалисты «Доктор Веб» выявили 127 таких вредоносных программ, которые распространяли 44 разработчика. Компания Google оперативно удаляет эти приложения из Google Play, однако предприимчивые мошенники продолжают добавлять их в каталог почти каждый день.

После запуска эти троянцы соединяются с управляющим сервером и получают от него команду на загрузку того или иного сайта, который демонстрируется пользователю. В настоящее время указанные вредоносные программы открывают официальные страницы букмекерских фирм, при этом название троянского приложения никак не влияет на загружаемый сайт. Кроме того, в любой момент управляющий сервер способен отдать троянцам команду на загрузку произвольного веб-ресурса, в том числе мошеннического или вредоносного онлайн-портала, с которого на Android-устройство могут загружаться другие вредоносные программы. Именно поэтому эти троянцы представляют серьезную опасность.

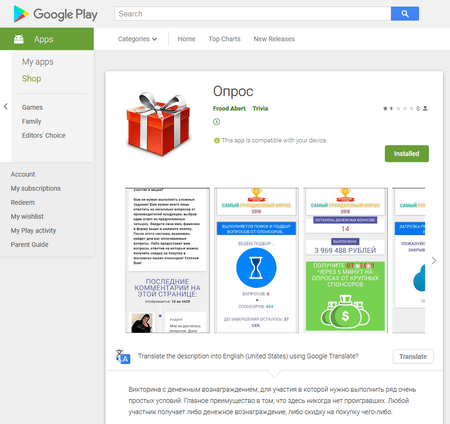

Наконец, другой троянец-мошенник, обнаруженный в уходящем месяце, скрывался в приложении с именем «Опрос». Он был добавлен в вирусную базу как Android.FakeApp.110. Его авторы обещали пользователям денежное вознаграждение за участие в простых опросах, прохождение которых не займет больше нескольких минут.

При запуске Android.FakeApp.110 загружал принадлежащий злоумышленникам мошеннический сайт, на котором потенциальным жертвам предлагалось ответить на несколько незамысловатых вопросов якобы от спонсоров, готовых щедро заплатить за участие в маркетинговом исследовании. Например, у пользователя могли поинтересоваться, какой парфюм он предпочитает и на автомобиле какого автоконцерна ездит.

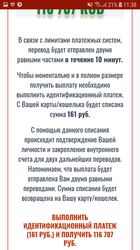

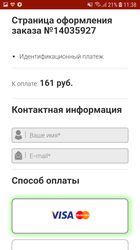

После ответа на несколько таких вопросов владельцу мобильного устройства обещали вознаграждение в размере десятков или даже сотен тысяч рублей. При этом тут же его предупреждали, что якобы из-за лимита платежных систем перевод этих средств будет выполнен несколькими частями в течение определенного промежутка времени. Однако для того, чтобы моментально получить честно заработанное, жертве необходимо всего лишь выполнить некий идентификационный платеж в размере 100–200 рублей, который якобы подтвердит личность «счастливчика». В этом и заключается смысл описанного мошенничества: жертва обмана добровольно отдает свои деньги интернет-жуликам, ожидая получить обещанное вознаграждение, однако никаких баснословных выплат она, конечно же, никогда не увидит. Специалисты компании «Доктор Веб» оповестили корпорацию Google об этом вредоносном приложении, и в настоящее время оно недоступно для загрузки.

Для отъема денег у владельцев мобильных устройств и получения иной выгоды злоумышленники применяют всевозможные уловки, а также изобретают всё новые мошеннические схемы. Компания «Доктор Веб» напоминает, что устанавливать приложения даже из каталога Google Play необходимо с осторожностью. Стоит обращать внимание на имя разработчика, дату публикации интересующей программы, а также отзывы других пользователей. Эти простые действия помогут снизить риск заражения смартфонов и планшетов. Кроме того, для защиты Android-устройств пользователям следует установить антивирусные продукты Dr.Web для Android, которые успешно детектируют и удаляют все известные вредоносные и нежелательные программы.

Подробнее об Android.Click.265.origin

Подробнее об Android.Click.248.origin

Подробнее об Android.FakeApp.110

#Android, #мошенничество, #Google_Play, #троянец