Мобильные устройства бразильских пользователей атаковал банковский троянец

Горячая лента угроз | «Горячие» новости | О мобильных угрозах | Все новости | О вирусах

6 декабря 2018 года

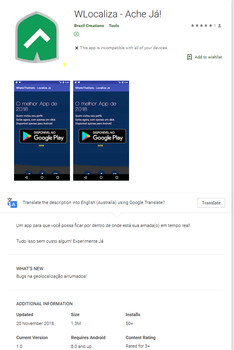

Киберпреступники распространяли Android.BankBot.495.origin под видом приложений, якобы позволяющих следить за пользователями Android-смартфонов и планшетов. Троянец скрывался в программах с названиями WLocaliza Ache Já, WhatsWhere Ache Já и WhatsLocal Ache Já. После обращения специалистов «Доктор Веб» в корпорацию Google та оперативно удалила их из Google Play. Банкера успели загрузить свыше 2000 пользователей.

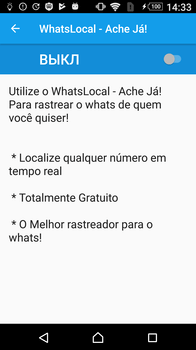

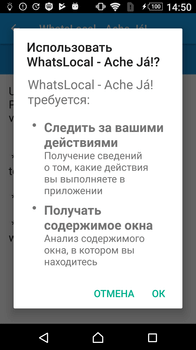

При запуске Android.BankBot.495.origin пытается получить доступ к функциям специальных возможностей (Accessibility) ОС Android, открывая меню системных настроек и предлагая пользователю активировать соответствующий параметр. Если потенциальная жертва согласится предоставить троянцу запрошенные полномочия, Android.BankBot.495.origin сможет незаметно управлять программами, самостоятельно нажимать на кнопки и красть содержимое активных окон приложений.

Когда пользователь дает банкеру разрешение на работу с функциями специальных возможностей, тот закрывает свое окно, запускает вредоносный сервис и с его помощью продолжает действовать в скрытом режиме. Затем Android.BankBot.495.origin запрашивает доступ к показу экранных форм поверх запущенных программ. Эта опция в дальнейшем необходима троянцу для демонстрации фишинговых окон. Благодаря полученному ранее разрешению использовать специальные возможности Android.BankBot.495.origin автоматически нажимает на все кнопки с текстом «PERMITIR» («Разрешить»), которые появляются при запросе полномочий. В результате, если языком системы является португальский, банкер самостоятельно обеспечивает себе нужные привилегии.

Кроме того, вредоносное приложение использует функции специальных возможностей и для самозащиты, отслеживая работу ряда антивирусов и различных утилит. При их запуске он пытается закрыть их окна, 4 раза подряд нажимая кнопку «Назад».

Android.BankBot.495.origin соединяется с удаленным узлом для приема первоначальных настроек и в невидимом окне WebView переходит по заданной вирусописателями ссылке. В результате нескольких перенаправлений на загруженном сайте троянец получает конечную ссылку, в которой зашифрованы IP-адреса двух управляющих серверов. Далее Android.BankBot.495.origin подключается к одному из них и принимает список с именами приложений. Троянец проверяет, какие из них установлены на устройстве, и уведомляет об этом сервер. Затем банкер поочередно отправляет несколько специальным образом сформированных запросов. В зависимости от настроек сервера в ответ Android.BankBot.495.origin получает команду на старт той или иной программы. На момент анализа он мог запускать ПО кредитных организаций Banco Itaú S.A. и Banco Bradesco S.A., а также установленное по умолчанию приложение для работы с СМС.

При запуске программы Banco Itaú троянец с использованием функции специальных возможностей считывает содержимое ее окна и передает злоумышленникам информацию о балансе банковского счета пользователя. Затем он самостоятельно выполняет навигацию внутри приложения и переходит в раздел управления учетной записью. Там троянец копирует и отправляет вирусописателям ключ iToken – код безопасности, который используется для проверки электронных транзакций.

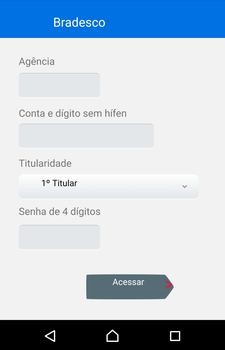

После запуска приложения Bradesco банкер считывает информацию об аккаунте жертвы и пытается автоматически войти в него, вводя полученный от управляющего сервера PIN-код. Android.BankBot.495.origin копирует данные о сумме на счете пользователя и вместе с полученными ранее сведениями об учетной записи передает их киберпреступникам.

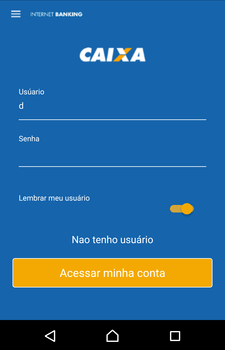

Получив команду на запуск приложения для работы с СМС, банкер открывает его, считывает и сохраняет текст доступных сообщений и отправляет их на сервер. При этом он выделяет СМС, поступившие от банка CaixaBank, S.A., и передает их отдельным запросом.

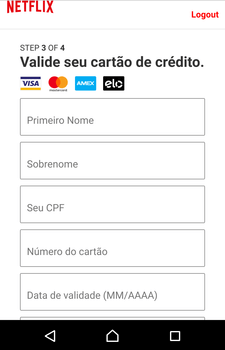

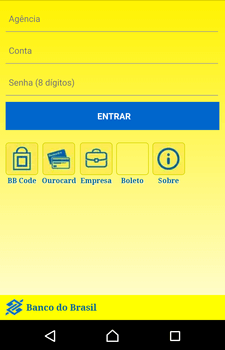

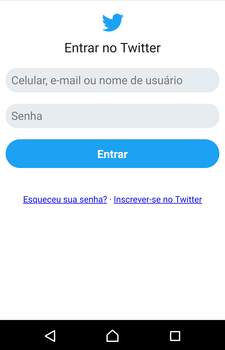

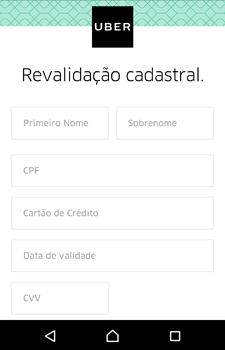

Кроме того, авторы Android.BankBot.495.origin используют банкера для проведения фишинг-атак. Троянец отслеживает запуск программ Itaucard Controle seu cartão, Banco do Brasil, Banco Itaú, CAIXA, Bradesco, Uber, Netflix и Twitter. Если банкер обнаруживает, что одно из них начало работу, он отображает поверх него окно с мошеннической веб-страницей, которая загружается со второго управляющего сервера. Эта страница имитирует внешний вид атакуемого приложения. На ней у пользователя может быть запрошена информация об учетной записи, номере банковского счета, сведения о банковской карте, логины, пароли и другие секретные данные.

Пример таких фишинговых страниц показан на изображениях ниже:

Введенная жертвой конфиденциальная информация передается злоумышленникам, после чего троянец закрывает мошенническое окно и повторно запускает атакуемую программу. Это делается для того, чтобы не вызвать у владельца устройства подозрений при сворачивании или закрытии целевого приложения.

Компания «Доктор Веб» призывает с осторожностью устанавливать Android-программы, даже если они распространяются через Google Play. Злоумышленники могут подделывать известное ПО, а также создавать внешне безобидные приложения. Для снижения риска установки троянца стоит обращать внимание на имя разработчика, дату размешения программы в каталоге, число загрузок и отзывы других пользователей. Кроме того, следует использовать антивирус.

Все известные модификации банкера Android.BankBot.495.origin детектируются и удаляются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей они опасности не представляют.

#Android, #Google_Play, #банковский_троянец, #фишинг