5 августа 2019 года

В прошлом месяце компания «Доктор Веб» сообщила об опасном троянце Android.Backdoor.736.origin, который выполнял команды злоумышленников, похищал конфиденциальные данные и мог показывать мошеннические окна и сообщения. В течение июля вирусные аналитики обнаружили множество новых рекламных троянцев семейства Android.HiddenAds, распространявшихся через каталог Google Play. Кроме того, в вирусную базу Dr.Web были добавлены записи для детектирования нежелательного рекламного модуля Adware.HiddenAds.9.origin, а также троянцев-шпионов Android.Spy.567.origin и Android.Spy.568.origin.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Распространение Android-бэкдора, который шпионил за пользователями и выполнял команды киберпреступников

- Обнаружение новых троянцев и нежелательных программ в Google Play

- Распространение троянцев-шпионов

Мобильная угроза месяца

В середине июля вирусные аналитики «Доктор Веб» исследовали троянца Android.Backdoor.736.origin, распространявшегося под видом программы OpenGL Plugin. Она якобы проверяла версию графического интерфейса OpenGL ES и могла устанавливать его обновления.

На самом же деле этот бэкдор шпионил за пользователями, отправляя злоумышленникам информацию о контактах, телефонных звонках и местоположении смартфонов или планшетов. Кроме того, он мог загружать на удаленный сервер файлы с устройств, а также скачивать и устанавливать программы. Особенности Android.Backdoor.736.origin:

- основной вредоносный компонент троянца скрывался во вспомогательном модуле, который в зашифрованном виде хранился в каталоге ресурсов приложения;

- при наличии root-доступа мог автоматически инсталлировать программы;

- способен выполнять shell-команды, полученные от управляющего сервера.

Подробнее об Android.Backdoor.736.origin рассказано в новостной публикации на нашем сайте.

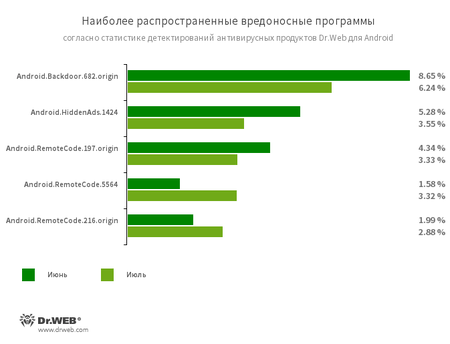

По данным антивирусных продуктов Dr.Web для Android

- Android.Backdoor.682.origin

- Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.HiddenAds.1424

- Троянец, предназначенный для показа навязчивой рекламы. Распространяется под видом популярных приложений.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Android.RemoteCode.216.origin

- Вредоносные приложения, предназначенные для загрузки и выполнения произвольного кода.

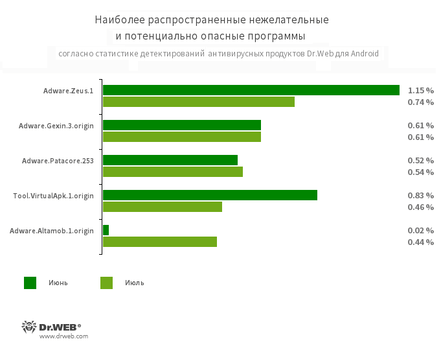

Программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах:

- Adware.Zeus.1

- Adware.Gexin.3.origin

- Adware.Patacore.253

- Adware.Altamob.1.origin

Потенциально опасная программная платформа, которая позволяет приложениям запускать apk-файлы без их установки:

- Tool.VirtualApk.1.origin

Угрозы в Google Play

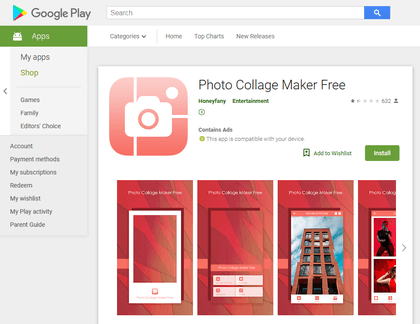

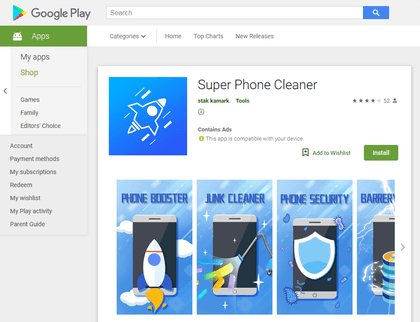

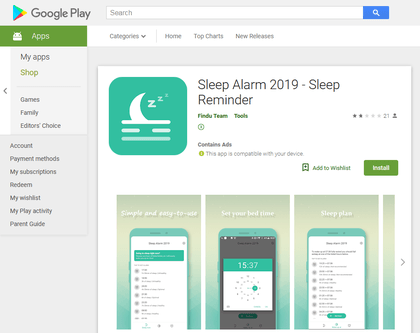

С начала июля вирусные аналитики «Доктор Веб» выявили в Google Play множество новых рекламных троянцев семейства Android.HiddenAds, которые установили свыше 8 200 000 пользователей. Эти вредоносные программы распространялись под видом безобидных игр и полезных приложений — фильтров для фотокамеры, системных утилит, будильников и т. д. После запуска троянцы скрывали свой значок из списка ПО на главном экране и начинали показывать баннеры, которые мешали работе с устройствами.

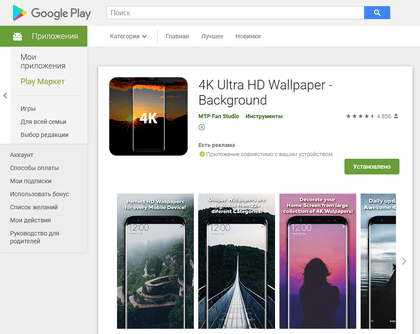

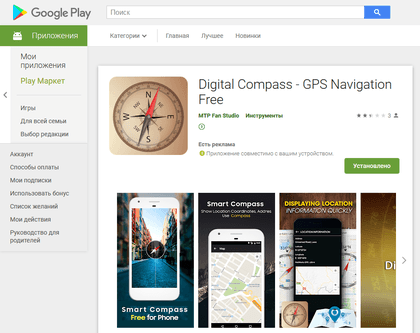

Кроме того, был выявлен новый нежелательный рекламный модуль Adware.HiddenAds.9.origin, встроенный в программу-компас и сборник обоев для рабочего стола. Он отображал рекламу даже тогда, когда эти приложения были закрыты.

Кибершпионаж

Вместе с тем в прошедшем месяце в вирусную базу Dr.Web были добавлены записи для детектирования троянцев-шпионов Android.Spy.567.origin и Android.Spy.568.origin. Первый передавал на удаленный сервер СМС-сообщения, информацию о телефонных звонках, записи календаря и телефонной книги, а также сведения о хранящихся на устройстве файлах.

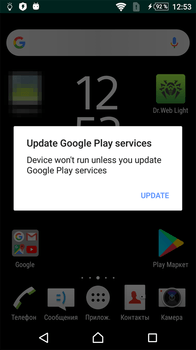

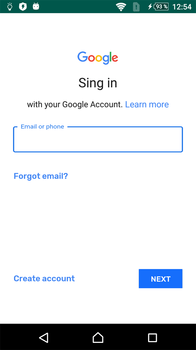

Второй показывал мошенническое сообщение, в котором потенциальной жертве сообщалось о необходимости установки обновления одного из компонентов Google Play. Если пользователь соглашался, троянец отображал фишинговое окно, которое имитировало страницу входа в учетную запись Google.

Вирусописатели допустили грамматическую ошибку во фразе «Sign in», что могло указать на подделку. Если же жертва этого не замечала и авторизовывалась в своем аккаунте, Android.Spy.568.origin крал данные текущей сессии, и злоумышленники получали доступ к конфиденциальной информации – записям календаря, проверочным кодам, телефонам и адресам электронной почты для восстановления доступа к учетной записи.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web