«Великие» киберкомбинаторы в поисках наживы: вирусный ноябрь 2010 года

Вирусные обзоры | Все новости | О вирусах

3 декабря 2010 года

На фоне понижения температуры в ноябре наблюдалось повышение изобретательности интернет-мошенников.

Загрузочный блокировщик Windows

В ноябре получила распространение вредоносная программа Trojan.MBRlock.1, которая незамедлительно была взята на вооружение интернет-мошенниками. Данный троянец по своему функционалу существенно отличается от всех известных до этого мошеннических вредоносных программ.

При заражении системы программа обходит UAC (защитный функционал Windows), поэтому установка в систему происходит незаметно. После установки троянец прописывается в главную загрузочную запись и близлежащие сектора жесткого диска.

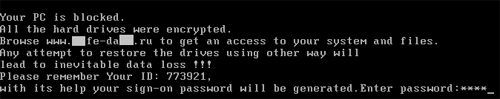

В главной загрузочной записи жесткого диска после заражения появляется код, который загружает информацию с соседних секторов диска. Как следствие — на экран выводятся требования злоумышленников заплатить за разблокировку системы $100.

В сообщении в числе прочего говорится о том, что содержимое всех дисков компьютера якобы зашифровано. Это не соответствует действительности.

В любом случае после факта заражения лечение из самой системы становится невозможным, т. к. она даже не начинает загружаться.

При вводе верного пароля происходит восстановление исходного состояния загрузочной области диска, и загрузка установленной операционной системы происходит в обычном режиме.

В настоящее время известно несколько модификаций Trojan.MBRlock.1, каждая из которых, тем не менее, определяется антивирусом Dr.Web одинаково.

Для лечения системы необходимо ввести известные коды разблокировки: ekol или jail. Если ни один из этих кодов не подойдет, пострадавшие пользователи имеют возможность обратиться в бесплатную техническую поддержку компании «Доктор Веб» по интернет-мошенничеству.

Некоторые модификации Trojan.MBRlock.1 до внесения их в базу антивируса Dr.Web определялись эвристическим анализатором как MULDROP.Trojan. Таким образом, пользователи антивируса Dr.Web уже были защищены — до того, как для данных модификаций были созданы полноценные вирусные записи.

Новая версия троянца-шифровальщика

В ноябре вновь напомнили о себе троянцы-шифровальщики. На этот раз авторы данных вредоносных программ нацелились на европейских пользователей.

Trojan.Encoder.88 шифрует пользовательские документы многих популярных форматов по алгоритму AES-256, что существенно затрудняет расшифровку. Так, для полного перебора всех возможных ключей расшифровки в поисках того, который необходим для восстановления файлов всего на одном зараженном компьютере, потребуется 2^256 операций. Это превышает число, которое можно записать как единицу с 77 нулями.

При этом для каждого компьютера генерируется свой уникальный ключ шифрования, после чего он шифруется по алгоритму RSA и сохраняется на диске в виде текстового файла.

До создания специальной записи для детекта Trojan.Encoder.88 данная модификация троянца-шифровальщика определялась антивирусом Dr.Web с помощью технологии поиска cовпадений Origins Tracing как Trojan.Encoder.origin.

Интернет-мошенничество в ноябре: винлоки возвращаются

В ноябре в бесплатную техническую поддержку для пользователей — жертв интернет-мошенничества поступило около 4700 запросов, что составило около 42% всех обращений. Среднесуточное количество обращений составило 146, что приблизительно на треть превышает аналогичный показатель в октябре.

Основным типом мошеннических программ в ноябре снова стало семейство Trojan.Winlock (73% обращений). Также заметным было количество обращений по троянцам семейства Trojan.Hosts, блокирующим доступ к популярным интернет-ресурсам.

В схемах монетизации незаконных доходов интернет-мошенников также происходят изменения. Доля вредоносных программ, требующих от пользователей отправить СМС-сообщения, продолжает снижаться, а в ноябре количество обращений по подобным программам составило 31% всех запросов.

С другой стороны, злоумышленников все больше привлекает схема передачи денег от пострадавших пользователей через отправку наличных денег посредством терминалов на счета мобильных телефонов (60% всех обращений). При этом если ранее злоумышленники использовали мобильные номера, принадлежащие только одному популярному российскому сотовому оператору, то в течение ноября на постоянной основе стали использоваться номера телефонов, относящиеся к другому сотовому оператору, также российскому (49% и 11% всех обращений соответственно).

Банковские троянцы наступают

В ноябре продолжали появляться новые троянцы, нацеленные на пользователей систем дистанционного банковского обслуживания (ДБО). По-прежнему под прицелом находятся как частные клиенты, так и юридические лица.

В частности, в течение ноября в вирусную базу антивируса Dr.Web были добавлены несколько модификаций Trojan.PWS.Ibank.213.

Данный троянец в различных своих модификациях является своеобразным контейнером для различного вредоносного наполнения. В качестве основного вредоносного функционала он умеет отключать компоненты защитного ПО, имеет возможность обнаруживать факт запуска в виртуальных средах, которые могут помочь изучить функционал программы, а также может отключать системный механизм создания точек восстановления.

Для сбора информации, необходимой для доступа к аккаунтам систем ДБО, троянец перехватывает некоторые системные функции и функции систем ДБО, сохраняет информацию, вводимую пользователем с клавиатуры. Тот факт, что Trojan.PWS.Ibank.213 имеет возможность связываться с сервером, расположенным в Интернете, а после этого загружать и запускать исполняемые файлы, говорит о том, что зараженные данной программой компьютеры являются частью бот-сети.

Ноябрь 2010 года показал, что различные цели злоумышленников и различные типы вредоносных программ, которые они используют в своей незаконной деятельности, могут использоваться в самых причудливых комбинациях. При этом наибольшую эффективность показывают те антивирусные продукты, в которых реализован функционал противодействия всем известным типам вредоносных программ, а также методы лечения от них. По-прежнему слабым звеном в защите системы и информации, расположенной на дисках, является сам пользователь компьютера. Еще раз обращаем внимание пользователей: следование элементарным правилам информационной безопасности позволяет на порядки снизить вероятность заражения системы.

Вредоносные файлы, обнаруженные в ноябре в почтовом трафике

| 01.11.2010 00:00 - 01.12.2010 00:00 | ||

| 1 | Trojan.DownLoader.62844 | 887472 (16.61%) |

| 2 | Trojan.DownLoad1.58681 | 560304 (10.49%) |

| 3 | Trojan.Packed.20878 | 409498 (7.67%) |

| 4 | Win32.HLLW.Texmer.51 | 386408 (7.23%) |

| 5 | Win32.HLLM.Netsky.18401 | 317070 (5.93%) |

| 6 | Trojan.Oficla.zip | 296642 (5.55%) |

| 7 | Win32.HLLM.MyDoom.33808 | 270438 (5.06%) |

| 8 | Trojan.Packed.20312 | 246743 (4.62%) |

| 9 | Trojan.DownLoad.41551 | 231569 (4.33%) |

| 10 | Trojan.Oficla.38 | 139866 (2.62%) |

| 11 | Win32.HLLM.Netsky.35328 | 121814 (2.28%) |

| 12 | Trojan.AVKill.2788 | 103700 (1.94%) |

| 13 | Win32.HLLM.Beagle | 98470 (1.84%) |

| 14 | Trojan.PWS.Panda.114 | 90471 (1.69%) |

| 15 | W97M.Killer | 74444 (1.39%) |

| 16 | Trojan.DownLoader1.17157 | 65832 (1.23%) |

| 17 | Trojan.PWS.Panda.387 | 49461 (0.93%) |

| 18 | Trojan.Oficla.73 | 49351 (0.92%) |

| 19 | Trojan.Oficla.48 | 49342 (0.92%) |

| 20 | Trojan.Botnetlog.zip | 41304 (0.77%) |

| Всего проверено: | 40,984,945,769 |

| Инфицировано: | 5,342,395 |

Вредоносные файлы, обнаруженные в ноябре на компьютерах пользователей

<| 01.11.2010 00:00 - 01.12.2010 00:00 | ||

| 1 | Win32.HLLP.Neshta | 7665428 (24.91%) |

| 2 | Win32.HLLP.Whboy.45 | 6184396 (20.09%) |

| 3 | Trojan.DownLoader.42350 | 2364188 (7.68%) |

| 4 | Win32.HLLP.Novosel | 1644766 (5.34%) |

| 5 | Win32.HLLP.Rox | 1177270 (3.82%) |

| 6 | Trojan.Click.64310 | 727694 (2.36%) |

| 7 | ACAD.Pasdoc | 610404 (1.98%) |

| 8 | Win32.HLLM.Dref | 520690 (1.69%) |

| 9 | Exploit.Cpllnk | 413622 (1.34%) |

| 10 | VBS.Redlof | 320729 (1.04%) |

| 11 | Trojan.WinSpy.925 | 284258 (0.92%) |

| 12 | Win32.HLLW.Shadow.based | 278980 (0.91%) |

| 13 | Trojan.PWS.Ibank.238 | 252705 (0.82%) |

| 14 | HTTP.Content.Malformed | 244692 (0.80%) |

| 15 | Trojan.MulDrop1.48542 | 183156 (0.60%) |

| 16 | Trojan.Click1.6029 | 180330 (0.59%) |

| 17 | Win32.Sector.22 | 142436 (0.46%) |

| 18 | Win32.HLLW.Kati | 121106 (0.39%) |

| 19 | Trojan.DownLoad.32973 | 114280 (0.37%) |

| 20 | Win32.HLLW.Autoruner.5555 | 100817 (0.33%) |

| Всего проверено: | 92,810,136,138 |

| Инфицировано: | 30,778,334 |