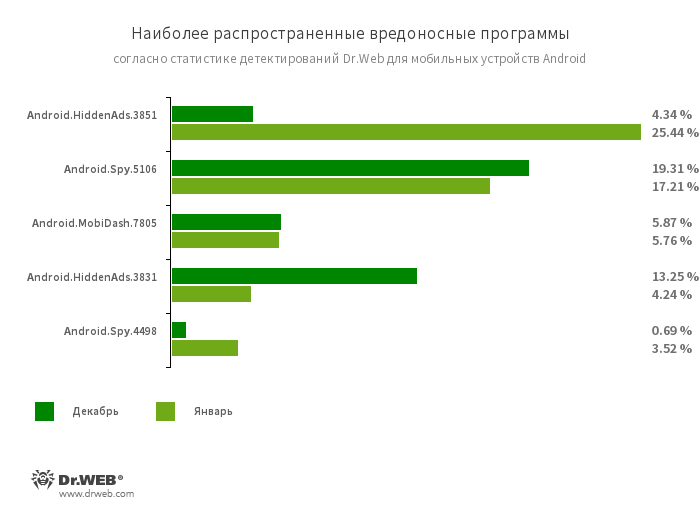

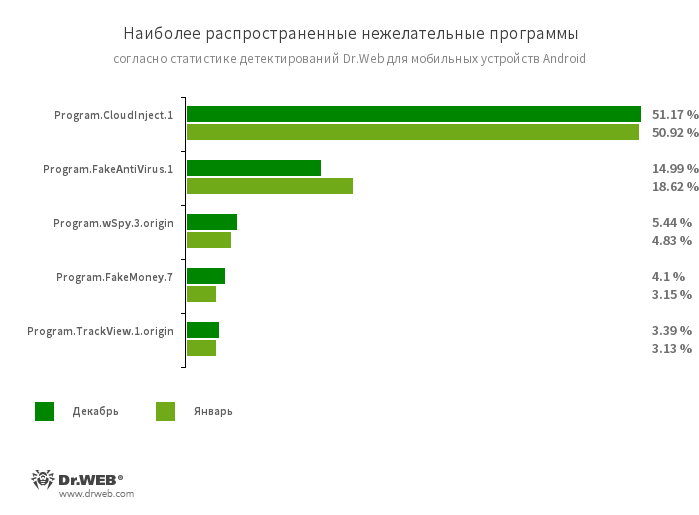

Согласно данным статистики детектирований Dr.Web для мобильных устройств Android, в январе 2024 года пользователи чаще всего сталкивались с рекламными троянскими приложениями Android.HiddenAds. По сравнению с декабрем 2023 года они выявлялись на защищаемых устройствах на 54,45% чаще. При этом активность другого популярного семейства рекламных троянских программ, Android.MobiDash, практически не изменилась, увеличившись всего на 0,9%.

Число атак банковских троянов различных семейств возросло на 17,04%, шпионских троянских программ Android.Spy ― на 11,16%, а вредоносных программ-вымогателей Android.Locker ― на незначительные 0,92%.

Вместе с тем наши специалисты выявили очередные угрозы в каталоге Google Play. Среди них ― новое семейство нежелательных рекламных модулей Adware.StrawAd, а также троянские программы семейства Android.FakeApp. Последние злоумышленники используют для реализации всевозможных мошеннических схем.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Рекламные троянские программы Android.HiddenAds остались лидерами по числу детектирований на защищаемых устройствах

- Возросла активность многих семейств вредоносных Android-приложений

- В каталоге Google Play были выявлены очередные угрозы

Угрозы в Google Play

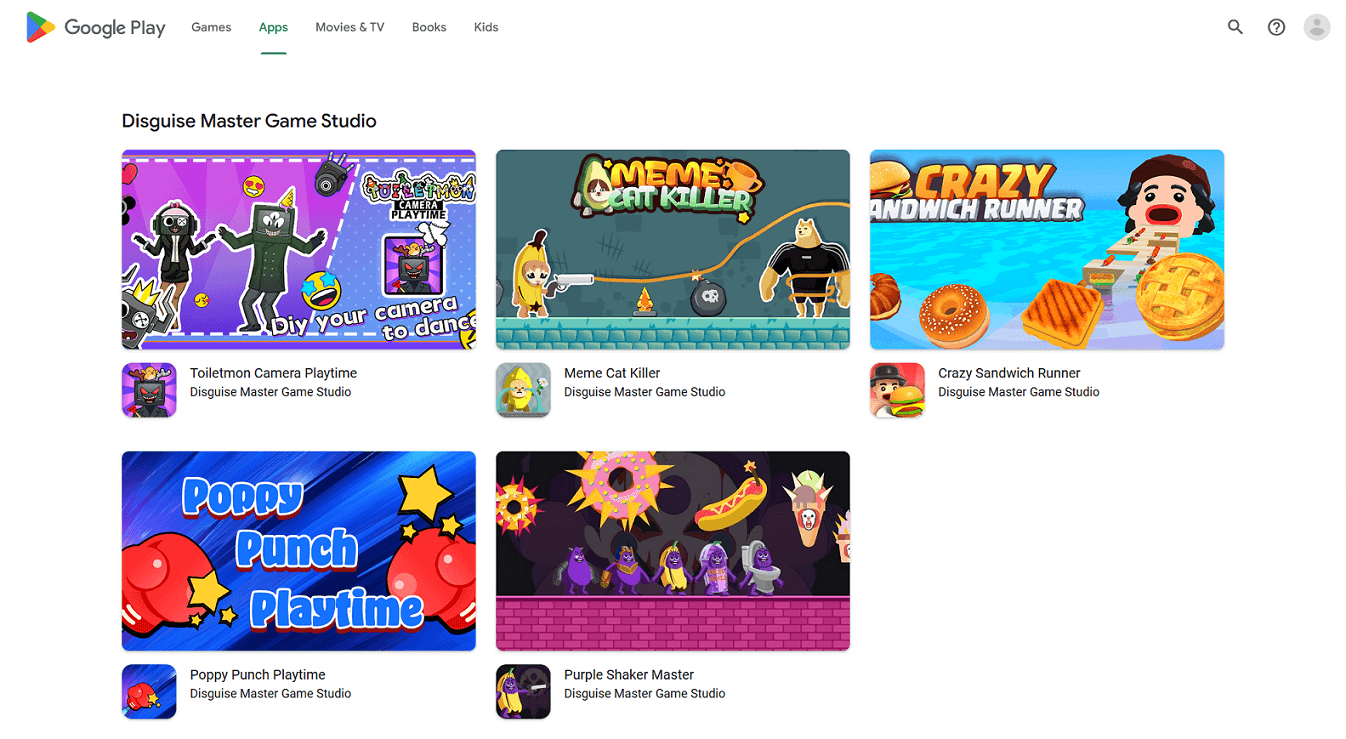

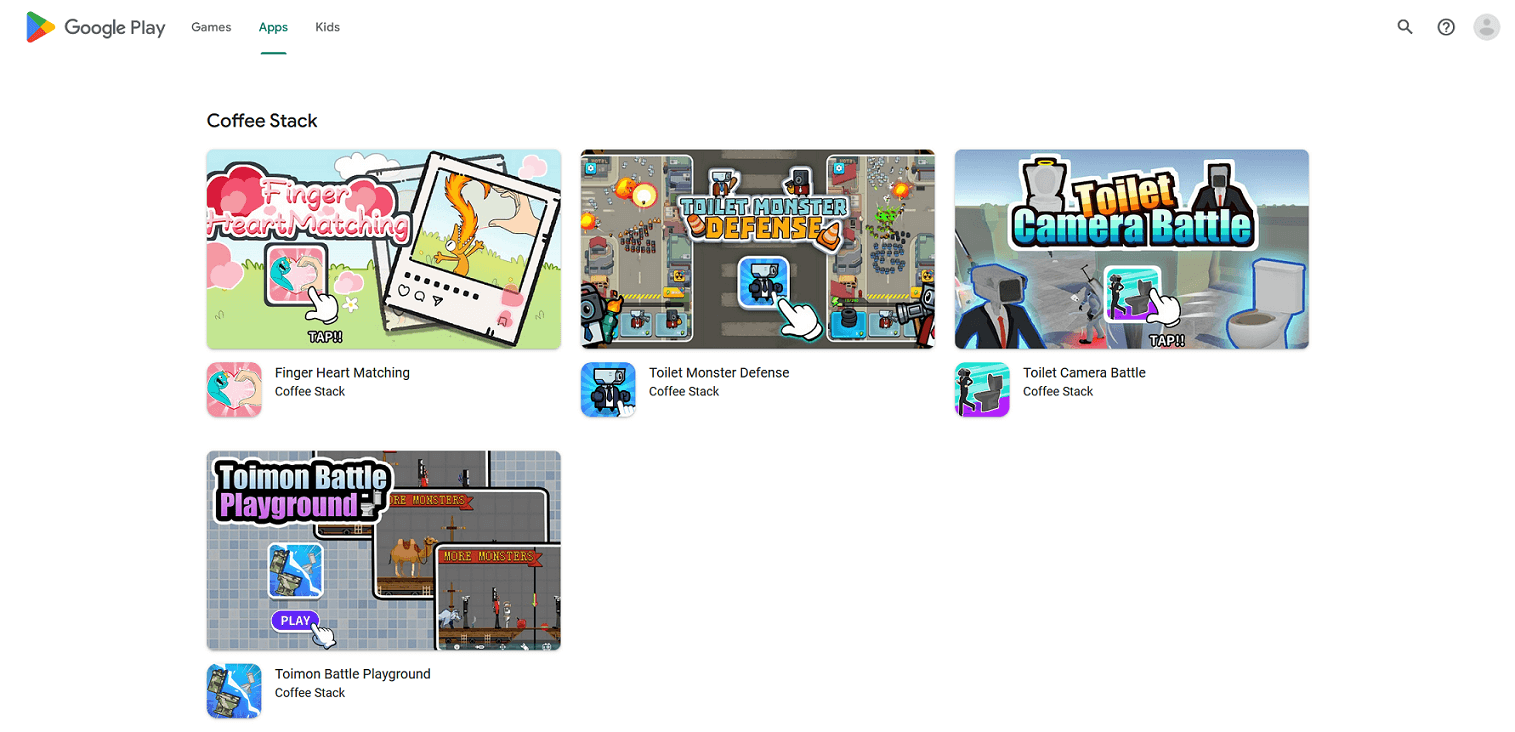

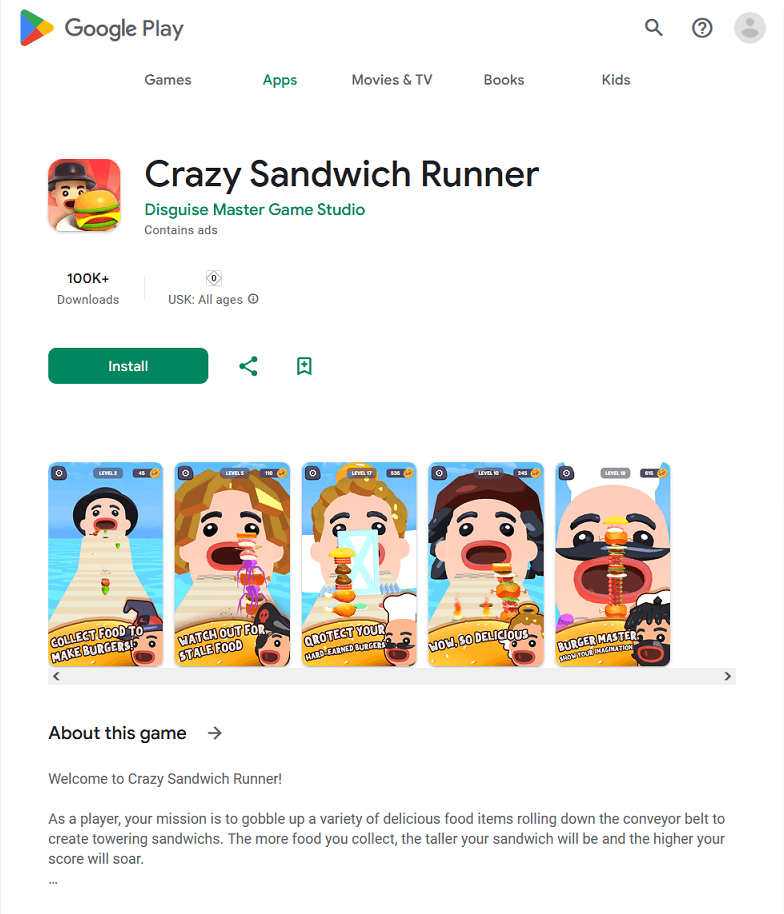

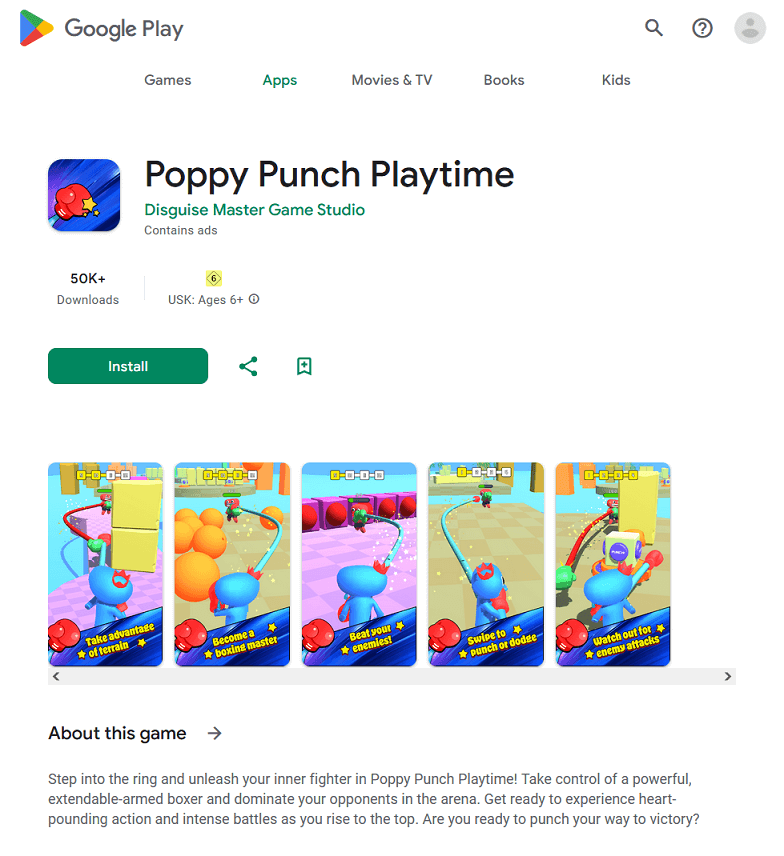

В начале января 2024 года вирусная лаборатория компании «Доктор Веб» выявила в каталоге Google Play ряд игр со встроенной в них нежелательной рекламной платформой Adware.StrawAd.1.origin:

- Crazy Sandwich Runner

- Purple Shaker Master

- Poppy Punch Playtime, Meme Cat Killer

- Toiletmon Camera Playtime

- Finger Heart Matching

- Toilet Monster Defense

- Toilet Camera Battle

- Toimon Battle Playground

Эта платформа представляет собой специализированный программный модуль, который в зашифрованном виде хранится в каталоге с ресурсами программ-носителей. При разблокировке экрана он может показывать объявления от различных поставщиков рекламных услуг. Антивирус Dr.Web детектирует приложения с Adware.StrawAd.1.origin как представителей семейства Adware.StrawAd.

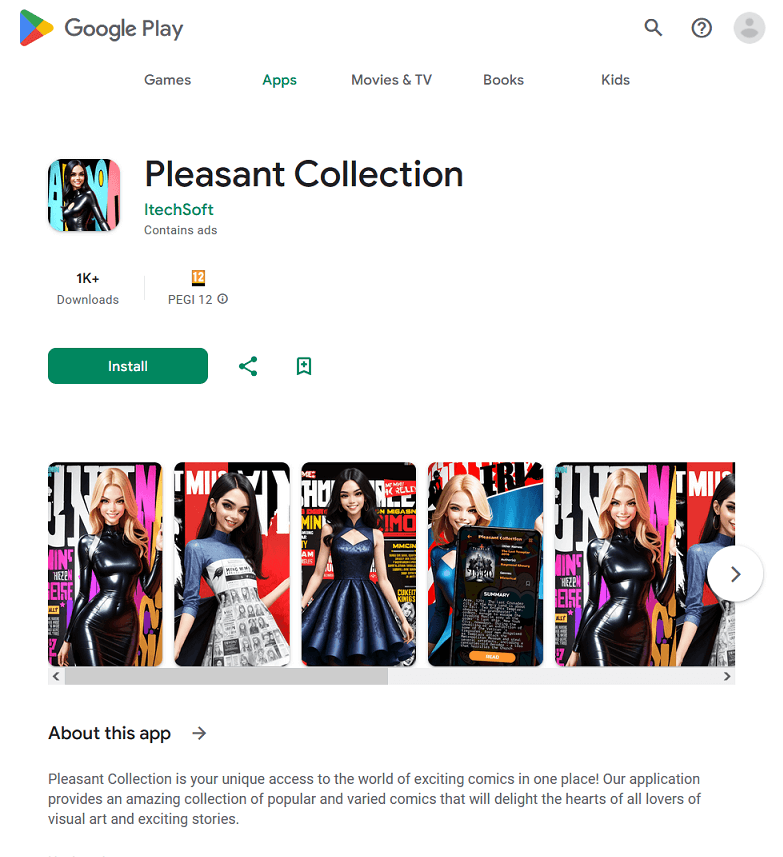

Также в течение января наши специалисты обнаружили ряд вредоносных программ-подделок из семейства Android.FakeApp. Так, троян Android.FakeApp.1579 скрывался в приложении Pleasant Collection, которое маскировалось под программу для чтения комиксов.

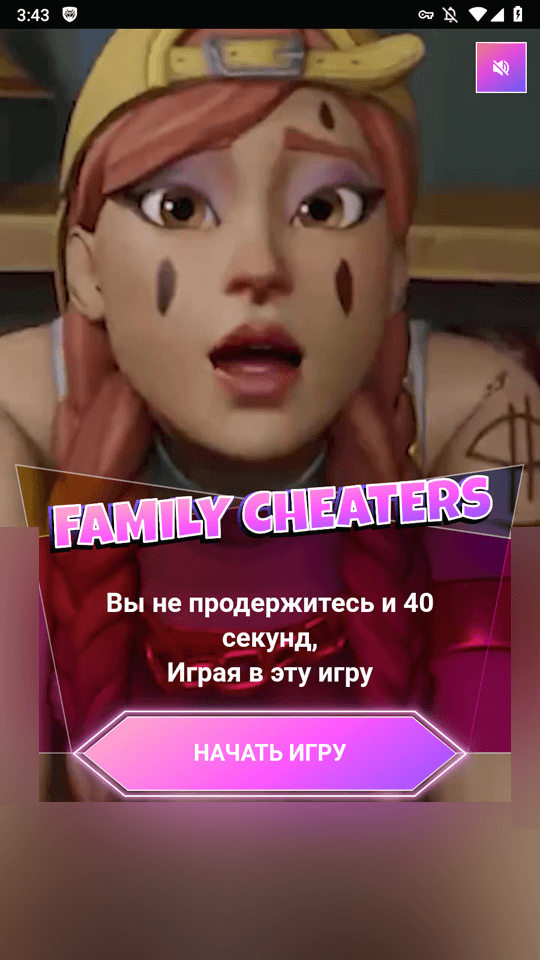

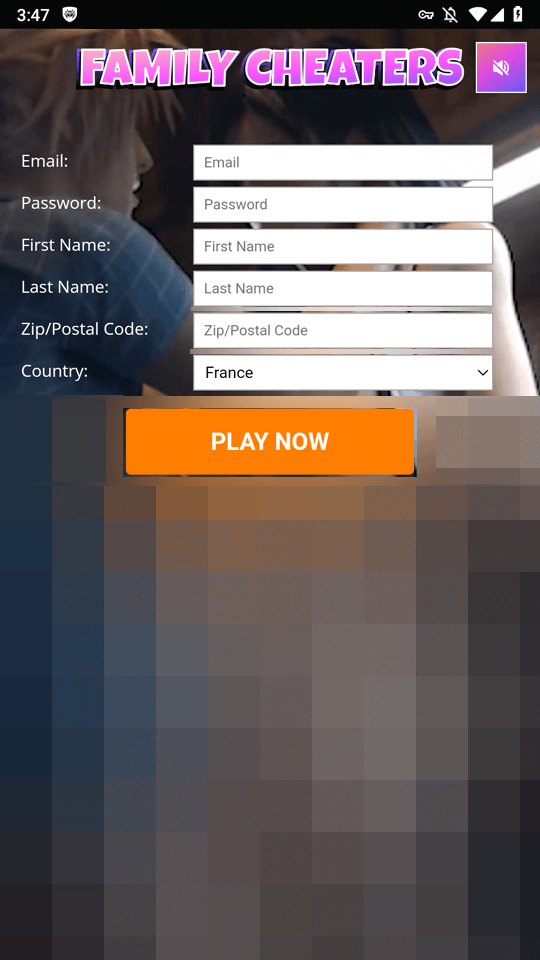

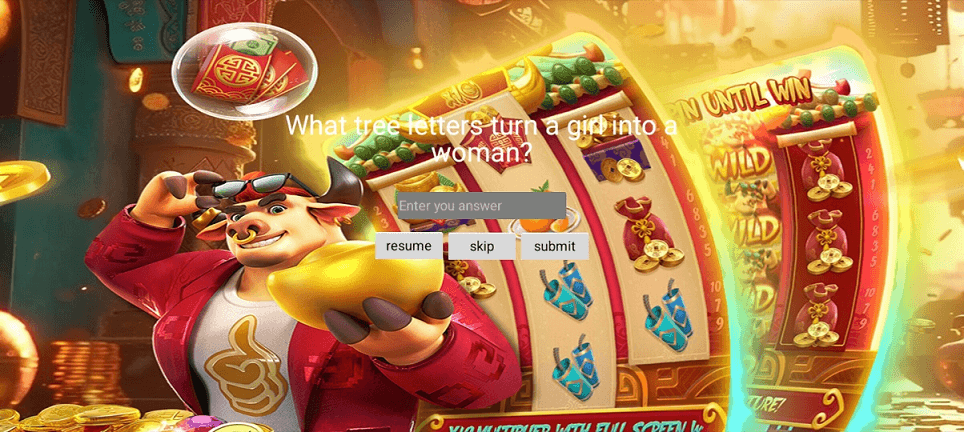

Его единственной задачей, однако, была загрузка мошеннических интернет-ресурсов. Среди них могли быть сайты, якобы позволяющие получить доступ к тем или иным играм, в том числе ― категории «для взрослых». Пример одного из них показан ниже.

В данном случае потенциальной жертве перед «началом» игры предлагалось ответить на несколько вопросов, после чего указать персональные данные, а затем и данные банковской карты ― якобы для проверки возраста.

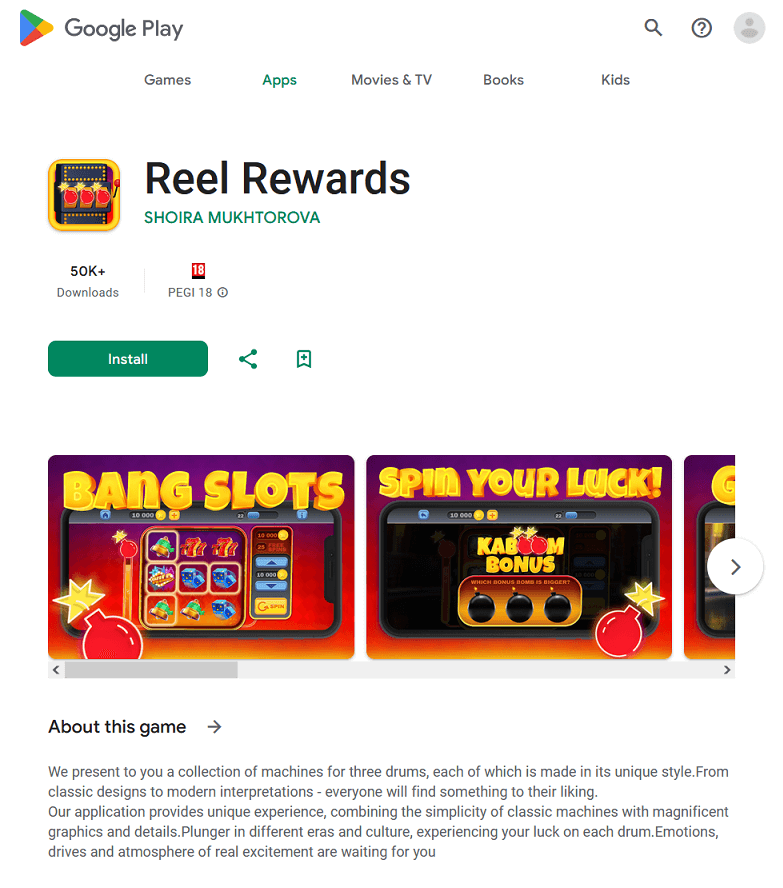

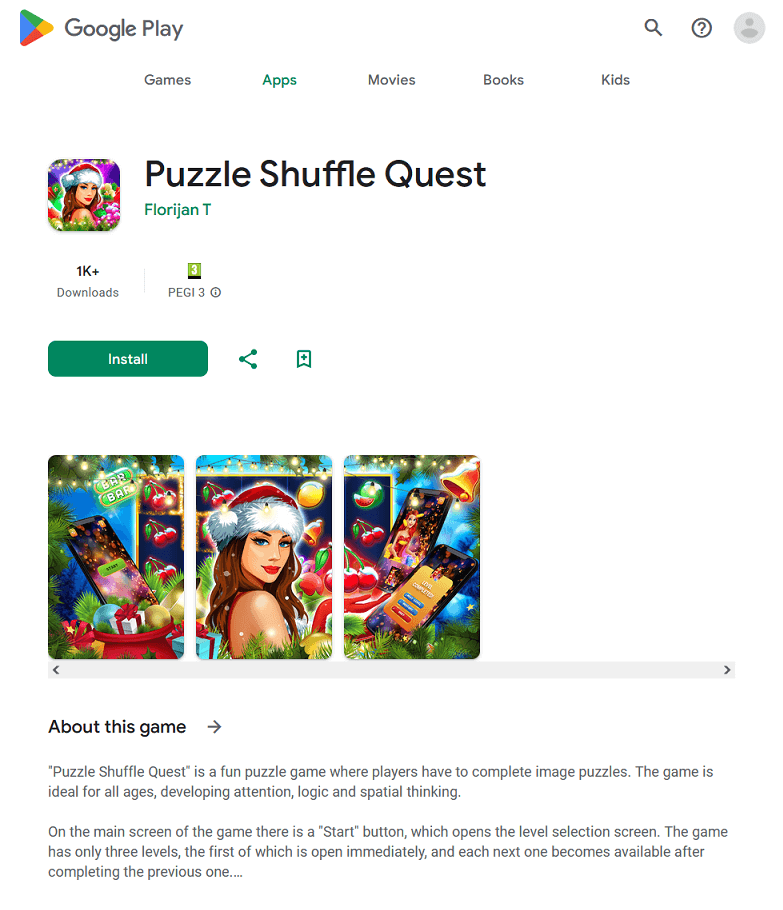

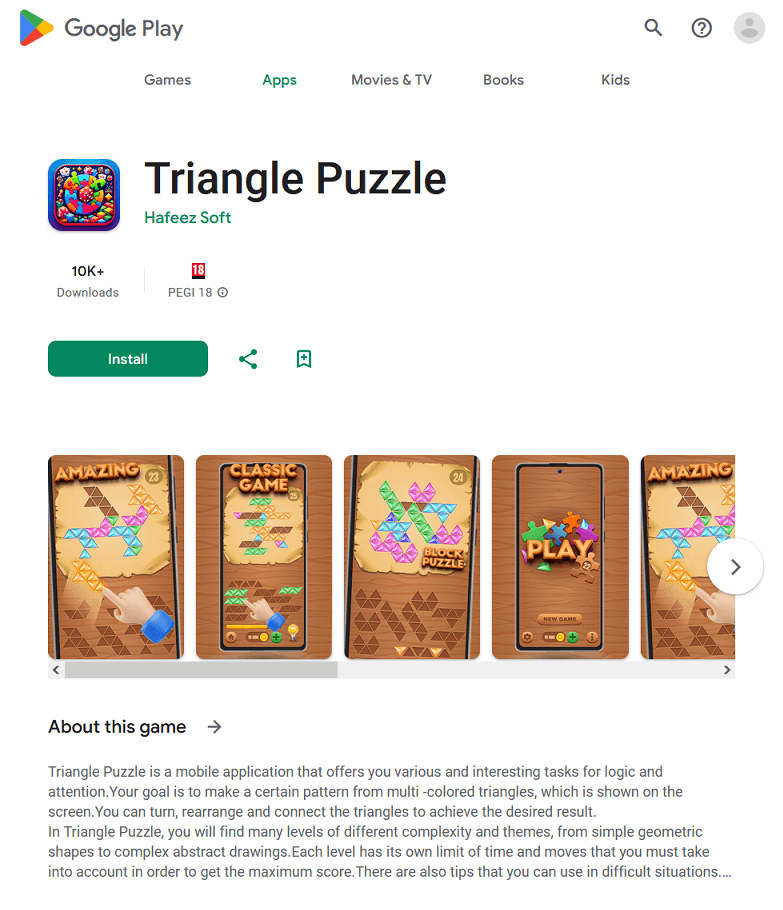

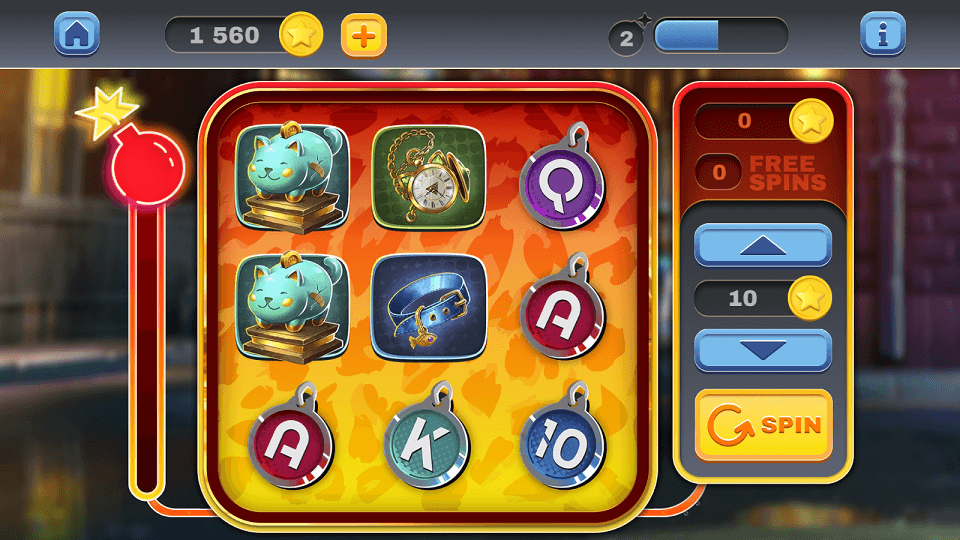

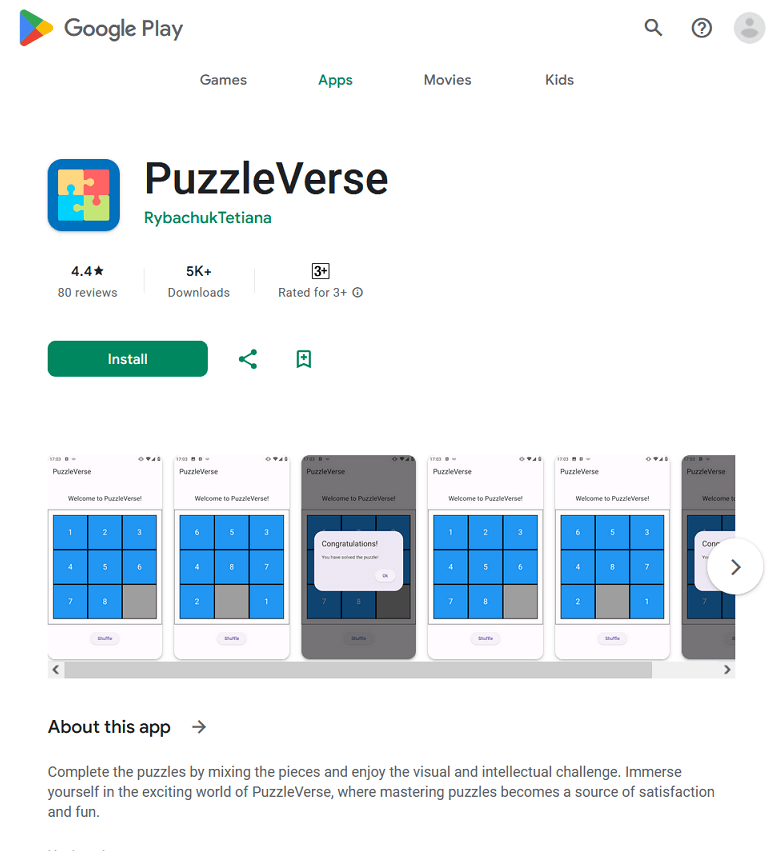

Среди выявленных представителей семейства Android.FakeApp вновь оказались и программы, распространявшиеся под видом игр. Они были добавлены в вирусную базу антивируса Dr.Web как Android.FakeApp.1573, Android.FakeApp.1574, Android.FakeApp.1575, Android.FakeApp.1577 и Android.FakeApp.32.origin.

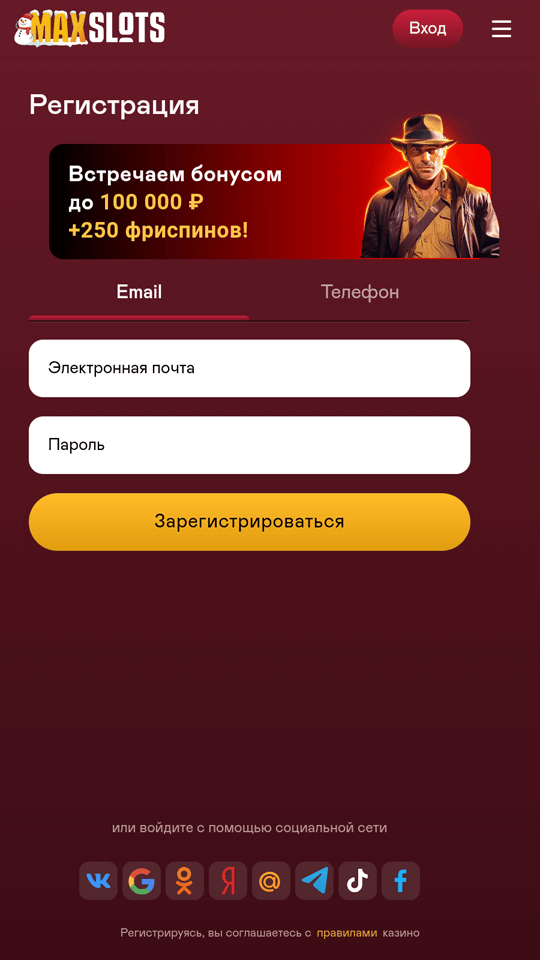

При определенных условиях такие подделки могли загружать сайты онлайн-казино и букмекерских контор. Пример их работы в качестве игр:

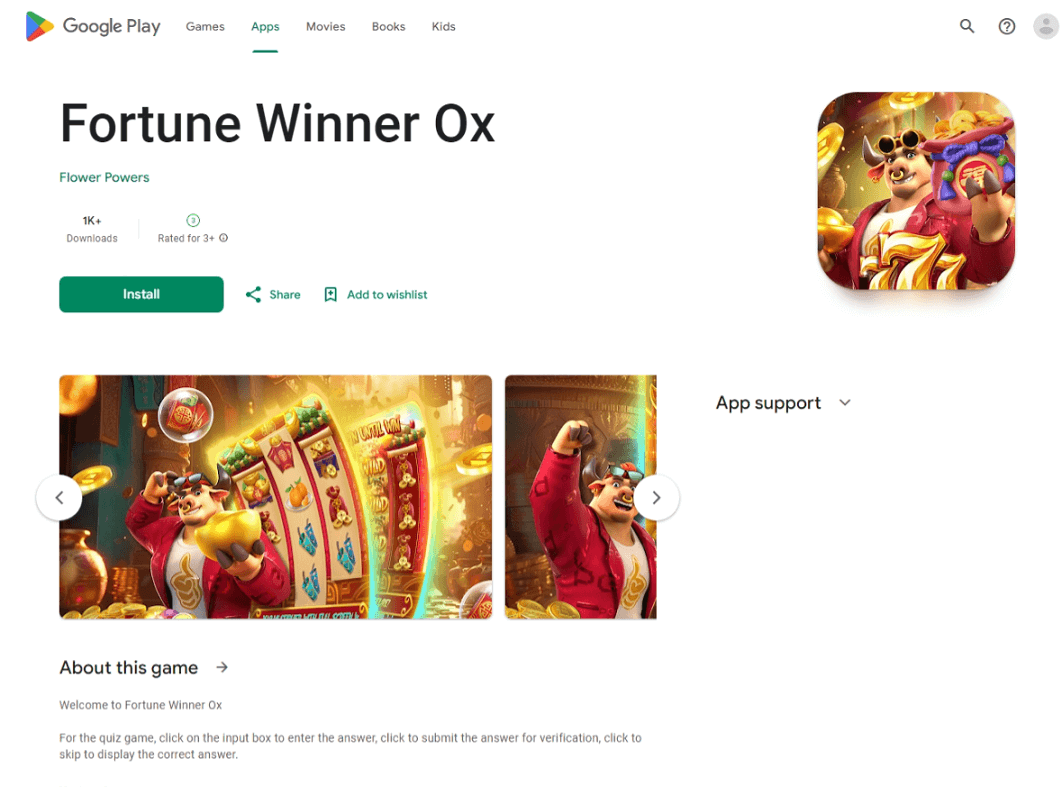

Пример одного из загруженных ими сайтов:

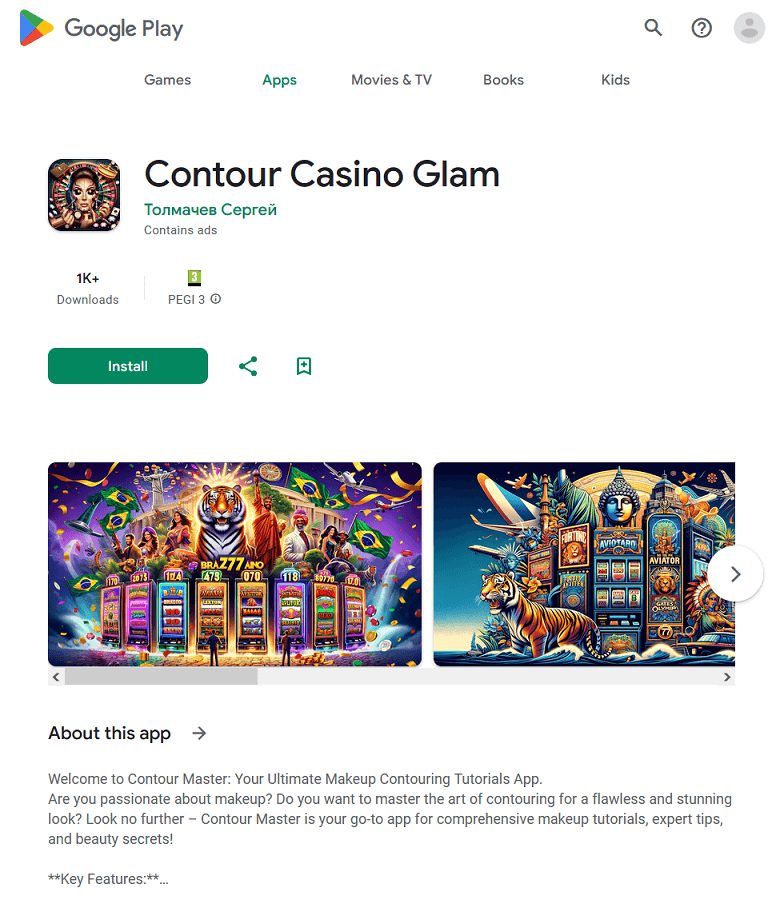

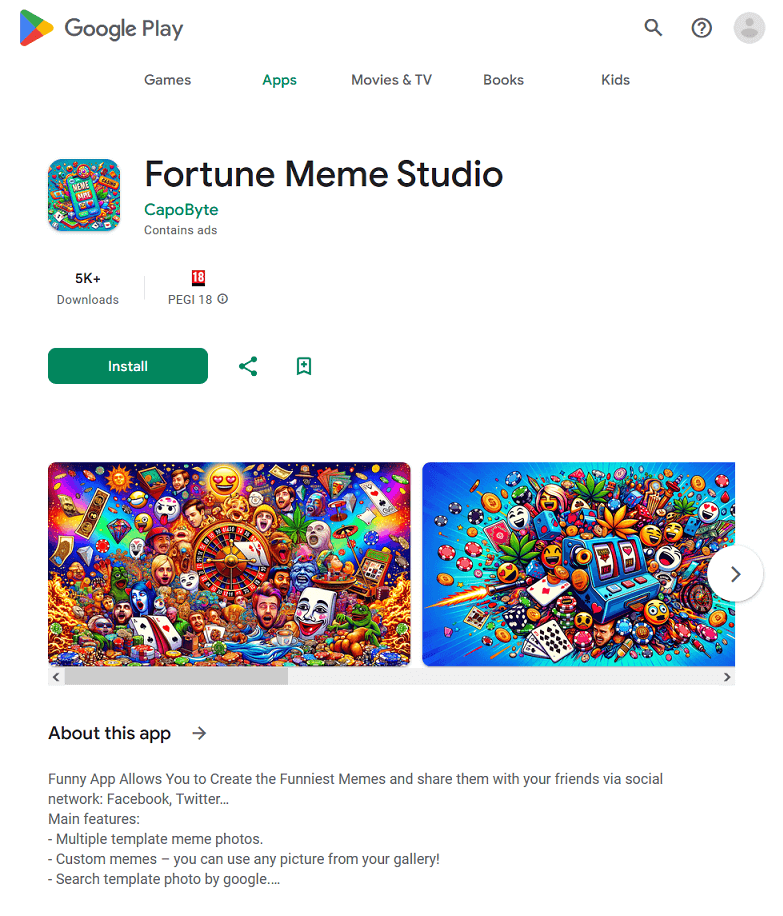

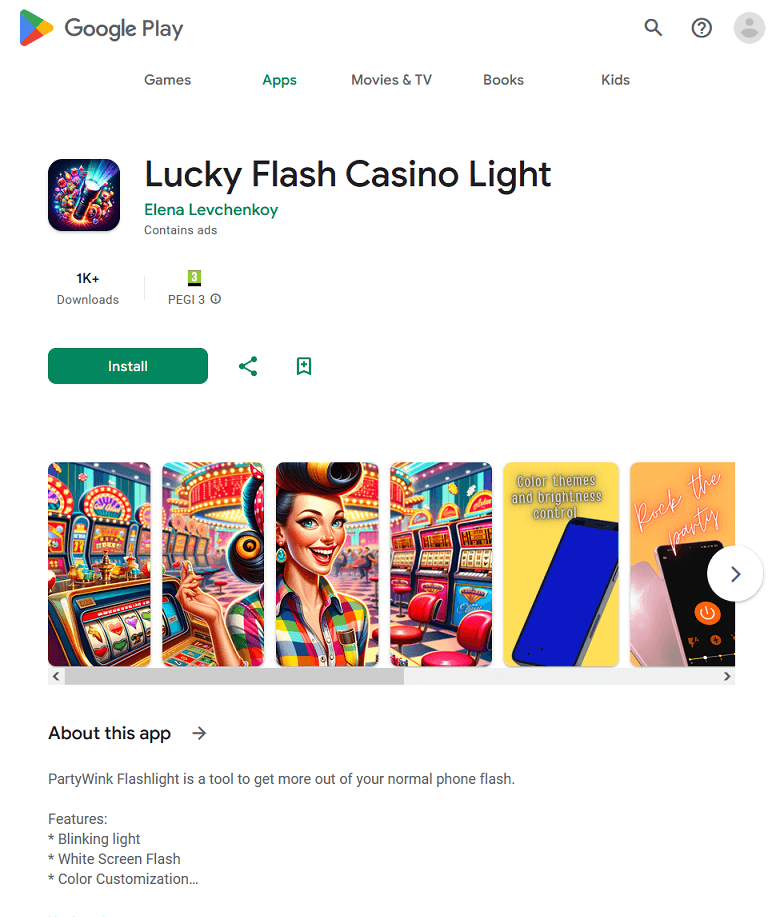

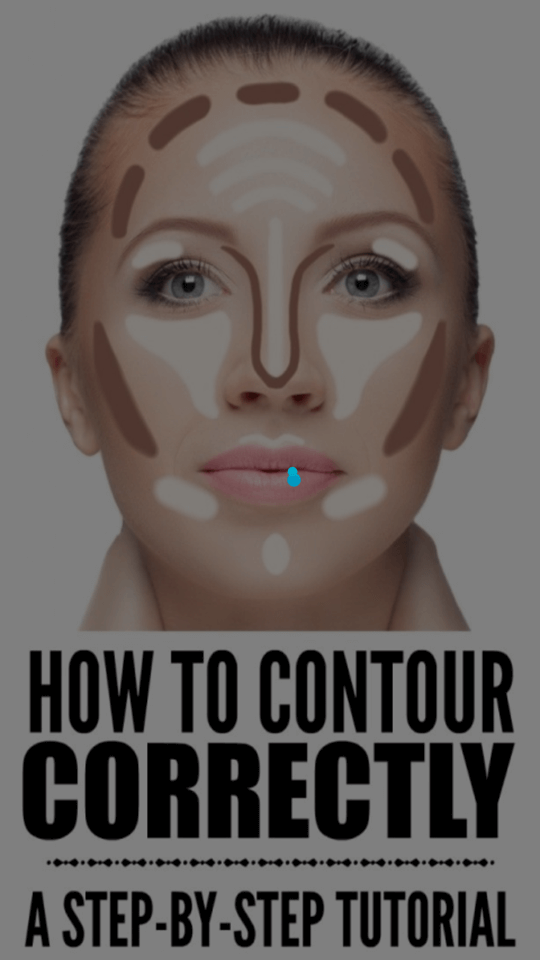

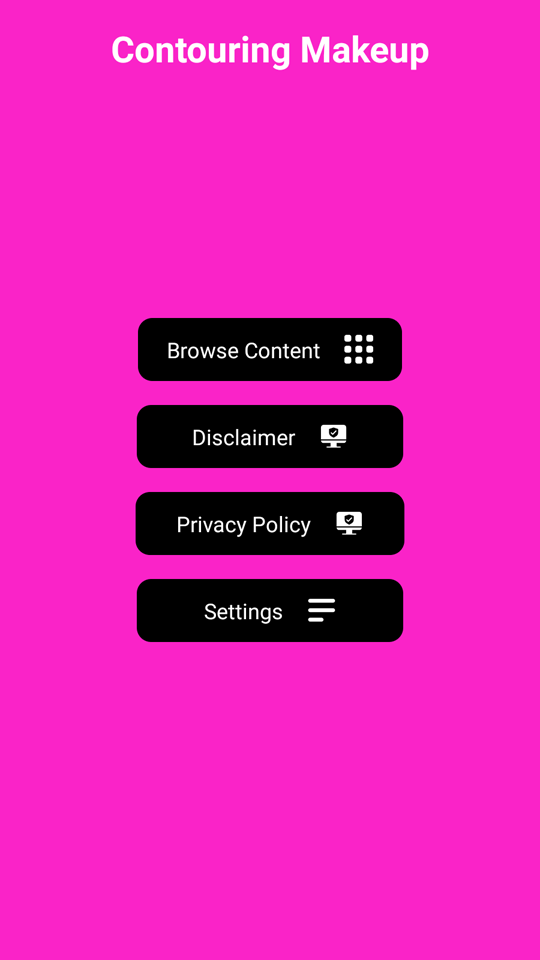

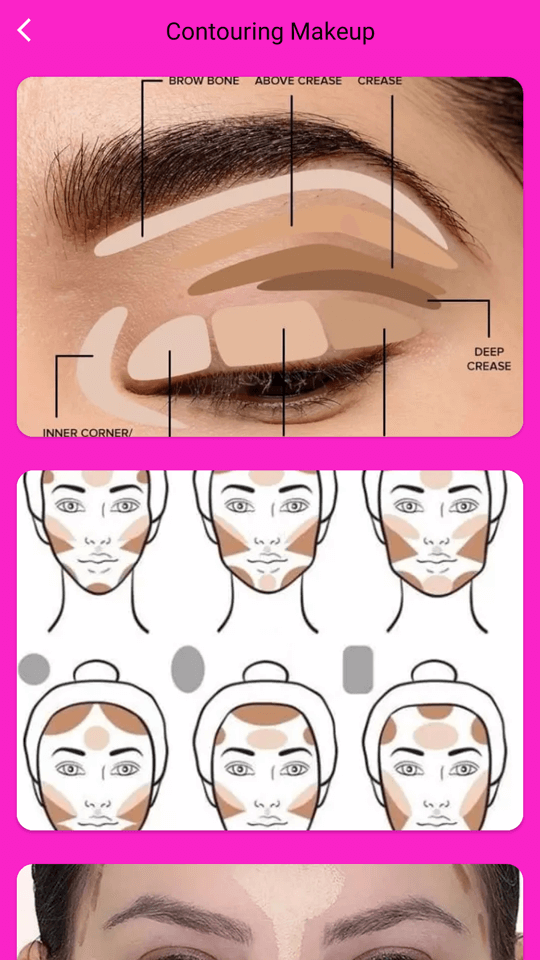

Загрузка сайтов онлайн-казино и букмекеров была задачей и нескольких других троянов. Так, Android.FakeApp.1576 скрывался в программе для обучения макияжу Contour Casino Glam и в инструменте для создания мемов Fortune Meme Studio. А Android.FakeApp.1578 располагался в приложении-фонарике с именем Lucky Flash Casino Light.

После установки они работали как безобидные приложения, но через некоторое время могли начать загружать целевые сайты.

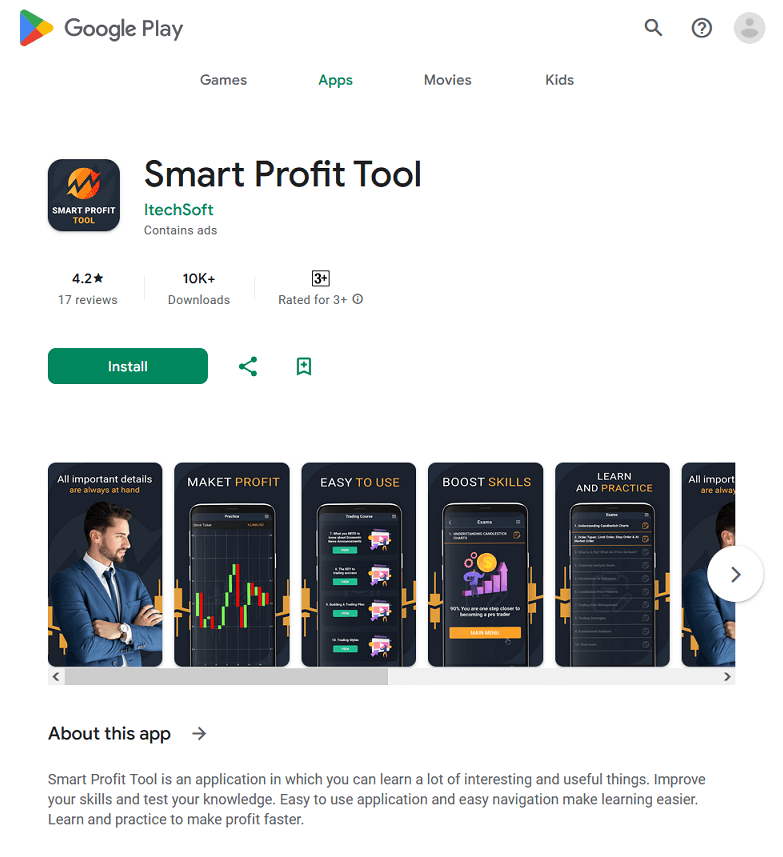

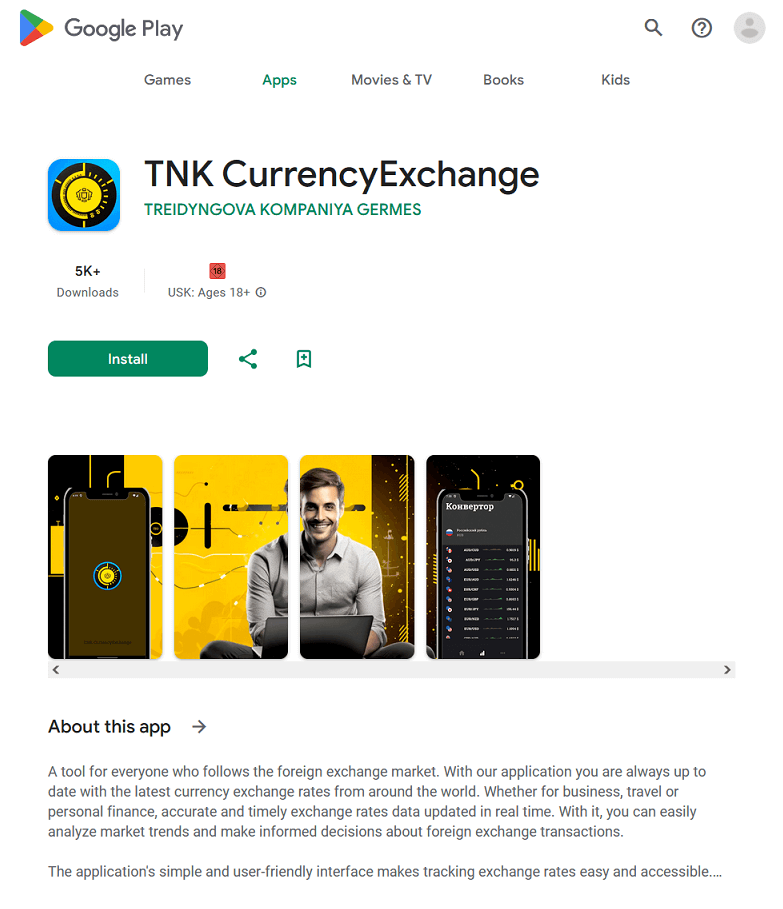

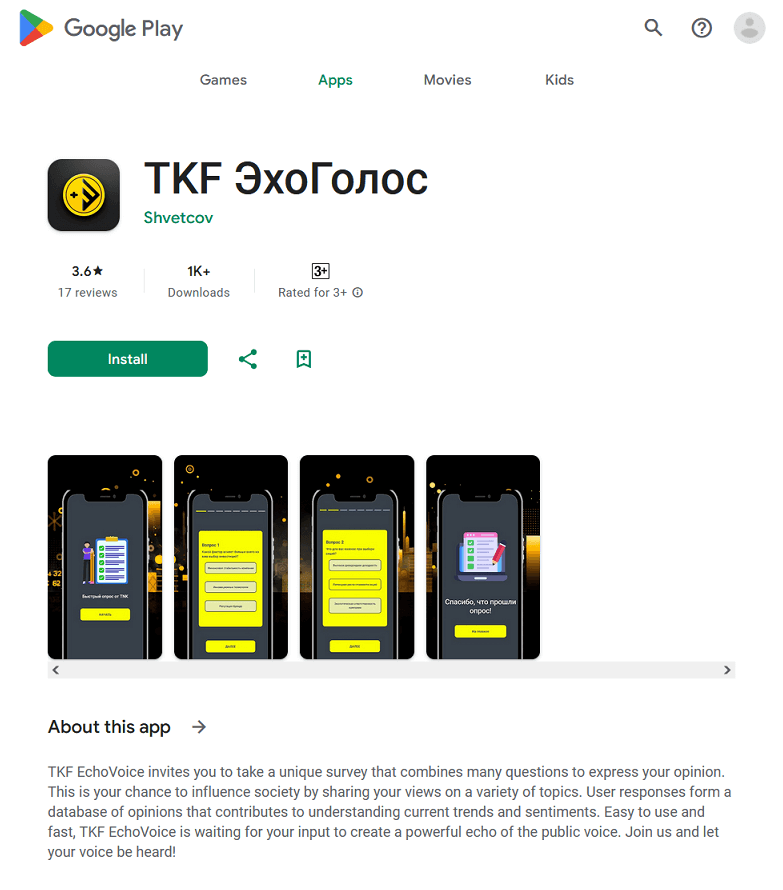

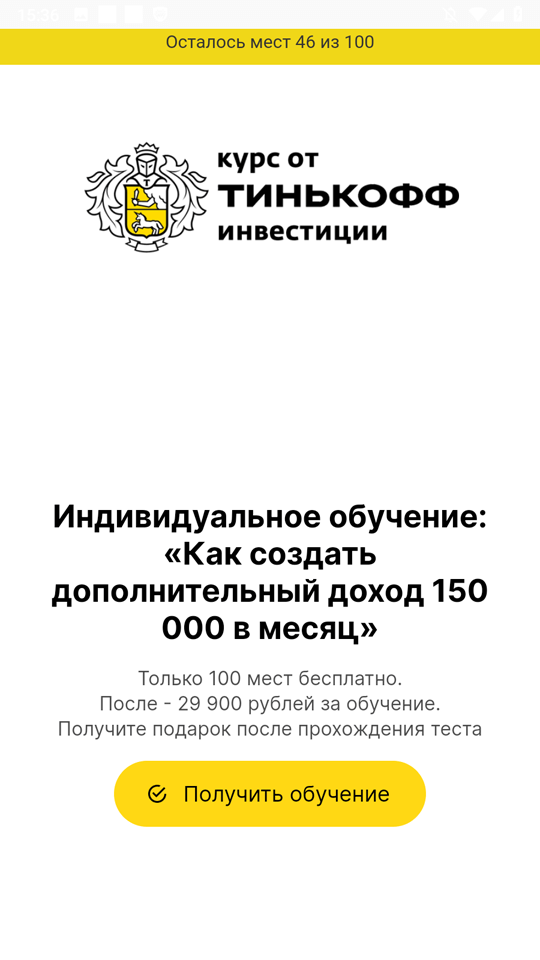

Кроме того, злоумышленники распространяли различные варианты троянов Android.FakeApp.1564 и Android.FakeApp.1580 под видом финансовых приложений, справочников, программ для участия в опросах и другого ПО.

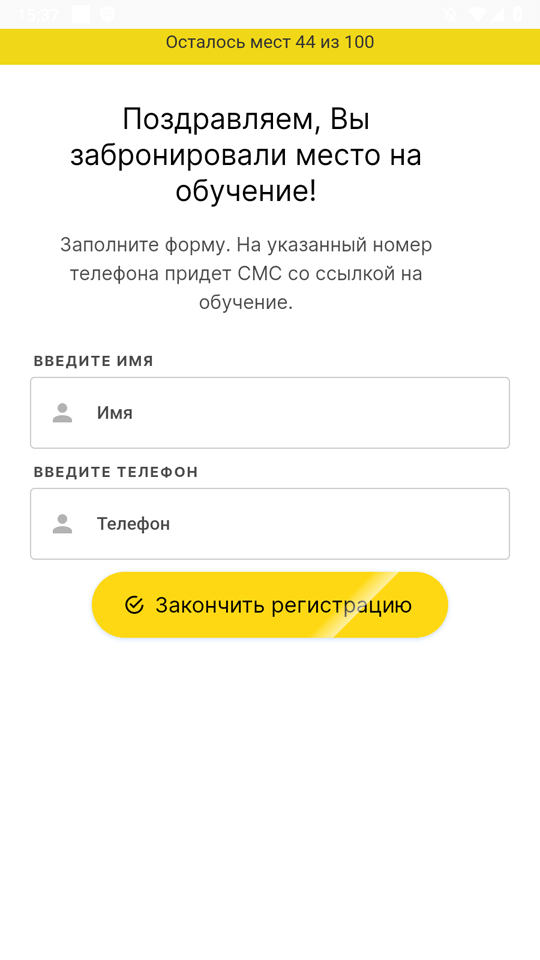

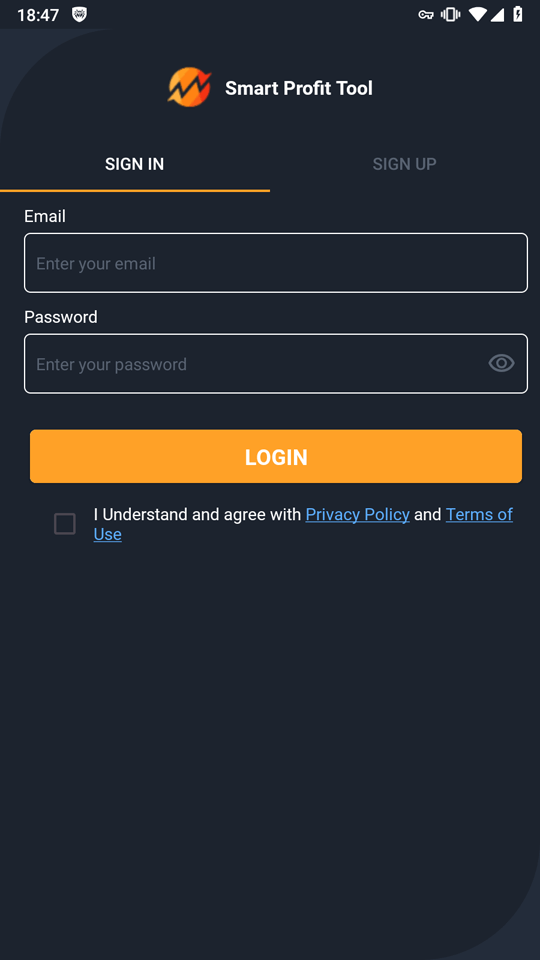

Эти программы-подделки загружали мошеннические сайты финансовой тематики, на которых потенциальным жертвам якобы от имени известных компаний предлагались различные услуги. Например, пользователи «могли» стать инвесторами или повысить свою финансовую грамотность. Для «доступа» к той или иной услуге от них требовалось пройти опрос и зарегистрировать учетную запись, указав персональные данные.

Примеры загружаемых сайтов:

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Индикаторы компрометации

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

Скачать бесплатно