Приманка для злоумышленников: сервер с уязвимой версией базы данных Redis позволил выявить новую модификацию руткита для сокрытия процесса добычи криптовалюты

Горячая лента угроз | «Горячие» новости | Все новости | О вирусах

3 октября 2024 года

Система управления базами данных Redis является одной из самых популярных в мире: серверы Redis используются такими крупными компаниями как Х (ранее Twitter), AirBnB, Amazon и др. Преимущества системы очевидны: максимальное быстродействие, минимальные требования к ресурсам, поддержка различных типов данных и языков программирования. Однако у данного продукта есть и минусы: поскольку изначальное применение Redis не предполагало его установку на сетевой периферии, в конфигурации по умолчанию поддерживаются только базовые функции обеспечения безопасности, а в версиях до 6.0 отсутствуют механизмы контроля доступа и шифрования. Кроме того, ежегодно в профильных СМИ появляются сообщения о выявлении в Redis уязвимостей. Например, в 2023 году их было зафиксировано 12, три из которых имели статус «Серьезные». Участившиеся сообщения о компрометации серверов с последующей установкой программ для майнинга заинтересовали специалистов вирусной лаборатории «Доктор Веб», у которых возникло желание непосредственно пронаблюдать за данной атакой. Для этого было принято решение запустить свой сервер Redis с отключенной защитой и ждать непрошеных гостей. В течение года ежемесячно на сервер предпринимались от 10 до 14 тысяч атак, а недавно на сервере было обнаружено присутствие вредоносного ПО Skidmap, на что и рассчитывали наши аналитики. Однако неожиданным стало то, что в этом случае киберпреступники воспользовались новым методом сокрытия активности майнера, а заодно установили сразу четыре бэкдора.

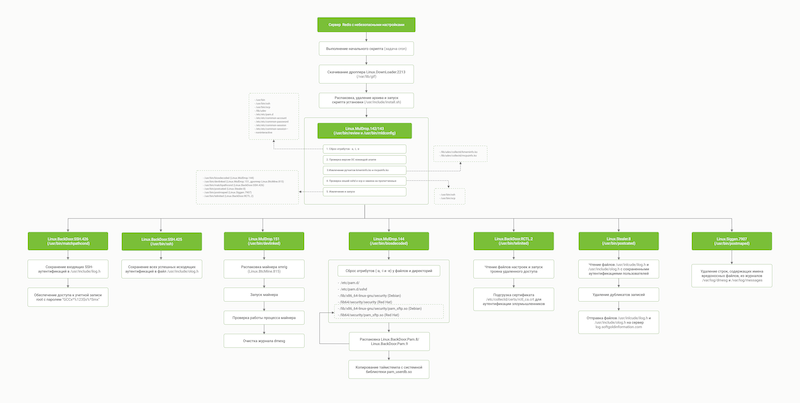

Первые сообщения о трояне Skidmap появились в 2019 году. Данный троян-майнер имеет определенную специализацию и встречается в основном в корпоративных сетях, так как наибольшую отдачу от скрытного майнинга можно получить именно в enterprise-сегменте. Несмотря на то, что с момента появления трояна прошло уже пять лет, принцип его работы остается без изменений: он устанавливается в систему посредством эксплуатации уязвимостей или неправильных настроек ПО. В случае нашего сервера-приманки хакеры добавили в системный планировщик cron задачи, в рамках которых каждые 10 минут запускался скрипт, скачивающий дроппер Linux.MulDrop.142 (или другую его модификацию — Linux.MulDrop.143). Данный исполняемый файл проверяет версию ядра ОС, отключает защитный модуль SELinux, а затем распаковывает в системе файлы руткита Linux.Rootkit.400, майнера Linux.BtcMine.815, а также бэкдоров Linux.BackDoor.Pam.8/9, Linux.BackDoor.SSH.425/426 и трояна Linux.BackDoor.RCTL.2 для удаленного доступа. Отличительной чертой дроппера является то, что он имеет довольно большой размер, так как содержит исполняемые файлы под различные дистрибутивы Linux. В данном случае в тело дроппера были вшито примерно 60 файлов для разных версий дистрибутивов Debian и Red Hat Enterprise Linux, которые наиболее часто устанавливаются на серверы.

После установки руткит перехватывает ряд системных вызовов, что позволяет ему выдавать фейковые сведения в ответ на диагностические команды, вводимые администратором. Среди перехватываемых функций встречаются те, которые сообщают о среднем значении загрузки ЦП, сетевой активности на ряде портов и выводят перечень файлов в папках. Руткит также проверяет все загружаемые модули ядра и запрещает запуск тех, которые могут детектировать его присутствие. Всё это позволяет полностью скрывать все аспекты деятельности майнера по добыче криптовалюты: вычисления, отправку хешей и получение заданий.

Назначение устанавливаемых дроппером бэкдоров в рамках этой атаки заключается в сохранении и отправке злоумышленникам данных обо всех SSH-авторизациях, а также создании мастер-пароля ко всем учетным записям в системе. Отметим, что все пароли при отправке дополнительно шифруются шифром Цезаря со смещением в 4 буквы.

Для расширения возможностей по контролю взломанной системы злоумышленники устанавливают RAT-троян Linux.BackDoor.RCTL.2. Он позволяет отправлять команды на скомпрометированный сервер и получать от него любые данные по зашифрованному соединению, которое троян инициирует самостоятельно.

В качестве майнера устанавливается программа xmrig, позволяющая добывать ряд криптовалют, наиболее известной из которых является Monero, снискавшая популярность в даркнете благодаря своей полной анонимности на уровне транзакций. Следует сказать, что обнаружение прикрытого руткитом майнера в кластере серверов является довольно нетривиальной задачей. В отсутствие достоверных сведений о потреблении ресурсов, единственное, что может натолкнуть на мысль о компрометации — это избыточное энергопотребление и повышенное теплообразование. Злоумышленники также могут изменять настройки майнера таким образом, чтобы обеспечить оптимальный баланс между производительностью майнинга и сохранением быстродействия оборудования, что позволит привлекать меньше внимания к скомпрометированной системе.

Эволюция семейства вредоносного ПО Skidmap проявляется в усложнении схемы атаки: запускаемые программы делают вызовы друг к другу, отключают защитные системы, вмешиваются в работу большого числа системных утилит и служб, загружают руткиты и т. д., что значительно затрудняет действия по реагированию на подобные инциденты.

Перечисленные угрозы внесены в вирусную базу Dr.Web и потому не представляют опасности для пользователей наших продуктов.

Подробнее о Linux.MulDrop.142

Подробнее о Linux.MulDrop.143

Подробнее о Linux.MulDrop.144

Подробнее о Linux.Rootkit.400