11 июля 2012 года

Троянец распространяется в виде вложения в сообщения массовых почтовых рассылок, отправляемых в том числе якобы от имени компании DHL. Запустившись в операционной системе, BackDoor.Bebloh.17 создает собственную копию в одной из системных папок, после чего удаляет исходный файл. При этом имя создаваемого экземпляра троянца содержит как минимум одно из следующих значений: win, video, def, mem, dns, setup, user, logon, hlp, mixer, pack, mon, srv, exec или play, иногда — сочетание нескольких из них с добавлением случайных символов, например, monnw.exe, deftwin.exe, defpr.exe, winlexec.exe или monkpack.exe. Затем троянец вносит изменения в системный реестр, обеспечивая таким образом автоматический запуск вредоносной программы при старте системы.

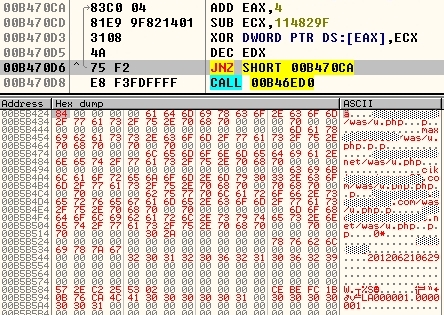

Инфицировав компьютер, BackDoor.Bebloh.17 встраивается в процессы winlogon.exe, svchost.exe и explorer.exe, а также, если таковые запущены, пытается встроиться в Windows Messenger (msmsgs.exe), популярные браузеры (iexplore.exe, firefox.exe, myie.exe, avant.exe, mozilla.exe, maxthon.exe, opera.exe, navigator.exe, safari.exe, chrome.exe), почтовые клиенты (thebat.exe, outlook.exe, msimn.exe) и FTP-клиенты (ftpte.exe, coreftp.exe, filezilla.exe, TOTALCMD.EXE, cftp.exe, FTPVoyager.exe, SmartFTP.exe, WinSCP.exe). Троянец регулярно осуществляет проверку своего наличия в зараженной системе и восстанавливает модифицированные им ветви системного реестра в случае их правки или удаления.

Установив соединение с командным центром злоумышленников, BackDoor.Bebloh.17 передает им информацию об инфицированном компьютере, включая версию ОС и наличие установленных обновлений, IP-адрес зараженного компьютера, список всех запущенных процессов и т. д. Троянец также способен выполнять поступающие извне команды, в том числе задачу по обновлению вредоносной программы, а также получать параметры для выполнения веб-инжектов. BackDoor.Bebloh.17 представляет достаточно серьезную угрозу для пользователей, поскольку этот троянец способен похищать данные, вводимые пользователем в веб-формы, подменять содержимое веб-страниц различных систем управления банковскими счетами, а также воровать пароли популярных FTP-клиентов и собирать адреса электронной почты, по всей видимости, для осуществления спам-рассылок. Сигнатура данной угрозы добавлена в антивирусные базы Dr.Web.

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии