«Мартовские троянцы» и другие угрозы прошедшего месяца

Вирусные обзоры | «Горячие» новости | Все новости | О вирусах

2 апреля 2013 года

Вирусная обстановка

По данным, полученным с использованием лечащей утилиты Dr.Web CureIt!, в марте 2013 года наиболее распространенной угрозой стали вредоносные программы семейства Trojan.Hosts. В течение месяца было зафиксировано 186 496 случаев изменения данными троянцами системного файла hosts, ответственного за трансляцию сетевых адресов в их DNS-имена, что составляет более 10% от общего числа выявленных угроз.

Причины данного явления уже подробно рассматривались в опубликованном компанией «Доктор Веб» новостном материале. Одним из наиболее популярных способов распространения этих троянцев является взлом веб-сайтов с целью размещения специального командного интерпретатора, с помощью которого злоумышленники модифицировали файл .htaccess и помещали на сайт специальный вредоносный скрипт-обработчик. При обращении к такому интернет-ресурсу скрипт-обработчик выдает пользователю веб-страницу, содержащую ссылки на различные вредоносные приложения. Альтернативный способ распространения угроз семейства Trojan.Hosts — использование бэкдоров и троянцев-загрузчиков. При этом наиболее популярной модификацией данной вредоносной программы согласно статистике является Trojan.Hosts.6815.

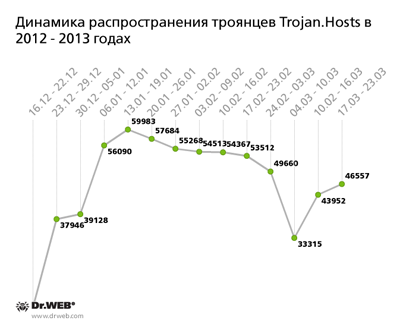

В начале 2013 года распространение угроз семейства Trojan.Hosts приняло масштабы эпидемии: ежедневно антивирусное ПО Dr.Web фиксировало более 9 500 случаев заражения. Пик распространения троянцев Trojan.Hosts пришелся на январь и середину февраля, в начале марта эта волна понемногу пошла на спад, а во второй половине месяца количество случаев инфицирования вновь начало расти. Динамика этого процесса показана на представленной ниже диаграмме.

Среди других наиболее распространенных угроз, обнаруженных на компьютерах пользователей в марте 2013 года, следует отметить сетевого червя Win32.HLLW.Phorpiex.54. Эта вредоносная программа, распространяясь с использованием рассылок по каналам электронной почты, а также путем самокопирования на съемные носители, способна предоставлять злоумышленникам несанкционированный доступ к инфицированному компьютеру.

На четвертом месте в статистике заражений расположился один из платных архивов, детектируемых антивирусным ПО Dr.Web как Trojan.SMSSend.2363, за ним следуют троянцы BackDoor.IRC.NgrBot.42 и Win32.HLLP.Neshta. Мартовская двадцатка наиболее распространенных вредоносных программ по данным, полученным от пользователей лечащей утилиты Dr.Web CureIt!, представлена в следующей таблице:

| Название | % |

|---|---|

| Trojan.Hosts | 10.96 |

| Trojan.Hosts.6815 | 1.62 |

| Win32.HLLW.Phorpiex.54 | 1.11 |

| Trojan.SMSSend.2363 | 1.02 |

| BackDoor.IRC.NgrBot.42 | 0.91 |

| Win32.HLLP.Neshta | 0.80 |

| Trojan.StartPage.48148 | 0.69 |

| Trojan.Click2.47013 | 0.66 |

| Trojan.MayachokMEM.4 | 0.59 |

| Win32.Sector.22 | 0.56 |

| Trojan.Mayachok.18024 | 0.56 |

| BackDoor.Andromeda.22 | 0.55 |

| Trojan.Mayachok.18582 | 0.54 |

| BackDoor.Butirat.245 | 0.51 |

| Trojan.Winlock.6426 | 0.47 |

| Exploit.CVE2012-1723.13 | 0.43 |

| Trojan.Popuper.42548 | 0.41 |

| Trojan.PWS.Panda.368 | 0.40 |

| Trojan.Hosts.6708 | 0.40 |

| Trojan.Rmnet | 0.39 |

Ботнеты

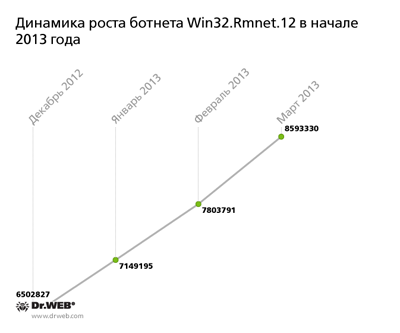

В конце 2012 года аналитики компании «Доктор Веб» высказывали предположение, что размер ботнета, состоящего из инфицированных файловым вирусом Win32.Rmnet.12 рабочих станций, будет расти. По данным на декабрь 2012 года, общее количество зараженных компьютеров составляло 6,5 млн, а на 27 марта 2013 года их численность составила 8 593 330, увеличившись за первые три месяца 2013 года на 2 млн. Таким образом, среднесуточный прирост ботнета Win32.Rmnet.12 в январе составил порядка 15–25 тыс. инфицированных компьютеров, а в феврале и марте — 20–22 тыс. Динамику данного процесса можно проследить на представленном ниже графике.

Файловый вирус Win32.Rmnet.12 может реализовывать функции бэкдора, выполняя поступающие от удаленного сервера команды. Также он способен красть пароли от популярных FTP-клиентов, которые могут быть использованы для организации сетевых атак или заражения сайтов. Вредоносный функционал вируса позволяет встраивать в просматриваемые веб-страницы посторонний контент (веб-инжекты), перенаправлять пользователя на указанные злоумышленниками сайты, а также передавать на удаленные узлы содержимое заполняемых жертвой форм. Как и другие файловые вирусы, Win32.Rmnet.12 обладает способностью к саморепликации и может заражать файловые объекты.

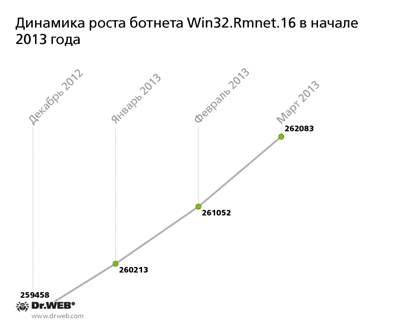

Продолжается постепенный рост бот-сети Win32.Rmnet.16 — еще одной модификации файлового вируса семейства Win32.Rmnet. В декабре численность этого ботнета составляла 259 458 инфицированных машин, а в конце марта их число достигло 262 083, увеличившись за три месяца всего на 2 625 узлов. Среднесуточный прирост ботнета составил 20–30 заражений. Проследить динамику роста ботнета можно с помощью представленного ниже графика.

К сожалению, несмотря на многочисленные публикации и предупреждения со стороны компании «Доктор Веб», фармацевтические компании по-прежнему подвержены заражению опасным троянцем BackDoor.Dande, ворующим информацию из программ электронного заказа медикаментов, таких как специализированная конфигурация «Аналит: Фармация 7.7» для платформы 1С, «Система электронного заказа» СЭЗ-2 производства компании «Аптека-Холдинг», программа формирования заявок компании «Российская Фармация», система электронного заказа фармацевтической группы «Роста», программа «Катрен WinPrice» и некоторые другие. Поскольку данное вредоносное приложение способно работать только на компьютерах, где установлена одна из названных программ, можно смело говорить о том, что ботнет BackDoor.Dande состоит большей частью из рабочих станций, принадлежащих фармацевтическим компаниям и аптекам. По данным на конец 2012 года, в этой бот-сети числился 3 031 инфицированный компьютер; на 27 марта 2013 в России таких компьютеров насчитывается уже 3 066, и еще порядка 800 инфицированных узлов находятся за пределами Российской Федерации. В среднем ежесуточно к ботнету BackDoor.Dande присоединяется 1–2 зараженных узла.

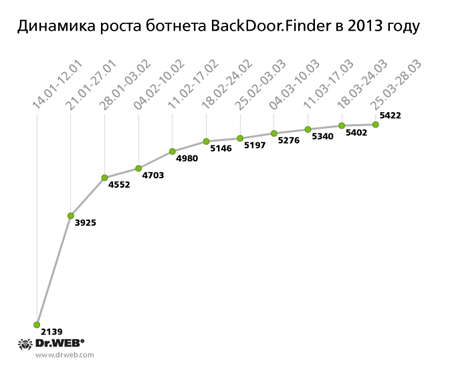

В январе 2013 года компания «Доктор Веб» сообщила о распространении (преимущественно на территории США) троянца BackDoor.Finder, подменяющего поисковые запросы пользователей браузеров Microsoft Internet Explorer, Mozilla Firefox, Maxthon, Google Chrome, Safari, Opera, Netscape или Avant. На сегодняшний день к контролируемым специалистами «Доктор Веб» управляющим серверам подключилось 5 422 бота, при этом динамика роста ботнета BackDoor.Finder выглядит следующим образом:

Угроза месяца

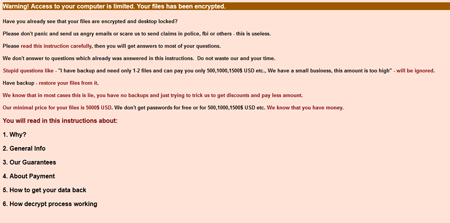

В течение марта было отмечено широкое распространение троянцев-шифровальщиков, среди которых следует особо отметить Trojan.ArchiveLock.20 — вредоносную программу, упаковывающую пользовательские файлы в защищенный паролем архив WinRAR. Если до недавнего времени этот троянец был знаком только нашим соотечественникам, то в марте были зафиксированы многочисленные случаи заражения компьютеров пользователей европейских стран, в том числе Испании и Франции. Только в период с 23 по 26 марта в службу технической поддержки компании «Доктор Веб» обратилось 150 итальянских пользователей, пострадавших от данной вредоносной программы, и их количество продолжает расти.

Для распространения троянца злоумышленники пытаются получить доступ к атакуемой машине по протоколу RDP методом подбора пароля. Запустившись на инфицированном компьютере, Trojan.ArchiveLock.20 удаляет содержимое «Корзины» и хранящиеся на компьютере резервные копии данных, после чего помещает пользовательские файлы по заранее составленному списку в защищенные паролем самораспаковывающиеся архивы с использованием консольного приложения WinRAR. Исходные файлы при этом уничтожаются с помощью специальной утилиты, вследствие чего их восстановление становится невозможным.

Подробности об этой вредоносной программе можно узнать в опубликованной на сайте компании «Доктор Веб» обзорной статье.

В некоторых случаях специалисты компании «Доктор Веб» могут восстановить файлы, заархивированные троянцем Trojan.ArchiveLock.20: для этого следует создать заявку в категории «Запрос на лечение».

Рекламный троянец для Mac OS X

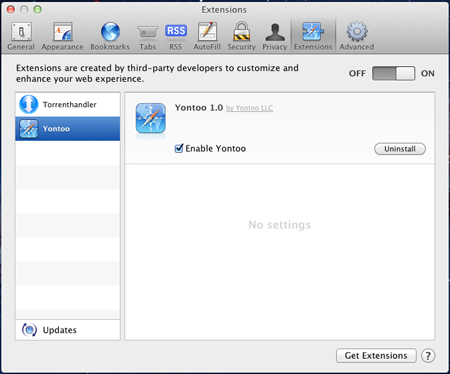

Троянскими программами, предназначенными для демонстрации рекламы на компьютерах пользователей Windows, уже давно никого не удивить, однако в последнее время подобные приложения стали появляться и для других платформ, в частности, Mac OS X. Одним из таких троянцев является Trojan.Yontoo.1.

Распространяясь под видом кодеков для просмотра видео, а также иных программ, таких как медиаплееры, программы для улучшения качества просмотра видео, «ускорители» загрузки файлов из Интернета и т. д., Trojan.Yontoo.1 устанавливает на инфицированный «мак» плагины для браузеров Safari, Google Chrome и Mozilla Firefox.

Этот плагин получает от злоумышленников специальный файл, позволяющий встраивать в просматриваемые пользователем веб-страницы различные рекламные модули от сторонних партнерских программ, а также передает на удаленный сервер данные о том, какие веб-страницы открывает пользователь в своем браузере. Узнать больше о принципах работы этой вредоносной программы можно, ознакомившись с опубликованной на сайте «Доктор Веб» аналитической статьей.

Android-угрозы

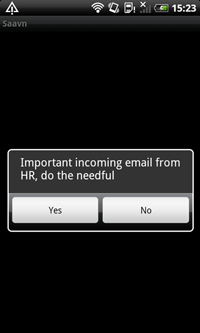

Для ОС Android в области вирусных событий март оказался весьма насыщенным периодом. Так, в начале месяца в вирусную базу Dr.Web была внесена запись для довольно примитивного троянца, получившего имя Android.Biggboss. Эта вредоносная программа распространялась на различных сайтах-сборниках ПО в модифицированных злоумышленниками приложениях и предназначалась для пользователей из Индии. Будучи установленным на мобильное Android-устройство, Android.Biggboss загружался в качестве системного сервиса при запуске ОС и демонстрировал диалоговое окно, в котором говорилось о получении важного сообщения из некоего отдела кадров. В случае согласия пользователя просмотреть это «сообщение» троянец открывал в веб-браузере специальный URL, по которому осуществлялась загрузка изображения, содержащего поддельное обращение от отдела кадров компании TATA India Limited, не имеющей никакого отношения к настоящей корпорации TATA. Наряду с заманчивым описанием потенциальной должности, обращение содержало призыв перевести определенную денежную сумму на банковский счет мошенников с целью гарантировать кандидату получение вакантного места.

|

|

Также в марте получили распространение новые представители троянских программ-шпионов, направленных против японских пользователей и предназначенных для кражи конфиденциальной информации из телефонной книги их мобильных Android-устройств. В вирусную базу Dr.Web они были внесены под именами Android.EmailSpy.2.origin, Android.EmailSpy.3.origin и Android.EmailSpy.4.origin. Как и прежде, троянцы распространялись под видом самых разнообразных приложений, например видеоплеера, эмулятора игр и фотоаппарата-рентгена.

| |

|

|

После запуска эти вредоносные программы имитируют инициализацию настроек или начало процесса работы, затем демонстрируют сообщение, говорящее об ошибке или невозможности выполнить запрошенное действие. Одновременно с этим троянцы выполняют сбор информации из телефонной книги пользователя и незаметно для него отправляют полученные данные на удаленный сервер.

|

|

|

Примечательно, что некоторые модификации этих новых вредоносных программ получили возможность рассылать по обнаруженным в телефонной книге номерам СМС-сообщения, содержащие ссылку на загрузку соответствующих версий троянцев, что, в свою очередь, увеличивает скорость их распространения и число пострадавших пользователей.

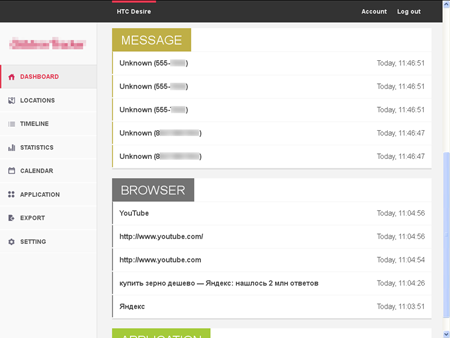

Кроме того, в марте было выявлено несколько новых модификаций вредоносных программ семейства Android.SmsSend, а также очередные представители коммерческих шпионских приложений, в частности, Android.Recon.3.origin и Program.Childtrack.1.origin.

Вредоносные файлы, обнаруженные в почтовом трафике в марте

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | Trojan.Packed | 1.32% |

| 2 | Trojan.Inject2.23 | 1.28% |

| 3 | Trojan.Necurs.97 | 1.27% |

| 4 | JS.Redirector.155 | 1.07% |

| 5 | Trojan.PWS.Stealer.1932 | 0.92% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.63% |

| 7 | BackDoor.Slym.1498 | 0.54% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.48% |

| 9 | Trojan.PWS.Panda.547 | 0.44% |

| 10 | JS.Redirector.186 | 0.41% |

| 11 | Trojan.Packed.196 | 0.40% |

| 12 | SCRIPT.Virus | 0.33% |

| 13 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 14 | Trojan.PWS.Panda.655 | 0.31% |

| 15 | Trojan.Siggen5.528 | 0.30% |

| 16 | Trojan.DownLoader1.64229 | 0.28% |

| 17 | Exploit.CVE2012-0158.19 | 0.26% |

| 18 | Trojan.KillProc.22394 | 0.26% |

| 19 | Win32.HLLM.Graz | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.25% |

Вредоносные файлы, обнаруженные в марте на компьютерах пользователей

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | SCRIPT.Virus | 0.65% |

| 2 | Adware.Downware.915 | 0.63% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.54% |

| 4 | JS.IFrame.387 | 0.44% |

| 5 | Adware.Downware.179 | 0.44% |

| 6 | Tool.Unwanted.JS.SMSFraud.10 | 0.37% |

| 7 | JS.Redirector.175 | 0.34% |

| 8 | Trojan.Fraudster.407 | 0.33% |

| 9 | Trojan.Fraudster.394 | 0.33% |

| 10 | Adware.Webalta.11 | 0.33% |

| 11 | Trojan.Fraudster.424 | 0.31% |

| 12 | Adware.Downware.910 | 0.30% |

| 13 | Win32.HLLW.Shadow | 0.28% |

| 14 | Adware.InstallCore.99 | 0.28% |

| 15 | Trojan.PWS.SpySweep.389 | 0.27% |

| 16 | Tool.Skymonk.12 | 0.26% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.26% |

| 18 | Adware.InstallCore.53 | 0.26% |

| 19 | Tool.Skymonk.11 | 0.25% |

| 20 | JS.Redirector.179 | 0.24% |