Южнокорейским пользователям Android угрожает опасный банковский троянец

Горячая лента угроз | «Горячие» новости | О мобильных угрозах | Все новости | О вирусах

7 июня 2013 года

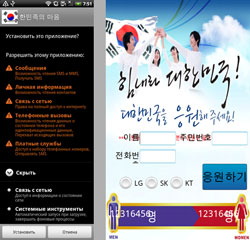

Вредоносная программа Android.Tempur.1.origin, обнаруженная специалистами по информационной безопасности в прошлом месяце, представляет собой троянца, который предназначен, главным образом, для кражи конфиденциальной информации клиентов различных кредитных организаций Южной Кореи. В зависимости от модификации Android.Tempur.1.origin собираемая им информация может включать имя пользователя и его персональный идентификатор, номер социальной страховки, пароль от учетной записи, номер банковского счета, номер сотового телефона и пр.

Одним из известных способов распространения данного троянца до недавнего времени являлось применение злоумышленниками специальной вредоносной программы, содержащей несколько различных вариантов Android.Tempur.1.origin, каждый из которых имитировал внешний вид официального клиентского приложения того или иного южнокорейского банка. Ссылка на загрузку соответствующего apk-пакета «дроппера» предоставлялась пользователям в мошеннических СМС-сообщениях и вела на домен cect[xxx].com.

Особенность этой вредоносной программы-носителя, добавленной в вирусную базу Dr.Web под именем Android.MulDrop.8.origin, заключается в том, что перед установкой определенной модификации Android.Tempur.1.origin она выполняет поиск уже имеющихся на мобильном устройстве легитимных версий банковского ПО, и при обнаружении последних пытается выполнить их деинсталляцию. Если мобильное устройство имеет root-доступ, «дроппер» при помощи специальной команды изменяет атрибуты найденных приложений и выполняет их удаление без вмешательства пользователя. В противном случае удаление происходит по стандартной процедуре с демонстрацией соответствующего диалогового окна. После удаления настоящих банковских приложений троянец-носитель пытается установить их поддельные копии.

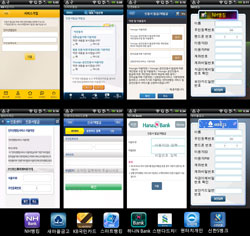

В случае успешного запуска известные варианты Android.Tempur.1.origin демонстрируют интерфейс, приближенный к внешнему виду официальных банковских приложений, и обманным путем заставляют пользователей ввести свои аутентификационные или персональные сведения. Полученная таким образом информация затем пересылается киберпреступникам. Другой опасной функцией, которой обладает Android.Tempur.1.origin, является возможность перехватывать входящие СМС-сообщения, информация о которых также передается на сервер злоумышленников. Данный функционал может быть использован как для кражи одноразовых mTAN-кодов, применяемых в системах «банк-клиент», так и для перехвата не менее ценных сообщений из личной переписки.

Кроме того, вредоносная программа также способна отслеживать совершаемые телефонные звонки и может выполнить отправку СМС-сообщений на премиум-номера, для чего получает соответствующие параметры с сервера мошенников.

При исследовании данной угрозы специалистам компании «Доктор Веб» удалось обнаружить новую модификацию Android.Tempur.1.origin, которая обладает тем же функционалом, что и остальные версии троянца. Однако в данном случае претерпел изменение способ распространения вредоносной программы: соответствующий троянский apk-файл теперь загружается непосредственно с удаленного сервера злоумышленников, а вспомогательный «дроппер» уже не используется. Отличен и адрес веб-сервера киберпреступников, откуда происходит загрузка Android.Tempur.1.origin: теперь это korea[xxxx].com.

Данный троянец представляет весьма серьезную угрозу, поскольку позволяет злоумышленникам завладеть строго конфиденциальными данными пользователей, в частности их финансовыми реквизитами, что в дальнейшем может быть использовано для шантажа, вымогательства и непосредственной кражи денежных средств. Другие конфиденциальные сведения, такие как информация о входящих СМС-сообщениях и звонках, также могут быть применены в разного рода мошеннических схемах.

Описанные вредоносные программы успешно детектируются благодаря технологии Origins Tracing™ и не представляют опасности для пользователей антивирусных продуктов Dr.Web для Android.