Обзор вирусной обстановки за июль 2009 года от компании «Доктор Веб»

Вирусные обзоры | Все новости

31 июля 2009 года

Компания «Доктор Веб» представляет обзор вирусной активности в июле 2009 года. Основная тенденция прошедшего месяца – появление нескольких эксплойтов, использующих уязвимости ОС Windows и другого популярного ПО. Несмотря на снижение вирусной активности в электронной почте, вирусописатели не прекращают изобретать новые способы привлечения внимания пользователей к своим сообщениям.

JS.Gumblar

В аналитическом обзоре компании «Доктор Веб» за первое полугодие 2009 года уже рассказывалось о серьезной угрозе и высоких темпах распространения вируса JS.Gumblar. С недавнего времени данная угроза начала распространяться и в России, что показано на графике ниже.

Как видно из приведенного графика, основной пик активности пришёлся на 28 мая и составил 13.7% от всех вредоносных сайтов. Сейчас наблюдается снижение темпов распространения этой угрозы, однако она остается до сих пор актуальной.

Снова Trojan.Hosts...

Компания «Доктор Веб» уже неоднократно отмечала всплески активности вирусного семейства Trojan.Hosts – мы писали об этом и в нашем обзоре вирусной обстановки за первое полугодие 2009 года, и в отдельном сообщении об активности Trojan.Hosts.75.

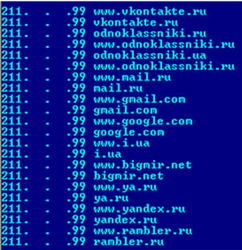

В разошедшейся по Интернету новости о раскрытой базе паролей, покрывающей десятки тысяч учетных записей популярной социальной сети «ВКонтакте», речь идет только об одном фишинговом ресурсе, собирающем данные. Это лишь вершина преступного айсберга. Сейчас в семействе Trojan.Hosts насчитывается более сотни различных экземпляров, и во многих из них применяется аналогичная техника для сбора данных о пользователях популярных ресурсов Интернет.

Поэтому у нас есть небезосновательные опасения, что количество похищенных преступным путем пользовательских данных гораздо выше заявленных цифр. Ведь приведенные цифры касаются только социальной сети «ВКонтакте».

Если Ваш компьютер подвергся заражению, для восстановления системы необходимо отредактировать файл hosts, расположенный по умолчанию в папке C:\WINDOWS\system32\drivers\etc. В данном файле необходимо оставить текстовую «шапку», расположенную в начале файла, строку «127.0.0.1 localhost» и те строки, которые пользователь вносил в данный файл лично. Остальные строки необходимо удалить.

FlashBack

Середина июля 2009 года неожиданно ознаменовалась вредоносной активностью со стороны нескольких модификаций семейства Win32.HLLM.MyDoom. При этом предшествующий пик распространения этих червей наблюдался аж в 2004 году.

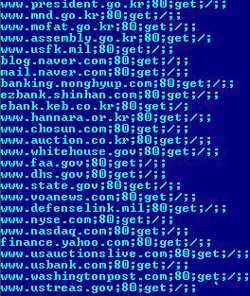

В настоящее время они используются в массированных DDoS-атаках на южнокорейские и американские веб-ресурсы. На рисунке ниже приведен дамп строковых констант из конфигурационного файла для вирусного компонента, непосредственно осуществляющего DDoS-атаку (обнаруживается Dr.Web как DDoS.Config).

На сегодняшний день число зараженных машин, участвующих в атаке, достигает десятков тысяч. В число атакованных веб-ресурсов входят интернет-сайты различных государственных структур США и Южной Кореи. Например, whitehouse.gov, nsa.gov, president.go.kr и многие другие. Распространяются новые модификации в основном через вложения в почтовом спаме. Таким образом, угроза давно минувших дней смогла провести массированную атаку и в наше время.

Мобильный ботнет

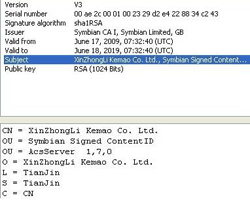

В июле появился новый червь для мобильных телефонов под управлением ОС Symbian Series 60 3rd Edition. Он распространяется с веб-ресурсов в виде заманчивого ПО для пользователя, а уже зараженные пользователи рассылают СМС¬-спам от своего имени по обнаруженным в телефоне контактам. В теле такого СМС-сообщения содержится интригующее послание с предложением проследовать по ссылке на сайт –распространитель вируса.

Эта угроза положила начало семейству Symbian.Worm и обнаруживается нами как Symbian.Worm.1. Особый интерес вызывает тот факт, что вредоносный дистрибутив, устанавливающий червя в систему, имеет цифровую подпись от Symbian Signed.

На данный момент этот сертификат уже отозван Symbian, о чем официально сообщается в блоге компании.

Symbian.Worm.1 похищает персональную информацию об абоненте и отправляет ее на удаленный сервер. Шаблоны СМС-сообщений для вредоносной рассылки могут обновляться при наличии интернет-соединения. Таким образом, получается своеобразный «мобильный» ботнет, имеющий обратную связь с киберпреступниками и собирающий для них персональные данные зараженных пользователей.

Эксплойты

В первой половине месяца была обнаружена серьезная уязвимость «нулевого дня» в одном из компонентов Microsoft DirectX, использующемся браузером MS Internet Explorer версии 6 и 7. Этой уязвимости оказались подвержены пользователи версий ОС Windows 2000/2003/XP (включая все последние обновления и x64-версии этих ОС). Суть данной уязвимости заключается в некорректной обработке потокового видео в ActiveX-компоненте msVidCtl.dll. Эта уязвимость может использоваться для распространения вредоносных программ с помощью специально сформированного злоумышленниками веб-сайта, вызывающего переполнение стека и запускающего вредоносное ПО на целевой системе. Все обнаруживаемые специалистами компании «Доктор Веб» эксплойты, использующие эту уязвимость, попадают в семейство Exploit.DirectShow.

Также была обнаружена аналогичная уязвимость в Office Web Components Spreadsheet ActiveX-компоненте. Суть ошибки, приводящей к таким трагическим последствиям, кроется в некорректной проверке границ данных в методе msDataSourceObject(). Все обнаруженные эксплойты такого типа по классификации Dr.Web попадают в семейство Exploit.SpreadSheet.

Последнюю версию браузера Firefox злоумышленники тоже не обделили вниманием. Ближе к середине месяца была найдена ошибка при обработке javascript-сценариев, которая может привести к повреждению памяти Just-in-Time-компилятора после возврата данных из собственных функций. Все обнаруженные эксплойты такого типа попадают в семейство Exploit.Mozilla по версии Dr.Web.

Ближе к концу месяца была обнаружена критическая уязвимость «нулевого дня» в продуктах компании Adobe (Reader, Acrobat и Flash Player). Уязвимой оказалась библиотека authplay.dll, которая отвечает за обработку SWF-файлов, встроенных в PDF-документы. Она работает как при открытии специально сформированного PDF-документа, так и при посещении вредоносных веб-ресурсов, эксплуатирующих эту уязвимость. Все обнаруженные вредоносные PDF-файлы попали в семейство Exploit.PDF. На момент публикации обзора эта уязвимость еще не была закрыта.

Все вышеперечисленные уязвимости на данный момент активно используются злоумышленниками для распространения вредоносных программ с помощью специально подготовленных веб-ресурсов.

Для всех этих уязвимостей на момент публикации обзора уже выпущены патчи. В связи с этим «Доктор Веб» настоятельно рекомендует установить последние обновления для используемого программного обеспечения.

Червь Win32.HLLW.Facebook в Twitter

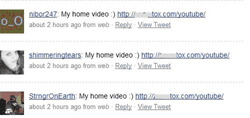

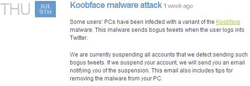

В июле 2009 года увеличилась вредоносная активность червя Win32.HLLW.Facebook (Koobface) в социальной сети Twitter.

О повышенной активности вирусного семейства Win32.HLLW.Facebook предупреждают в своем блоге и создатели этой социальной сети.

Вирусными аналитиками компании «Доктор Веб» было установлено, что все модификации червя Win32.HLLW.Facebook незначительны, и базовые алгоритмы его работы не претерпели изменений ни в одном из полученных нами вредоносных файлов. Это позволило реализовать эффективное обнаружение данной угрозы при помощи технологии Origins Tracing. Теперь большинство новых модификаций обнаруживаются как Win32.HLLW.Facebook.origin.

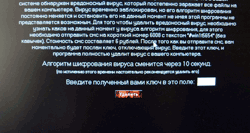

Trojan.Winlock

В июле продолжилось распространение троянцев, блокирующих работу ОС Windows. При этом наибольшую популярность в прошедшем месяце получила тема маскировки этих троянцев под антивирусные продукты.

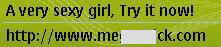

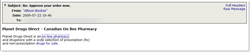

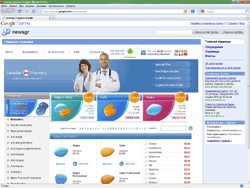

Почтовые вирусы и фишинг

В июле 2009 года электронная почта для распространения вредоносных программ использовалась реже, чем в предыдущем месяце. Вместо этого в сообщениях спамеров появилось больше рекламы медицинских препаратов. Также были отмечены случаи использования таких популярных сервисов как Google Groups, Yahoo Groups, LiveJournal для хостинга спам-рекламы.

|

|

|

|

| |

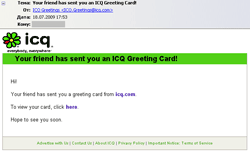

При этом вредоносное ПО в спаме за июль практически не встречалось. Исключением здесь является IRC.Flood.702, который распространялся под видом электронной открытки от одного из пользователей ICQ.

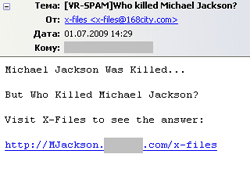

Киберпреступники не обделили вниманием и смерть Майкла Джексона, а также связанные с ней события. В частности, под видом секретной информации о подробностях данного события ими рассылалась ссылка на вредоносный сайт, откуда загружалась очередная модификация Trojan.PWS.Panda.122.

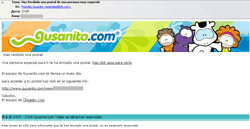

Под видом электронной открытки осуществлялись также рассылки вредоносных программ семейства BAT.Hosts, которые добавляли несколько строк в системный файл hosts. В результате этого при попытке пользователя открыть определённые сайты совершалось перенаправление его на фишинговые ресурсы, ориентированные на клиентов испанских банков. Исходные письма также были составлены на испанском языке.

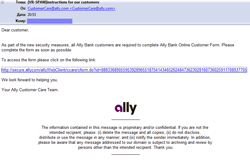

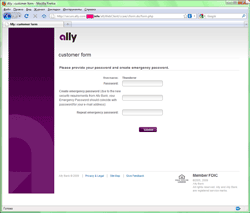

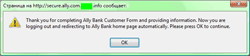

В числе потенциальных жертв фишинга в июле оказались, как это стало уже привычным, пользователи интернет-аукциона eBay и клиенты банка America Online. Среди новых жертв фишинга отмечены клиенты американских банков Comerica Bank, Ally Bank и USAA.

|

|

| |

Вредоносные файлы, обнаруженные в июле в почтовом трафике

| 01.07.2009 00:00 - 31.07.2009 00:00 | ||

| 1 | Win32.HLLM.Netsky.35328 | 8166826 (22.65%) |

| 2 | Win32.HLLM.Beagle | 5909675 (16.39%) |

| 3 | Trojan.DownLoad.36339 | 5504479 (15.27%) |

| 4 | Trojan.PWS.Panda.122 | 2103096 (5.83%) |

| 5 | Win32.HLLM.MyDoom.based | 1982009 (5.50%) |

| 6 | Trojan.Botnetlog.9 | 1813173 (5.03%) |

| 7 | Win32.HLLM.MyDoom.33808 | 1418521 (3.93%) |

| 8 | Trojan.MulDrop.19648 | 1369527 (3.80%) |

| 9 | Win32.HLLM.MyDoom.44 | 1071356 (2.97%) |

| 10 | Win32.HLLM.Netsky | 742919 (2.06%) |

| 11 | Win32.HLLM.Beagle.32768 | 722449 (2.00%) |

| 12 | Trojan.MulDrop.13408 | 658883 (1.83%) |

| 13 | Win32.HLLM.Perf | 587196 (1.63%) |

| 14 | Win32.HLLM.MyDoom.49 | 561190 (1.56%) |

| 15 | Win32.HLLM.Beagle.27136 | 476340 (1.32%) |

| 16 | Win32.HLLM.Netsky.based | 444932 (1.23%) |

| 17 | Exploit.IframeBO | 443541 (1.23%) |

| 18 | Exploit.IFrame.43 | 360002 (1.00%) |

| 19 | Trojan.PWS.Panda.114 | 335392 (0.93%) |

| 20 | W97M.Dig | 238968 (0.66%) |

| Всего проверено: | 137,012,732,015 |

| Инфицировано: | 36,051,605 (0.0263%) |

Вредоносные файлы, обнаруженные в июле на компьютерах пользователей

| 01.07.2009 00:00 - 31.07.2009 00:00 | ||

| 1 | Trojan.DownLoad.36339 | 2503920 (10.23%) |

| 2 | Win32.HLLM.Beagle | 2334712 (9.54%) |

| 3 | Trojan.WinSpy.176 | 1304339 (5.33%) |

| 4 | Win32.Virut.14 | 1171115 (4.78%) |

| 5 | Win32.HLLW.Gavir.ini | 1163586 (4.75%) |

| 6 | Win32.HLLM.Netsky.35328 | 1027107 (4.20%) |

| 7 | Trojan.WinSpy.180 | 971590 (3.97%) |

| 8 | Win32.HLLM.MyDoom.49 | 899655 (3.68%) |

| 9 | Trojan.MulDrop.16727 | 799252 (3.27%) |

| 10 | Trojan.PWS.Panda.122 | 666798 (2.72%) |

| 11 | Trojan.Botnetlog.9 | 587117 (2.40%) |

| 12 | Win32.HLLW.Shadow.based | 584087 (2.39%) |

| 13 | Trojan.WinSpy.160 | 513468 (2.10%) |

| 14 | Win32.HLLM.MyDoom.33808 | 494072 (2.02%) |

| 15 | Win32.Sector.17 | 383420 (1.57%) |

| 16 | Win32.Alman | 381582 (1.56%) |

| 17 | DDoS.Kardraw | 379553 (1.55%) |

| 18 | Win32.HLLM.Netsky.based | 343624 (1.40%) |

| 19 | W97M.Hana | 283978 (1.16%) |

| 20 | Win32.HLLW.Autoruner.5555 | 267185 (1.09%) |

| Всего проверено: | 210,224,776,255 |

| Инфицировано: | 24,478,202 (0.0116%) |