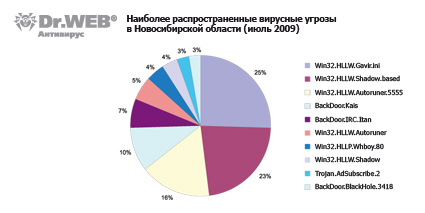

Компания «Доктор Веб» подготовила специальный аналитический отчет о вирусных угрозах, получивших наибольшее распространение в Новосибирской области в июле 2009 года. Данные о попытках проникновения вредоносного ПО были предоставлены сервером, расположенным на территории региона в рамках акции «Для Новосиба – за «спасибо!». Участники акции, проживающие в Новосибирской области, могут подключить себе услугу «Антивирус Dr.Web» и пользоваться ей бесплатно до 1 октября 2009 года.

Благодаря акции все большее количество жителей региона могут бесплатно защитить свои компьютеры лицензионным антивирусом. При этом все попытки вредоносного ПО проникнуть на компьютеры пользователей фиксируются интернет-сервисом Dr.Web AV-Desk. С его помощью специалисты компании «Доктор Веб» определили десятку наиболее распространенных вредоносных программ, норовящих заразить компьютеры жителей Новосибирской области.

Итак, замыкает десятку BackDoor.BlackHole.3418. Данная вредоносная программа создает системную службу (сервис), который запускается вместе с загрузкой ОС и предоставляет удаленный доступ к зараженной машине для злоумышленников.

На 9-м месте расположился Trojan.AdSubscribe.2 – рекламный модуль, который каждые 5-10 минут выводит на экран компьютера жертвы окно с заголовком Adsubscribe, содержащим рекламу. Эта вредоносная программа относится к весьма распространенной категории программ-вымогателей, которые требуют за свою активацию деньги. В данном случае пользователю предлагается отослать SMS. Для избавления от вируса достаточно подключить услугу «Антивирус Dr.Web» или скачать утилиту Dr.Web CureIt! c сайта www.freedrweb.com.

7-е место за Win32.HLLP.Whboy.80. Этот червь распространяется по жестким дискам зараженной машины и прописывает себя в автозапуск. В дальнейшем Win32.HLLP.Whboy.80 инфицирует файлы с расширениями .exe, .scr, .pif и .com. Для удаления угрозы, а также излечения зараженных файлов также достаточно воспользоваться услугой «Антивирус Dr.Web».

6-е место по распространенности в Новосибирской области получило семейство червей Win32.HLLW.Autoruner. Данное вредоносное ПО успешно распространяется через flash-накопители, а также в составе других типов вирусов. Дабы преградить путь подобным угрозам, необходимо отключить функцию автозапуска съемных устройств или использовать актуальную версию надежного антивирусного решения.

Основная особенность BackDoor.IRC.Itan, занимающего 5-е место в рейтинге, заключается в том, что он модифицирует ключи реестра, отвечающие за настройки Windows Firewall, а также создает ключи реестра, позволяющие бэкдору и драйверу запускаться автоматически.

BackDoor.Kais (4-е место), являясь троянской программой, предоставляет злоумышленникам доступ к зараженному компьютеру. В дальнейшем вирус создает специальную службу для автоматического запуска при следующей загрузке компьютера. Используя троянца, киберпреступники могут, в частности, следить за клавиатурным вводом при активации встроенного кейлоггера, завершать работу системы, просматривать содержимое рабочего стола пользователя.

8-е, 3-е и 2-е места занимает Win32.HLLW.Shadow.based (также известен как Conficker, Downdup). Эпидемия данной вредоносной программы началась еще в конце 2008 года. Компьютеры, пораженные этим известным сетевым червем, добавляются к бот-сети, которая насчитывает миллионы компьютеров по всему миру. Для распространения Win32.HLLW.Shadow.based использует сразу несколько способов. В частности, уязвимости ОС Windows и попытки подбора пароля администратора сети. В качестве еще одного канала распространения применяются съемные носители. После запуска Win32.HLLW.Shadow.based проверяет, в каком процессе он находится, и если это процесс rundll32.exe, то внедряет свой код в системные процессы svchost.exe и explorer.exe. Затем вирус открывает в Проводнике текущую папку и прекращает свою работу. Кроме того, этот сетевой червь блокирует доступ с зараженного компьютера на сайты антивирусных компаний. Подробные инструкции по избавлению от Win32.HLLW.Shadow.based находятся здесь.

1-е место отдано Win32.HLLW.Gavir.ini. Этот специальный файл устанавливается модификациями семейства Win32.HLLW.Gavir во все подкаталоги на всех жёстких дисках при заражении исполняемых файлов. Кроме того, вредоносная программа прописывает себя в автозагрузку, модифицируя также системный реестр. В дальнейшем червь сканирует все локальные и сетевые диски, ресурсы общего доступа, осуществляя поиск *.exe файлов и заражая их. Найдя в сети активные машины, Win32.HLLW.Gavir пробует подключиться к ним как администратор с пустым паролем или с правами текущего пользователя.

Несмотря на то, что формально первое место досталось Win32.HLLW.Gavir, фактически его обходит сетевой червь Win32.HLLW.Shadow.based, поскольку присутствует в рейтинге в виде нескольких модификаций. В то время как в целом в России и по всему миру сейчас наблюдается падение темпов распространения этой угрозы, для жителей Новосибирской области она до сих пор представляет серьезную опасность.

Напоминаем вам, что до 1 октября 2009 года любой житель Новосибирска и Новосибирской области может защитить себя от всех этих угроз с помощью бесплатной услуги «Антивирус Dr.Web» в рамках акции «Для Новосиба – за «спасибо!» от компании «Доктор Веб».

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии