Обзор наиболее опасных банковских Android-троянцев, угрожающих южнокорейским пользователям

Вирусные обзоры | Горячая лента угроз | «Горячие» новости | О мобильных угрозах | Все новости

31 июля 2014 года

Многие Android-троянцы, зафиксированные в Южной Корее за последние несколько месяцев, были способны выполнять кражу различной конфиденциальной информации, включая логины, пароли, секретные коды и другие аутентификационные сведения систем "Банк-Клиент". При этом существенное число таких вредоносных приложений не только предоставляют злоумышленникам необходимые для получения доступа к банковским счетам данные, но также позволяют им осуществлять незаметные финансовые операции непосредственно при помощи зараженных мобильных устройств.

Одной из актуальных угроз подобного рода является вредоносная программа Android.BankBot.20.origin, распространяемая злоумышленниками под видом различных приложений и атакующая клиентов таких южнокорейских кредитных организаций как NH Bank, Shinhan Bank, Woori Bank, KB Kookmin Bank, Hana Bank, ePOSTBANK, KFCC и Busan Bank.

При запуске троянец запрашивает у пользователя права на доступ к функциям администратора мобильного устройства, после чего удаляет свой значок из списка приложений на главном экране. Далее вредоносная программа крадет и при помощи POST-запроса по протоколу HTTP пересылает на удаленный сервер c адресом http://xxx.xxx.66.249/common/servlet/SendDevice следующую информацию:

- телефонный номер;

- серийный номер SIM-карты;

- наименование модели мобильного устройства;

- версия операционной системы;

- список установленных приложений «Банк-Клиент» целевых кредитных организаций;

- наименование мобильного оператора.

Кроме того, по адресу http://xxx.xxx.66.249/common/servlet/ContactsUpload в формате JSON отправляется информация о сохраненных в телефонной книге контактах. Структура этого запроса имеет следующий вид:

{"contacts":[{"mobile":"Example_number","name":"Example_contact"}],"mobile":"self_number"}. В данном случае параметр «self_number» – это телефонный (серийный) номер SIM-карты инфицированного мобильного устройства.

По команде злоумышленников Android.BankBot.20.origin может блокировать все поступающие телефонные звонки, причем делает это в течение определенного промежутка времени, начиная с 20.06.2014 и заканчивая датой, указанной в его внутренних настройках.

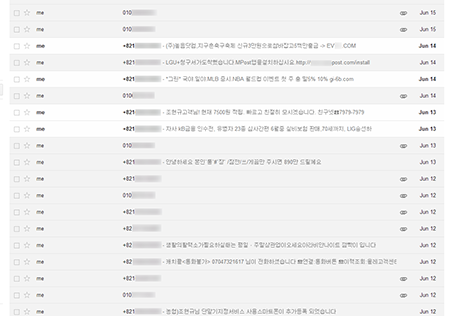

Входящие короткие сообщения троянец также перехватывает на протяжении заданного периода времени, причем все доступные СМС загружаются на сервер по адресам http://xxx.xxx.66.249/common/servlet/SendMassage и http://xxx.xxx.66.249//common/servlet/SendMassage2.

Однако основной вредоносный функционал Android.BankBot.20.origin заключается в подмене легитимных версий мобильных банковских клиентов их поддельными копиями. Для этого троянец проверяет наличие на мобильном устройстве следующих приложений:

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.smg.spbs

- com.areo.bs

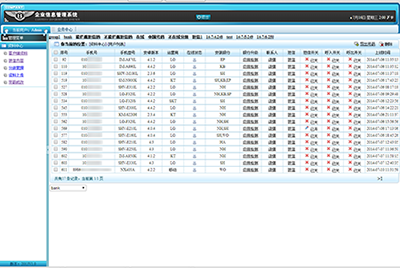

Полученный список программ загружается на удаленный сервер по адресу http://xxx.xxx.66.249/common/servlet/GetPkg, после чего злоумышленники могут отдать команду на скачивание той или иной поддельной версии банковского приложения, которая помещается в каталог /sdcard/Download/update. Далее троянец инициирует процесс установки загруженных программ, для чего демонстрирует сообщение о необходимости выполнить обновление: «새로운버전이 출시되었습니다. 재설치 후 이용하시기 바랍니다». При этом настоящие банковские клиенты удаляются.

Устанавливаемые копии оригинальных приложений имитируют их интерфейс и требуют у пользователей ввести аутентификационные данные для авторизации, в результате чего злоумышленники могут получить доступ к банковским счетам своих жертв.

В троянце предусмотрена возможность изменения адреса управляющего сервера, для чего злоумышленниками используется СМС-сообщение вида «V:www.commandcenterurl.com».

Весьма схожим с Android.BankBot.20.origin функционалом обладает троянец Android.Banker.22.origin. Одним из его отличий является более широкий список атакуемых банковских приложений, в который входят такие программы как:

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.ibk.neobanking

- com.smg.spbs

- com.kftc.citismb

- com.sc.danb.scbankapp

- com.areo.bs

Кроме того, по умолчанию управляющий сервер троянца располагается по адресу http://xxx.xxx.197.203:80.

Однако главной особенностью Android.Banker.22.origin является наличие в его арсенале интерфейса установки поддельных банковских приложений при помощи СМС. Для этого злоумышленниками отправляется специальное сообщение с командой формата «b:bank_name», где «bank_name» - название одного из целевых приложений, предназначенных для установки: {"NH", "SH", "WO", "KB", "HA", "EP", "NE", "SP", "CT", "SC", "BS"}.

Помимо Android-угроз, способных выполнять комплексную атаку на пользователей сразу нескольких южнокорейских кредитных организаций, злоумышленники применяют и более узкоспециализированные вредоносные приложения. К таким угрозам относятся, например, троянцы Android.Banker.26.origin и Android.Banker.27.origin.

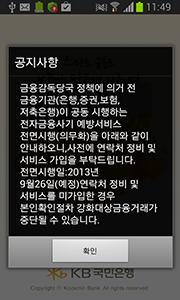

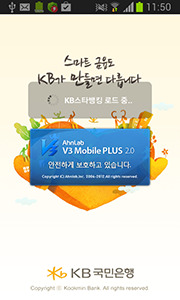

В частности, вредоносное приложение Android.Banker.26.origin используется киберпреступниками для компрометации счетов клиентов Kookmin Bank. Троянец имеет идентичные оригинальному банковскому приложению значок и название, поэтому пользователи с большой долей вероятности могут вместо настоящего приложения запустить вредоносную программу.

После успешного запуска Android.Banker.26.origin демонстрирует поддельное уведомление о том, что мобильное устройство пользователя защищено антивирусным продуктом AhnLab V3 Mobile Plus, тем самым имитируя поведение оригинального банковского приложения, в действительности выполняющего такую проверку.

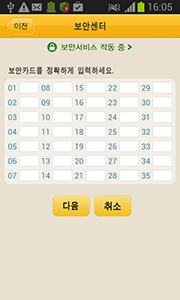

Одновременно с этим троянец проверяет, присутствуют ли в корневой папке карты памяти инфицированного устройства NPKI-сертификаты, и в случае их обнаружения помещает их копии в zip-архивы, размещаемые рядом с оригиналами, после чего демонстрирует диалог, в котором отображается информация о найденных файлах.

При нажатии пользователем на одну из отображаемых в списке позиций Android.Banker.26.origin демонстрирует новое диалоговое окно, в котором запрашивается пароль для соответствующего сертификата.

Троянец использует весьма интересный метод проверки подлинности вводимого пароля: если его длина больше или равна шести символам, вредоносная программа информирует жертву об ошибке и просит повторно ввести пароль, при этом сохраняя во временной памяти ранее введенное значение (если вводимое значение составляло менее шести символов, его сохранение не производится). В случае если повторно вводимое значение совпадает с предыдущим и составляет более шести символов, Android.Banker.26.origin переходит к следующему этапу сбора конфиденциальной информации. В частности, вредоносная программа запрашивает у пользователя следующее идентификационные данные:

- name;

- id_first – id_second;

- account;

- account password.

При выборе пользователем последнего пункта – пункта ввода пароля – троянец демонстрирует отдельную форму для ввода, в которую принимается числовое значение из не менее чем четырех символов.

После успешного ввода требуемых данных Android.Banker.26.origin предлагает своей жертве указать номер своей банковской карты.

Вся собранная вредоносной программой конфиденциальная информация, включая найденные сертификаты и IMEI-номер мобильного устройства, пересылается на удаленный сервер, расположенный по адресу http://xxx.xx.177.105:80/v/. Эти сведения передаются в формате JSON и имеют следующую структуру:

{:"clientId" :

"accountName" :

"accountNo" :

"accountPsw" :

"bkType" :

"certPath" :

"card" :

"transPsw" :

"certPsw" :

"personIdFirst" :

"personIdSecond" :

"fileName" :}

Очень похожий на данную Android-угрозу троянец Android.Banker.27.origin реализует практически идентичный ей функционал и в большей степени отличается лишь тем, что предназначен для атаки на клиентов банка Hana Bank. Загрузка собранных им сведений осуществляется по адресу http://xxx.xx.78.136/PhoneManager/services/BankWebService?wsdl, при этом троянец использует библиотеку ksoap2.

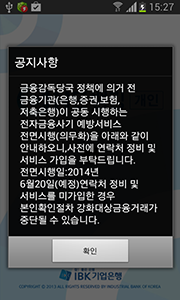

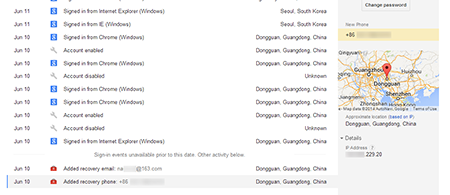

Вместе с тем, предприимчивые киберпреступники не останавливаются на достигнутом и продолжают совершенствовать свои мошеннические приемы. Так, многие наработки и технические решения, применяемые в различных версиях существующих южнокорейских банковских троянцев, были использованы в другой Android-угрозе, получившей по классификации компании «Доктор Веб» наименование Android.Banker.28.origin. Данная вредоносная программа распространяется злоумышленниками под видом каталога Google Play и после запуска просит предоставить ей права администратора мобильного устройства, вслед за чем удаляет свой значок из списка приложений на главном экране, демонстрирует сообщение о якобы возникшей ошибке и произведенной деинсталляции программы.

Затем троянец выполняет поиск расположенного в корневой директории карты памяти каталога с именем «NPKI», содержащего цифровые сертификаты, обеспечивающие безопасность финансовых операций, и помещает его содержимое в zip-архив, который пересылается по email-адресу jnohiugb[xxxxx]@gmail.com, а также загружается при помощи встроенной ajax-библиотеки на сервер ml[xxx].iego.net.

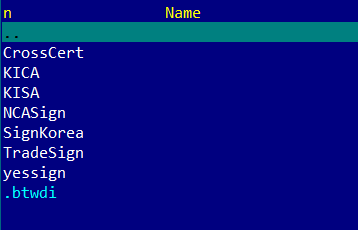

Далее среди установленных на зараженном мобильном устройстве приложений Android.Banker.28.origin выполняет поиск следующих программ:

- com.shinhan.sbanking

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- nh.smart

- com.webcash.wooribank

- AhnLab V3 Mobile Plus 2.0

Информация обо всех найденных приложениях из этого списка, а также телефонный номер пользователя передаются на удаленный сервер.

После этого троянец собирает информацию обо всех имеющихся в телефонной книге контактах и помещает эти данные в файл sdcard/phone001.txt, при этом формат записей выглядит следующим образом:

number:"Example_phoneNumber";name:"Example_contact.

Кроме того, в отдельный файл sdcard/temp/sms.txt помещаются все имеющиеся входящие СМС-сообщения в формате:

name:"Example_name";phone:"Example_phoneNumber";content:"Example_content";date:"Example_date".

Оба этих файла загружаются на сервер злоумышленников. Помимо этого, все вновь поступающие СМС-сообщения перехватываются троянцем и также загружаются на сервер.

В отличие от большинства южнокорейских банковских троянцев, удаляющих оригинальные версии приложений типа «Банк-Клиент» и устанавливающих вместо них поддельные копии, другая вредоносная программа – Android.Banker.28.origin – реализует более оригинальный метод кражи аутентификационных данных пользователей. С определенной периодичностью этот троянец проверяет, запущено ли одно из требуемых банковских приложений, и, если это так, демонстрирует пользователю несколько сообщений, после чего имитирует настоящий запрос на ввод данных учетной записи, которые затем архивируются и пересылаются злоумышленникам.

Среди запрашиваемой информации присутствуют такие сведения как:

- clientId (IMEI-номер);

- accountName (имя банковского аккаунта);

- "accountNo (номер счета);

- accountPsw (пароль);

- bkType (аббревиатура банка);

- card (номер карты);

- transPsw;

- certPsw (пароль к сертификату);

- personIdFirst;

- personIdSecond.

Для обеспечения собственной безопасности Android.Banker.28.origin с определенной периодичностью проверят наличие на зараженном мобильном устройстве антивируса AhnLab V3 Mobile Plus, который удаляется в случае обнаружения.

Злоумышленники могут управлять троянцем посредством СМС-сообщений, содержащих различные команды. В частности, вредоносной программе могут быть отданы следующие директивы:

- ak49 – инициировать отправку собранной на устройстве информации, а также изменить сервер, на который осуществляется отправка (новый адрес сервера указывается в соответствующем значении команды);

- ak40 – включить или выключить перенаправление входящих СМС на заданный email (имеет параметры «1» и «2» соответственно);

- wokm – выполнить рассылку СМС-сообщения по всем имеющимся контактам (текст сообщения задается в параметрах команды);

- ak60 – изменить email-адрес, на который отправляется собираемая информация (адрес указывается в параметрах команды);

- ak61 – изменить пароль доступа к email-адресу на новый (указывается в значении команды).

Примечательно, что используемая злоумышленниками команда «wokm» позволяет Android.Banker.28.origin реализовывать функционал СМС-червя в тех случаях, когда в параметрах рассылаемых сообщений содержится ссылка на загрузку копии троянца.

Помимо описанных вредоносных программ, в настоящий момент южнокорейским пользователям мобильного банкинга угрожают и многие другие похожие троянцы, число которых постоянно растет. Постепенно совершенствуются и применяемые в них методы хищения конфиденциальной информации, поэтому для обеспечения должного уровня безопасности владельцам мобильных Android-устройств из Южной Кореи рекомендуется выполнять следующие рекомендации:

- контролировать все операции, производимые с банковскими счетами;

- периодически изменять пароль доступа к своей учетной записи;

- использовать банковские клиенты, полученные только из официальных источников;

- не переходить по подозрительным ссылкам и не устанавливать вызывающие сомнения приложения;

- защищать мобильное Android-устройство при помощи современного антивируса.