4 августа 2014 года

Вирусная обстановка

В июле среди угроз, выявленных с использованием лечащей утилиты Dr.Web CureIt!, как и раньше лидировали рекламные надстройки для популярных браузеров, основное предназначение которых заключается в демонстрации пользователю нежелательных баннеров в процессе просмотра веб-страниц. Расширяется и существующий ассортимент подобных приложений: в «топе» присутствует порядка десяти различных модификаций таких плагинов, среди них — Trojan.BPlug.100, Trojan.BPlug.48, Trojan.BPlug.46, Trojan.BPlug.102, Trojan.BPlug.28, Trojan.BPlug.78, Trojan.BPlug.79 и другие. Все они различаются в основном особенностями реализации. По данным сервера статистики Dr.Web, наиболее распространенной угрозой в июле можно считать троянца — установщика нежелательных приложений Trojan.Packed.24524: он обнаруживался антивирусным ПО Dr.Web на инфицированных компьютерах в 0,56% случаев (от общего количества выявленных угроз), а с использованием лечащей утилиты Dr.Web CureIt! — в 1,59% случаев. Также лидирующие позиции в своеобразном рейтинге наиболее популярных угроз занимают рекламные троянцы семейства Trojan.InstallMonster.

В почтовом трафике в июле наиболее часто встречались вредоносные программы, перенаправляющие жертву на различные вредоносные сайты, — Trojan.Redirect.195 и Trojan.Redirect.197, а также опасный троянец BackDoor.Tishop.122, о массовой рассылке которого мы сообщали ранее в одном из новостных материалов. Напомним, что основное предназначение данной угрозы заключается в загрузке на инфицированный компьютер других вредоносных программ, благодаря чему незащищенный антивирусом ПК может превратиться в настоящий заповедник для различных троянцев и вирусов.

Ситуация, касающаяся отслеживаемых специалистами компании «Доктор Веб» ботнетов, за минувший месяц кардинально не изменилась: продолжают свое существование бот-сети, созданные злоумышленниками с использованием файлового вируса Win32.Rmnet.12 (порядка 250 000 обращений к управляющим серверам в сутки в одной из подсетей), вируса Win32.Sector (ежесуточно активность проявляют порядка 65 000 инфицированных узлов) и вредоносного модуля Trojan.Rmnet.19 (в среднем около 1 100 ежесуточных обращений к командным серверам). Бот-сеть, состоящая из работающих под управлением операционной системы Mac OS X компьютеров, зараженных троянской программой BackDoor.Flashback.39, в настоящее время насчитывает порядка 14 000 узлов.

Троянцы-энкодеры

Вредоносные программы семейства Trojan.Encoder на сегодняшний день представляют, пожалуй, наиболее актуальную угрозу для пользователей персональных компьютеров. Впервые подобного рода троянцы были обнаружены в 2006–2007 году, когда пользователи неожиданно сталкивались с тем, что на их компьютерах оказались зашифрованными важные файлы, за расшифровку которых злоумышленники требовали заплатить выкуп. В те времена подобные инциденты были достаточно редки, а сам шифровальщик не отличался технологическим совершенством, поэтому компания «Доктор Веб» довольно быстро выпустила утилиту для расшифровки пострадавших от его действия файлов. Однако вирусописатели начали стремительно модифицировать свои изделия, усложняя алгоритмы шифрования и структуру самих энкодеров. Уже к январю 2009 года насчитывалось 39 различных модификаций троянцев-шифровальщиков, а на сегодняшний день число их версий перевалило за несколько сотен.

Троянцы-энкодеры распространяются различными способами: известны случаи рассылок таких троянцев по электронной почте, массовой отправки ссылок на вредоносные интернет-сайты в социальных сетях и с помощью программ обмена сообщениями (нередко вредоносная программа скачивается на компьютер жертвы под видом кодека, якобы необходимого для просмотра видео) — иными словами, злоумышленники используют в своих целях все возможные методы, включая технологии социальной инженерии.

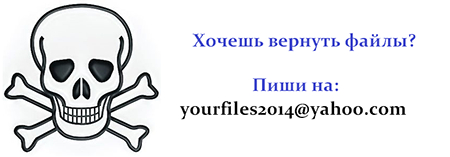

Технологически энкодеры различаются алгоритмами шифрования пользовательских файлов, языком, на котором они были написаны, но принцип их действия в целом одинаков. Запустившись на инфицированном компьютере, троянец выполняет поиск хранящихся на дисках файлов — документов, изображений, музыки, фильмов, иногда — баз данных и приложений, после чего шифрует их. Затем вредоносная программа демонстрирует жертве требование оплатить расшифровку файлов — оно может быть помещено на диске в виде текстового документа, выполнено в виде графического изображения и установлено в качестве обоев Рабочего стола Windows, либо сохранено в виде веб-страницы и добавлено в параметры автозагрузки. Для связи злоумышленники обычно используют адрес электронной почты, зарегистрированный на одном из бесплатных публичных сервисов.

Изображение, используемое вредоносной программой Trojan.Encoder.398

К сожалению, даже использование современного антивирусного программного обеспечения не гарантирует стопроцентной защиты от проникновения в систему троянцев-энкодеров, поскольку злоумышленники регулярно переупаковывают и шифруют свои творения, поэтому их сигнатуры попадают в вирусные базы далеко не сразу. Кроме того, современные энкодеры используют различные способы генерации ключей шифрования: в некоторых случаях они создаются непосредственно на инфицированном компьютере и передаются на сервер злоумышленников, после чего исходные файлы ключей уничтожаются, иногда наоборот — поступают с удаленного командного сервера, но чаще всего алгоритм их генерации остается неизвестным, поэтому расшифровка файлов (особенно если на диске отсутствует сам исполняемый файл вредоносной программы) возможна далеко не всегда и не для всех версий Trojan.Encoder.

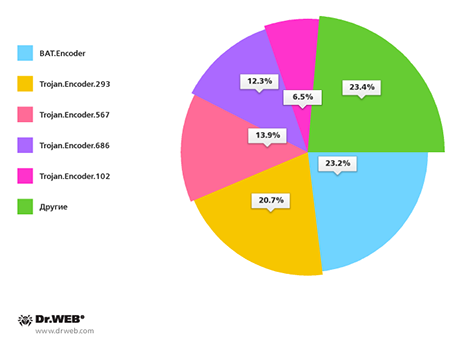

В июле 2014 года в службу технической поддержки компании «Доктор Веб» обратилось более 320 пользователей, пострадавших от действий троянцев-шифровальщиков. Наиболее часто файлы оказывались зашифрованы вредоносной программой семейства BAT.Encoder — к этой группе относятся троянцы, шифрующие файлы при помощи легитимной криптографической утилиты GPG с использованием BAT-скриптов. На втором месте по числу запросов располагается Trojan.Encoder.293 — троянец-шифровальщик, написанный на языке Delphi. Эта вредоносная программа выполняет шифрование файлов в два приема: сначала с использованием алгоритма XOR, затем с использованием алгоритма RSA. Также многие пользователи стали жертвами энкодера Trojan.Encoder.102, являющегося прародителем Trojan.Encoder.293. Данный троянец выполняет шифрование файлов с помощью алгоритма RSA, что делает крайне сложной полноценную расшифровку без закрытого ключа. Также, в силу использования в коде троянца 32-битной переменной, энкодер записывает свою информацию в начало файлов объемом выше 4 ГБ, что приводит к их порче и невозможности восстановления. На представленной ниже диаграмме показаны версии троянцев-шифровальщиков по числу обращений в службу технической поддержки «Доктор Веб» пострадавших от их действия пользователей в июле 2014 года:

В июле широкое распространение получил шифровальщик Trojan.Encoder.686, который специалисты уже назвали одной из самых совершенных среди подобных программ. В течение длительного времени шифровальщик активно заражал компьютеры российских пользователей, а недавно появились его англоязычная версия, так что целевая аудитория угрозы расширяется. Trojan.Encoder.686 использует весьма стойкий механизм шифрования файлов, который полностью исключает их расшифровку без наличия ключей. Свою активность на компьютере жертвы троянец умело маскирует: сначала он полностью зашифровывает файлы и лишь потом обращается к управляющему серверу злоумышленников, чтобы переслать данные. Этим Trojan.Encoder.686 отличается от других энкодеров, которые поддерживают связь со своим командным центром в ходе шифрования. Сам управляющий сервер отключить практически невозможно, поскольку он размещается в анонимной сети Tor.

Наиболее действенным способом профилактики и защиты от троянцев-шифровальщиков является своевременное резервное копирование всей ценной информации на независимые носители. Если вы стали жертвой подобной вредоносной программы, воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию (http://legal.drweb.com/templates);

- ни в коем случае не пытайтесь переустановить операционную систему;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки компании «Доктор Веб», создав тикет в категории «Запрос на лечение» (эта услуга бесплатна и предоставляется пользователям лицензионных продуктов компании);

- к тикету приложите зашифрованный троянцем файл;

- дождитесь ответа вирусного аналитика. В связи с большим количеством запросов это может занять некоторое время.

События и угрозы июля

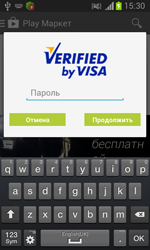

Злоумышленники при помощи троянских программ продолжают методично штурмовать защиту банковских операций, совершаемых пользователями через Интернет. В июле эксперты обнародовали результаты исследований банковского троянца Retefe, поставившего под угрозу счета клиентов нескольких десятков банков в Швейцарии, Австрии, Германии и Японии. Механизм атаки состоит из двух этапов. Сначала жертве по электронной почте приходит письмо с предложением установить программу для обновления операционной системы Windows, при этом под видом легитимного ПО на компьютер устанавливается троянец Retefe. Его функционал позволяет злоумышленникам контролировать интернет-трафик жертвы и обходить средства защиты от фишинга в браузере. Выполнив необходимые изменения настроек на зараженном компьютере, Retefe самоудаляется, после чего антивирусными средствами обнаружить заражение уже невозможно. При выполнении какой-либо операции с использованием онлайн-банкинга жертва открывает вместо реального сайта банка поддельную веб-страницу и вводит на ней данные своего аккаунта. После этого начинается следующий этап мошенничества: жертве предлагается скачать и установить на свой мобильный телефон приложение, которое якобы генерирует пароли для входа в банковский аккаунт, но в реальности является троянской программой. Это приложение без ведома жертвы в фоновом режиме перенаправляет входящие СМС-сообщения от банка на сервер злоумышленников или подконтрольное им другое мобильное устройство. Таким образом мошенники, имея учетные данные жертвы и присылаемые банком СМС с одноразовыми паролями, вводимыми при операциях онлайн-банкинга, получают полный контроль над банковским счетом пользователя. Различные образцы Retefe детектируется антивирусом Dr.Web как Trojan.MulDrop5.9243, Trojan.PWS.Panda.5676, Trojan.Siggen6.16706, а его Android-модуль детектируется как Android.Banker.11.origin.

Привлекательными целями для злоумышленников остаются и терминалы оплаты (POS-терминалы). В июле специалистами по информационной безопасности была выявлена бот-сеть, в которую входило порядка 5 600 компьютеров в 119 странах. Целью злоумышленников являлось похищение сведений о банковских картах. С февраля 2014 года зараженные устройства пытались получить удаленный доступ к POS-терминалам, используя технику подбора паролей. Выявлено пять командных серверов данного ботнета, три неактивных находятся в Иране, Германии и России, два активных (которые начали работать в мае-июне этого года) — также в России. Антивирусное ПО Dr.Web детектирует предназначенный для подбора паролей вредоносный модуль как Trojan.RDPBrute.13.

В июле в очередной раз была поставлена под сомнение неуязвимость операционной системы Linux. Экспертами антивирусных компаний были опубликованы результаты анализа вредоносной программы Linux.Roopre.1, разработанной для атак на веб-серверы под управлением Linux и Unix. Это многоцелевая модульная программа, выполняющая по команде управляющего сервера традиционные вредоносные функции: передачу данных, загрузку другого ПО, запуск задач. Получив доступ к двум командным серверам, эксперты установили, что троянцем Linux.Roopre.1 было заражено порядка 1 400 серверов, большинство которых находится в США, России, Германии и Канаде.

Мобильные угрозы

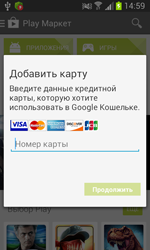

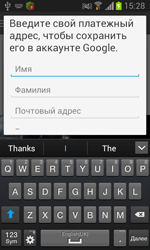

Для пользователей мобильных Android-устройств прошедший июль оказался весьма насыщенным в плане появления разнообразных вирусных угроз. Например, в середине месяца специалистами компании «Доктор Веб» была обнаружена опасная вредоносная программа Android.BankBot.21.origin, крадущая у русскоязычных владельцев смартфонов и планшетов под управлением ОС Android сведения об используемой ими банковской карте. Для этого троянец имитировал запрос ввода аутентификационных данных карты, отображаемый поверх запущенного приложения Google Play, после чего передавал полученную информацию злоумышленникам. Кроме этого, Android.BankBot.21.origin производил кражу и других важных сведений, включая все входящие СМС, а также мог выполнить незаметную отправку различных коротких сообщений по команде киберпреступников. Подробнее об этой угрозе рассказано в соответствующей новостной публикации.

|

|

|

Помимо этого в июле вирусная база компании «Доктор Веб» пополнилась очередной записью для троянца семейства Android.Locker. Новая вредоносная программа-вымогатель, получившая имя Android.Locker.19.origin, распространялась среди Android-пользователей из США и при попадании на мобильное устройство производила его блокировку с требованием выкупа. Троянец существенным образом ограничивал работу зараженного мобильного устройства и не позволял выполнять на нем какие-либо действия, поэтому избавиться от него было весьма проблематично.

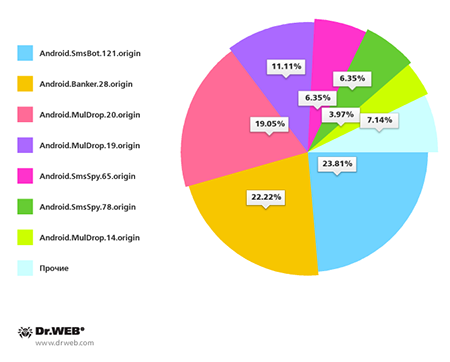

Вновь под ударом оказались и южнокорейские пользователи ОС Android: в прошедшем месяце специалисты компании «Доктор Веб» зафиксировали более 120 случаев спам-рассылок сообщений, в которых содержалась ссылка на загрузку Android-троянца. Наиболее распространяемыми угрозами в данном случае стали такие вредоносные приложения, как Android.SmsBot.121.origin, Android.Banker.28.origin, Android.MulDrop.20.origin, Android.MulDrop.19.origin, Android.SmsSpy.65.origin, Android.SmsSpy.78.origin и Android.MulDrop.14.origin.

Полезные ссылки

Актуальная статистика по вирусным угрозам: stat.drweb.com

Пробные версии антивирусных программ «Доктор Веб»

- для дома: https://download.drweb.com/demoreq/home

- для бизнеса: https://download.drweb.com/demoreq/biz/?lng=ru

Наши новости: https://news.drweb.com

Вирусная энциклопедия: vms.drweb.ru

Давайте дружить! Присоединяйтесь к нашим группам в социальных сетях:

|

|

|

|

|

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии