2 октября 2014 года

Вирусная обстановка

Согласно статистическим данным, собранным в сентябре с использованием лечащей утилиты Dr.Web CureIt!, наиболее часто на компьютерах пользователей обнаруживались надстройки для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц, — Trojan.BPlug.123 и Trojan.BPlug.100. Также сканирование дисков при помощи лечащей утилиты нередко выявляло наличие в операционной системе установщика рекламных приложений Trojan.Packed.24524. Эти данные в целом соответствуют показателям за прошлые месяцы.

По данным сервера статистики Dr.Web в сентябре, как и в августе, среди обнаруженных на компьютерах пользователей вредоносных приложений лидирует установщик рекламных программ Trojan.Packed.24524 — он выявляется на инфицированных ПК в 0,66% случаев, при этом данный показатель продолжает расти: в июле отношение числа обнаружений Trojan.Packed.24524 к общему количеству детектированных угроз составляло 0,56%, а в августе — 0,59%. На втором месте в общей статистике расположился бэкдор BackDoor.IRC.NgrBot.42, первые образцы которого были добавлены в вирусные базы Dr.Web еще в 2011 году. Также в сентябрьской статистике высокие показатели по числу обнаружений демонстрируют различные рекламные троянцы, в частности, Trojan.InstallMonster.953, Trojan.Zadved.4 и им подобные.

Что же касается угроз, обнаруженных в почтовом трафике, то в сентябре на уже было утраченные лидирующие позиции вернулся троянец-загрузчик BackDoor.Tishop.122 — число случаев его детектирования за минувшие 30 дней возросло с 1,15 до 1,54%. Второе место с показателем 1,03% заняла модификация этой распространенной угрозы — BackDoor.Tishop.152. Третью и четвертую позиции уверенно заняли троянцы, предназначенные для похищения паролей и иной конфиденциальной информации, — Trojan.PWS.Stealer.4118 и Trojan.PWS.Turist.144. Кроме них в качестве вложений в сообщениях электронной почты активно распространялись другие представители семейства BackDoor.Tishop — BackDoor.Tishop.148 и BackDoor.Tishop.144.

В структуре ботнетнов, отслеживаемых специалистами компании «Доктор Веб», в течение сентября не произошло существенных изменений. Так, в одной из подсетей бот-сети, созданной злоумышленниками с использованием файлового вируса Win32.Rmnet.12, по-прежнему ежесуточно фиксируется порядка 265 000 обращений инфицированных узлов к управляющим серверам, что в целом соответствует августовским показателям. В то же время численность вирусов, действующих в бот-сети Win32.Sector, за минувший месяц немного сократилась: если в августе активность проявляло примерно 65 000 ботов в сутки, то к концу сентября их общее число в среднем составляло 56 000-58 000. А вот популяция Apple-совместимых компьютеров, инфицированных бэкдором BackDoor.Flashback.39, не сокращается: средняя численность этого ботнета в сентябре составила порядка 14 000 зараженных «маков». Кроме того, в сентябре 2014 года специалистами компании «Доктор Веб» был обнаружен новый ботнет, угрожающий пользователям этой платформы, который злоумышленники создали с использованием вредоносной программы Mac.BackDoor.iWorm.

Угрозы для Mac OS X

С того момента, как специалисты компании «Доктор Веб» обнаружили крупнейшую в истории бот-сеть, состоящую из зараженных троянцем BackDoor.Flashback.39 Apple-совместимых компьютеров, прошло уже более двух лет, однако число вредоносных программ для этой платформы не уменьшается. Более того: исследования показывают, что подобные угрозы постепенно становятся все сложнее, расширяются их функциональные возможности, а вирусописатели используют в своих «творениях» самые современные технологии. Интерес злоумышленников к платформе Mac OS X основывается, по всей видимости, на росте популярности этой операционной системы среди пользователей. Так, только в первом осеннем месяце 2014 года вирусные аналитики добавили в базы Dr.Web записи сразу для нескольких опасных программ, угрожающих приверженцам продукции Apple: это троянец-бэкдор Mac.BackDoor.Ventir.1, а также троянец-шпион Mac.BackDoor.XSLCmd, который злоумышленники портировали под Mac OS X, взяв за основу вредоносную программу для Windows. Угрозе заражения этой вредоносной программой подвержены устройства с версиями Mac OS X, выпущенными до октября 2013 года (т. е. 10.8 и старше). Ссылки на скачивание вредоносных Java-скриптов, загружающих на Apple-совместимый компьютер Mac.BackDoor.XSLCmd, злоумышленники размещали внутри блоков кода Google Analytics — бесплатного сервиса, предназначенного для сбора детальной статистики посещения сайтов. Помимо стандартного шпионского функционала, Mac.BackDoor.XSLCmd позволял фиксировать на инфицированном «маке» нажатия клавиш и передавал злоумышленникам снимки экрана.

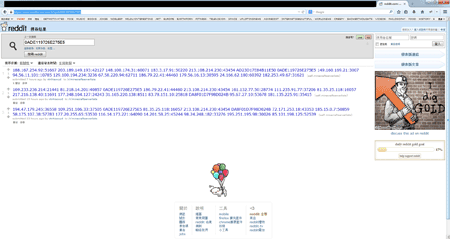

Однако особый интерес для специалистов по информационной безопасности представляет вредоносная программа Mac.BackDoor.iWorm, с использованием которой злоумышленники создали активно действующий ботнет. Этот троянец способен выполнять на зараженном «маке» различные команды — например, команду на определение версии ОС, получение версии и уникального идентификатора бота, отправку GET-запроса, скачивание файла, открытие сокета для входящего соединения с последующим выполнением приходящих команд, выполнение системной команды, выполнение вложенного скрипта на языке Lua и некоторых других. Примечательно, что этот очень сложный троянец, активно использующий в процессе своей работы криптографию, обращался за списком адресов управляющих серверов к поисковому сервису сайта reddit.com, указывая в качестве запроса шестнадцатеричные значения первых 8 байт хэш-функции MD5 от текущей даты. По результатам поиска reddit.com отдает веб-страницу со списком управляющих серверов ботнета и портов, которые злоумышленники публикуют в виде комментариев к теме minecraftserverlists от имени пользователя vtnhiaovyd:

Троянец пытается установить соединение с командными серверами, перебирая в случайном порядке первые 29 адресов из полученного списка и отправляя запросы на каждый из них. Повторные запросы к сайту reddit для получения нового перечня отправляются раз в 5 минут. Более подробную информацию об этой вредоносной программе и особенностях ее работы можно почерпнуть из опубликованной на сайте компании «Доктор Веб» новостной статьи или детального технического обзора.

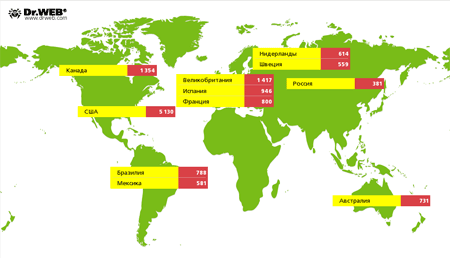

Анализ статистики, собранной специалистами компании «Доктор Веб» при исследовании данного ботнета, показывает, что на 30 сентября 2014 года в бот-сети насчитывалось всего 19 888 уникальных IP-адресов, из них 5130 (25.8%) приходится на долю США, 1417 (7.1%) территориально относится к Великобритании, а 1354 (6.8%) – к Канаде. Географическое распределение бот-сети Mac.BackDoor.iWorm по состоянию на конец сентября 2014 года показано на следующей иллюстрации:

Троянец для игроманов

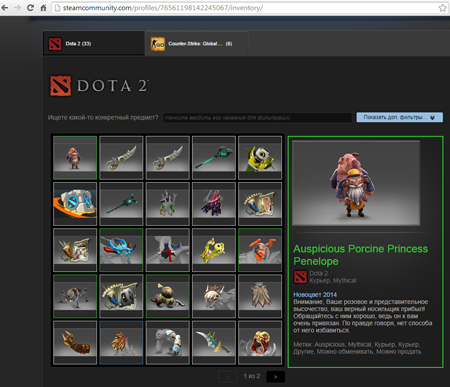

В начале сентября специалисты компании «Доктор Веб» добавили в вирусные базы информацию о вредоносной программе Trojan.SteamBurglar.1, предназначенной для кражи игровых предметов у пользователей платформы Steam. Эта платформа, представляющая собой популярный сервис распространения компьютерных игр, принадлежит компании Valve и позволяет пользователям загружать из Интернета игровые приложения, активировать их, получать обновления и знакомиться с различными новостями игрового мира. Trojan.SteamBurglar.1 распространялся злоумышленниками путем рассылки сообщений в чате Steam или на специализированных форумах с предложением посмотреть скриншоты виртуального оружия или иных ресурсов, представленных якобы для продажи или обмена. Троянец демонстрировал на экране компьютера потенциальной жертвы изображения различных игровых предметов и в это же самое время отыскивал в памяти процесс steam.exe, извлекал из него информацию об игровых артефактах, выявлял среди них наиболее ценные по ключевым словам rare, immortal, legendary, и т. д., после чего осуществлял их кражу с целью последующей продажи. Украденные артефакты пересылались на одну из принадлежащих злоумышленникам учетных записей:

В частности, от действия троянца Trojan.SteamBurglar.1 пострадало некоторое количество игроков популярной многопользовательской игры Dota 2. Получить более подробную информацию об этой угрозе можно, ознакомившись с опубликованной компанией «Доктор Веб» информационной статьей, посвященной данному троянцу. В настоящий момент известно уже о нескольких десятках представителей этого семейства вредоносных программ.

События сентября

Прочие события первого осеннего месяца показали, что вирусописатели не теряют энтузиазма в создании вредоносного ПО: в атаках на компьютеры и мобильные устройства использовались и новые разработки, и усовершенствованные версии известных вредоносных программ, и вредоносные модификации коммерческих приложений.

Второй месяц подряд заражает компьютеры пользователей из Австралии и Великобритании новый тронец-энкодер Trojan.Encoder.761, требуя за расшифровку 350 фунтов стерлингов. Аппетиты другой «новинки» — шифровальщика Trojan.Encoder.759 — несколько скромнее: он просит у своих жертв порядка $100, однако в случае просрочки платежа сумма выкупа возрастает каждые 24 часа. Оба энкодера предлагают жертвам оплатить расшифровку с помощью криптовалюты Bitcoin.

Доступ к системам дистанционного банковского обслуживания (ДБО) также состоит в ряду приоритетных целей злоумышленников. Причем наиболее часто они организуют атаки на клиентскую часть системы, как на менее защищенную сторону в системе банк-клиент. Чтобы скрыть присутствие вредоносного ПО на зараженном ПК, вирусописатели используют модифицированные версии легальных программ, в которые включен вредоносный функционал. Стали известны подробности атаки, в которой была задействована вредоносная версия легальной программы Program.RemoteAdmin, обеспечивающей удаленное управление компьютером. С ее помощью злоумышленники загружали на целевую систему банковского троянца и кейлоггера, после чего беспрепятственно составляли и отправляли в банк платежное поручение для перечисления средств со счета жертвы на свой счет.

В сентябре злоумышленники использовали новую версию троянца BlackEnergy для сбора данных с жестких дисков компьютерных систем государственных и частных компаний, в основном из Польши и Украины. Его первая модификация, проанализированная еще в 2007 году, была разработана для организации относительно простых DDoS-атак. К настоящему времени тривиальный DDoS-троянец превратился в сложную вредоносную программу с модульной архитектурой, позволяющей злоумышленникам менять его функционал в зависимости от поставленных целей. Новые модификации BlackEnergy детектируются антивирусом Dr.Web как Trojan.Siggen6.19887 и BackDoor.BlackEnergy.73.

В сентябре в вирусные базы была добавлена очередная запись для вредоносной программы IPhoneOS.PWS.Stealer.2, способной атаковать мобильные устройства под управлением iOS, подвергшиеся процедуре Jailbreak. Первые ее образцы были выявлены в мае 2014 года. Троянец похищает логины и пароли, необходимые для покупки приложений в App Store. Предполагается, что IPhoneOS.PWS.Stealer.2 попадает на устройство при скачивании программ-оптимизаторов (твиков) из Cydia Substrate или программ, используемых для Jailbreak. IPhoneOS.PWS.Stealer.2 загружает и устанавливает на зараженное устройство поддельную утилиту, позволяющую злоумышленнику без ведома пользователя заходить в App Store и покупать приложения.

В самом конце сентября были выявлены бэкдоры, атакующие Linux-устройства, — Linux.BackDoor.Shellshock.1 и Linux.BackDoor.Shellshock.2. Злоумышленники разработали их под уязвимость ShellShock (или CVE-2014-7169), позволяющую выполнять произвольные команды на инфицированных устройствах, операционные системы которых основаны на ядре Linux и имеют в своем составе оболочку Bash (например, CentOS, Debian, Redhat, Ubuntu). Такими устройствами могут быть серверы, модемы, роутеры, камеры наблюдения, а также множество других подключенных к Интернету аппаратных средств со встроенными операционными системами, причем ПО для многих из них практически не обновляется. Уязвимости ShellShock был присвоен максимальный уровень опасности.

Угрозы для Android

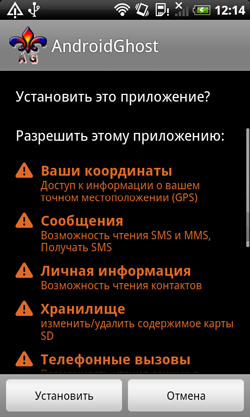

В прошедшем сентябре вирусная база компании «Доктор Веб» пополнилась множеством новых записей для различных вредоносных программ, предназначенных для работы на мобильных Android-устройствах. Среди них – очередной троянец-блокировщик, получивший имя Android.Locker.38.origin. Как и большинство его собратьев, этот вымогатель блокирует экран зараженного мобильного устройства и требует выкуп за его разблокировку, однако помимо этого троянец способен дополнительно заблокировать Android-смартфон или планшет паролем, что значительно затрудняет борьбу с данной угрозой. Подробнее об Android.Locker.38.origin рассказано в новостной публикации на сайте компании «Доктор Веб».

|

|

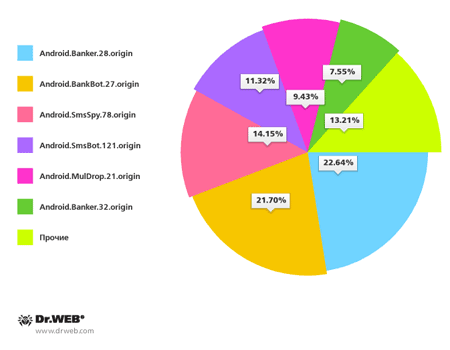

Существенное число обнаруженных в сентябре вредоносных приложений для ОС Android составили новые модификации банковских троянцев, при этом немалая их часть использовалась для проведения очередных атак на южнокорейских пользователей с применением СМС-спама. В общей сложности специалистами компании «Доктор Веб» было выявлено более 100 спам-кампаний, направленных на распространение различных вредоносных Android-программ в Южной Корее, при этом самыми «популярными» троянцами стали Android.Banker.28.origin, Android.BankBot.27.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin, Android.Banker.32.origin и Android.MulDrop.21.origin.

Не обошлось и без очередной угрозы для китайских пользователей. В сентябре специалистами компании «Доктор Веб» была обнаружена троянская программа-шпион, добавленная в вирусную базу под именем Android.Spy.130.origin. Это вредоносное приложение крадет у пользователей различную конфиденциальную информацию, такую как СМС-сообщения, данные о совершенных звонках, GPS-координатах, также эта программа способна незаметно выполнить звонок на заданный номер, фактически превращая зараженный смартфон или планшет в прослушивающее устройство.

Обнаруженный в конце месяца мобильный троянец Android.Elite.1.origin оказался полной противоположностью большинству других Android-угроз. В отличие от них, Android.Elite.1.origin не предназначался для незаконного заработка или кражи ценных сведений пользователей, однако, несмотря на это, он все же представлял серьезную опасность. Попадая на мобильное устройство, этот троянец форматировал подключенную к нему карту памяти, а также препятствовал нормальной работе целого ряда приложений. Кроме того, вредоносная программа выполняла массовую рассылку СМС-сообщений, что могло привести к полной потере денежных средств на счете мобильного телефона жертвы. Более подробную информацию об этой угрозе можно получить, прочитав соответствующую публикацию на сайте компании «Доктор Веб».

|

|

Полезные ссылки

- Актуальная статистика по вирусным угрозам

- Пробные версии антивирусных программ Dr.Web

- Наши новости

- Вирусная энциклопедия

Давайте дружить! Присоединяйтесь к нашим группам в социальных сетях:

![[WebIQmeter]](social/webiq.png)

![[Google+]](social/google_plus.png)

![[Rutube]](social/rutube.png)

![[You Tube]](social/youtube.png)

![[Twitter]](social/twitter.png)

![[Facebook]](social/facebook.png)

![[Vkontakte]](social/vkontakte.png)

![[Одноклассники]](social/odnoklassniki.png)

![[Instagram]](social/instagram.png)

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии