1 декабря 2014 года

Вирусная обстановка

Согласно данным статистки, собранной с использованием лечащей утилиты Dr.Web CureIt!, в ноябре 2014 года на компьютерах пользователей наиболее часто обнаруживались рекламные троянцы Trojan.BPlug.123, Trojan.BPlug.100, Trojan.Packed.24524 и Trojan.BPlug.48 — в совокупности они составляют 8,7% от общего числа всех выявленных в течение месяца вредоносных программ. Все остальные опасные приложения значительно уступают им по количеству обнаружений.

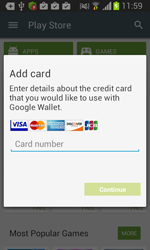

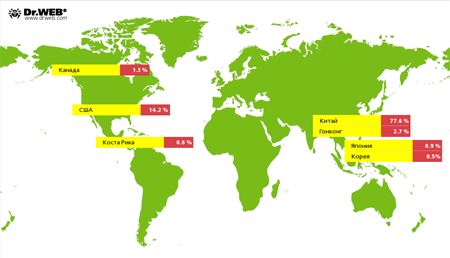

Серверы статистики «Доктор Веб» демонстрируют несколько иную картину: на лидирующих позициях среди выявленных на компьютерах пользователей в течение ноября вредоносных объектов находится Trojan.InstallCore.12 — установщик различных рекламных приложений, тулбаров и надстроек для браузеров, часто используемый разработчиками для монетизации различных сомнительных программ. На втором месте — бэкдор BackDoor.Andromeda.404, способный по команде злоумышленников загружать на инфицированный компьютер другие опасные приложения. В ноябре киберпреступники активно рассылали этого троянца по электронной почте, в частности, в сообщениях с темой «my new photo», при этом сама вредоносная программа скрывалась в приложенном к письму архиве my_photo.zip.

Третью позицию среди выявленных в ноябре троянцев занимает Trojan.InstallMonster.1017 — вредоносное приложение, распространяемое злоумышленниками в рамках рекламных партнерских программ. Также среди обнаруженных в последний осенний месяц опасных файлов фигурируют троянцы семейств Trojan.Bayanker, Trojan.MulDrop, Trojan.LoadMoney, Trojan.Zadved и другие.

Среди троянцев, обнаруженных в почтовом трафике, в ноябре с большим отрывом лидировал BackDoor.Andromeda.404: как уже упоминалось ранее, в середине месяца злоумышленники организовали массовую почтовую рассылку этого бэкдора. Число обнаружений данного троянца составляет 2,4% от общего количества выявленных вредоносных программ. На втором месте в ноябрьском рейтинге расположился его «близкий родственник» — BackDoor.Andromeda.559. Третью и четвертую позиции уверенно занимают представители семейства троянцев-загрузчиков Trojan.Download, также в «Топ-10» присутствуют предназначенные для хищения конфиденциальной информации троянцы семейств Trojan.PWS.Panda и Trojan.PWS.Stealer.

Ситуация с бот-сетями, за поведением которых пристально следят специалисты компании «Доктор Веб», за истекший месяц кардинально не изменилась. Ботнет, созданный злоумышленниками с использованием файлового вируса Win32.Rmnet.12, две подсети которого контролируются вирусными аналитиками «Доктор Веб», продолжают функционировать. В первой из них ежесуточно к управляющим серверам обращалось в среднем 278 400 инфицированных ПК, во второй в среднем в сутки были активны 394 000 зараженных машин. Немного сократилась в ноябре численность ботнета, состоящего из рабочих станций, инфицированных другим файловым вирусом — Win32.Sector. Его среднесуточная активность составляет порядка 56 300 ПК. Также немного снизилось и число работающих под управлением Mac OS X Apple-совместимых компьютеров, зараженных троянской программой BackDoor.Flashback.39: к концу ноября их среднее количество составило 13 250.

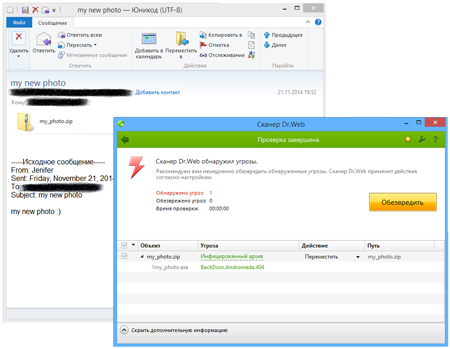

В июне 2014 года компания «Доктор Веб» сообщала о распространении троянца для ОС Linux Linux.BackDoor.Gates.5, предназначенного для осуществления массированных DDoS-атак на различные интернет-ресурсы и способного заражать 32-разрядные дистрибутивы Linux. В ноябре троянец продолжал проявлять активность: всего в течение месяца было зафиксировано 3713 уникальных IP-адресов, на которые осуществлялись атаки, их географическое распределение показано на следующей иллюстрации:

Другие события ноября

В ноябре в вирусные базы Dr.Web были добавлены записи сразу для нескольких вредоносных программ, угрожающих пользователям операционной системы Mac OS X. Так, в начале месяца вирусные аналитики «Доктор Веб» исследовали образцы троянца Mac.BackDoor.Ventir.2 — бэкдора, способного не только выполнять поступающие с управляющего сервера команды, но и фиксировать и передавать злоумышленникам нажатия клавиш на инфицированном «маке», то есть, выполнять функции кейлоггера. Другой бэкдор для Mac OS X — Mac.BackDoor.Tsunami — является адаптированной под архитектуру Apple версией троянца для Linux с названием Linux.BackDoor.Tsunami. Злоумышленники управляют им с использованием протокола IRC (Internet Relay Chat). Еще один обнаруженный в ноябре бэкдор для Mac OS X получил наименование Mac.BackDoor.WireLurker.1 — особенность этой вредоносной программы заключается в том, что она отслеживает момент подключения к инфицированному Apple-совместимому компьютеру устройств под управлением iOS и загружает на них свои файлы. При этом существуют как версии этих файлов для устройств, подвергнутых процедуре Jailbreak, так и с сохраненной первоначальной заводской конфигурацией. Когда iOS-устройство подключается через интерфейс USB к зараженному компьютеру, Mac.BackDoor.WireLurker.1 устанавливает на целевой смартфон или планшет зараженное iOS-приложение, используя для этого цифровой сертификат Apple. Делается это с использованием механизма "enterprise provisioning", который позиционируется как инструмент, с помощью которого работодатель может устанавливать приложения на телефоны своих сотрудников в обход официального сервиса AppStore.

Злоумышленники не обошли стороной и пользователей Linux: в ноябре компания «Доктор Веб» сообщила о распространении опасного троянца Linux.BackDoor.Fgt.1, способного заражать различные устройства, работающие под управлением данной ОС. Существуют версии Linux.BackDoor.Fgt.1 для различных дистрибутивов Linux. Этот троянец предназначен для осуществления DDoS-атак. Linux.BackDoor.Fgt.1 распространяется, сканируя удаленные ресурсы Интернета со случайным образом выбранными IP-адресами и пытаясь установить с ними соединение по протоколу Telnet путем перебора логинов и паролей. В случае успеха на атакуемый узел направляется команда загрузки специального скрипта. Тот, в свою очередь, скачивает из Интернета и запускает во взломанной системе исполняемый файл самого троянца Linux.BackDoor.Fgt.1. Примечательно, что на принадлежащем вирусописателям сервере имеется значительное количество исполняемых файлов Linux.BackDoor.Fgt.1, скомпилированных для разных версий и дистрибутивов Linux, в том числе для встраиваемых систем с архитектурой MIPS и SPARC-серверов. Таким образом, троянец может инфицировать не только подключенные к Интернету серверы и рабочие станции под управлением Linux, но и другие устройства, например, маршрутизаторы. Более подробную информацию об этой вредоносной программе можно почерпнуть в опубликованном на сайте компании «Доктор Веб» информационном материале.

Пользователи ОС Windows также подвергались опасности заражения различными вредоносными программами: в частности, в ноябре многочисленные средства массовой информации сообщили об обнаружении специалистами по информационной безопасности опасного троянца, экземпляры которого антивирусное ПО Dr.Web детектирует под именем Trojan.Regin. В текущем месяце было выявлено сразу несколько модификаций этой вредоносной программы, записи для которых были оперативно внесены в вирусные базы.

В ноябре специалистами «Доктор Веб» был исследован еще один бэкдор для Windows, получивший наименование Backdoor.OnionDuku.1. Характерно, что этим троянцем злоумышленники инфицируют исполняемые файлы, передаваемые через принадлежащий им узел сети TOR. Таким образом, потенциальные жертвы могут подвергнуться заражению, просто используя TOR-браузер и скачивая через него любые исполняемые файлы из произвольных источников, в случае, если трафик пройдет через вредоносный узел данной сети.

Однако для пользователей Windows есть и позитивные новости: в ноябре специалисты компании «Доктор Веб» завершили исследовательские работы, результатом которых стала возможность расшифровки файлов, пострадавших от действия одной из модификаций троянца-шифровальщика Trojan.Encoder.398. Этот энкодер способен зашифровывать различные типы пользовательских файлов, а для связи злоумышленники обычно используют следующие адреса электронной почты: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com и некоторые другие. Более подробная информация о новых достижениях компании «Доктор Веб» в борьбе с троянцами-шифровальщиками изложена в опубликованной нами статье.

Вредоносные программы для Android

В ноябре специалисты компании «Доктор Веб» зафиксировали большое число разнообразных Android-трояцев, созданных злоумышленниками для совершения атак на пользователей мобильных устройств, при этом существенную долю обнаруженных вредоносных программ составили всевозможные банковские троянцы, предназначенные для кражи денежных средств со счетов своих жертв.

Одним из таких вредоносных приложений стал троянец Android.BankBot.33.origin, о котором компания «Доктор Веб» сообщала в соответствующей новостной публикации. Android.BankBot.33.origin опасен тем, что обладает возможностью незаметно похищать денежные средства у российских клиентов кредитных организаций, подключивших услуги мобильного банкинга. С использованием специальных СМС-команд эта вредоносная программа способна скрытно перевести деньги пользователя на счет злоумышленников, при этом сама жертва подобной атаки может обнаружить пропажу не сразу, т. к. Android.BankBot.33.origin скрывает все информационные и проверочные СМС-сообщения, поступающие от банка. Кроме того, этот троянец может обманом получить аутентификационные данные от учетной записи онлайн-банкинга владельца мобильного устройства, загрузив в браузере мошенническую веб-страницу, на которой жертве предлагается ввести соответствующую конфиденциальную информацию.

Похожим функционалом был наделен и другой банковский троянец, внесенный в вирусную базу под именем Android.BankBot.34.origin. Помимо способности похищать деньги со счета пользователя, эта вредоносная программа также может красть логины и пароли от учетных записей ряда популярных приложений, получить информацию о номере телефона жертвы и сведения о ее кредитной карте. Подробнее об Android.BankBot.34.origin рассказано в соответствующей публикации на сайте компании «Доктор Веб».

|  |

Еще одной вредоносной программой, обладающей возможностью совершить кражу денег с банковских счетов пользователей ОС Android, стал многофункциональный троянец Android.Wormle.1.origin, обнаруженный и исследованный специалистами компании «Доктор Веб» в середине прошедшего месяца. Android.Wormle.1.origin мог не только красть деньги у своих жертв, но также был способен по команде киберпреступников выполнять на зараженном мобильном устройстве и другие нежелательные действия, например, похищать конфиденциальную информацию, загружать на зараженное устройство различные программы, удалять с карты памяти определенные файлы и т. п. Более подробную информацию об этом троянце можно получить, ознакомившись со статьей от компании «Доктор Веб».

В ноябре под удар со стороны банковских троянцев попали и бразильские пользователи. Так, размещенные в каталоге Google Play вредоносные программы Android.Banker.127 и Android.Banker.128 предназначались для кражи аутентификационных данных клиентов бразильских банков и при запуске демонстрировали на экране зараженных мобильных устройств мошенническую веб-страницу, на которой у жертв запрашивался ввод логина и пароля для доступа к их банковскому аккаунту.

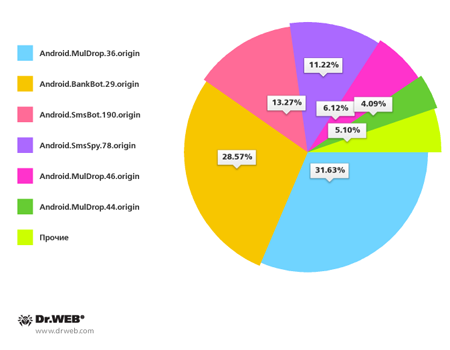

Прошедший ноябрь не стал спокойным и для южнокорейских владельцев Android-устройств. В минувшем месяце специалисты «Доктор Веб» зафиксировали около 100 спам-кампаний, направленных на распространение вредоносных приложений для ОС Android, большая часть из которых была представлена различными версиями банковских троянцев. Самыми популярными вредоносными программами, атакующими пользователей из Южной Кореи, стали троянцы Android.BankBot.29.origin, Android.MulDrop.36.origin, Android.SmsBot.190.origin и Android.SmsSpy.78.origin.

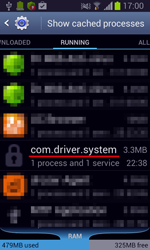

Помимо большого числа различных банковских троянцев в ноябре было зафиксировано и немало других вредоносных приложений для ОС Android. Одним из них стал троянец Android.Becu.1.origin, обнаруженный специалистами компании «Доктор Веб». Эта вредоносная программа интересна тем, что была встроена непосредственно в образ операционной системы большого числа бюджетных мобильных Android-устройств. Android.Becu.1.origin мог загружать, устанавливать и удалять программы без ведома пользователей, а также блокировать поступающие с определенных номеров СМС-сообщения. Подробнее об этой вредоносной программе рассказано в соответствующей публикации.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии