31 декабря 2014 года

Вирусная обстановка

Согласно статистическим данным, собранным в течение 2014 года с использованием лечащей утилиты Dr.Web CureIt!, за истекшие двенадцать месяцев абсолютным лидером по числу обнаружений на компьютерах пользователей стал установщик нежелательных приложений, внесенный в вирусные базы под именем Trojan.Packed.24524. На втором и третьем местах по итогам года расположились рекламные надстройки для браузеров Trojan.BPlug.123 и Trojan.BPlug.100. Подобные плагины, детектируемые антивирусным ПО Dr.Web как вредоносные программы семейства Trojan.BPlug, могут быть установлены на компьютер без ведома пользователя различными способами (например, в процессе инсталляции других бесплатных приложений) и способны встраивать в просматриваемые веб-страницы рекламу, «продвигающую» различные мошеннические ресурсы.

Десять вредоносных программ, обнаруживаемых лечащей утилитой Dr.Web CureIt! на компьютерах пользователей в 2014 году наиболее часто, показаны в приведенной ниже таблице:

| Название | % |

|---|---|

| Trojan.Packed.24524 | 1.60 |

| Trojan.BPlug.123 | 0.80 |

| Trojan.BPlug.100 | 0.71 |

| Trojan.MulDrop5.10078 | 0.55 |

| Trojan.BPlug.218 | 0.54 |

| Trojan.BPlug.48 | 0.53 |

| Trojan.BPlug.28 | 0.46 |

| Trojan.Admess.4 | 0.44 |

| Trojan.DownLoader11.3101 | 0.38 |

| Trojan.Click3.8536 | 0.36 |

Данная статистика наглядно демонстрирует, что среди общего числа вредоносных файлов, выявленных при помощи лечащей утилиты Dr.Web CureIt!, преобладают установщики нежелательных приложений, а также рекламные надстройки к браузерам и троянцы, предназначенные для демонстрации назойливой рекламы при просмотре веб-страниц. В течение года активность различных партнерских программ, распространяющих подобный «рекламный мусор», заметно возросла. Судя по всему, обусловлено это тем, что такие рекламные троянцы приносят своим создателям и распространителям довольно неплохой доход, и в будущем киберпреступники вряд ли откажутся упускать из своих рук легкую прибыль. Следовательно, тенденция к распространению рекламных троянцев должна сохраниться и в новом году.

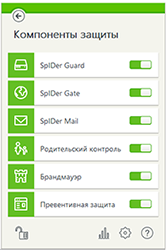

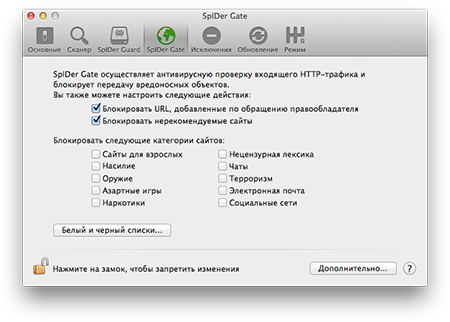

Надежной защитой от подобных вредоносных программ является компонент SpIDer Gate, входящий в Dr.Web Security Space 10.0. Он предотвращает доступ пользователя к подозрительным сайтам и интернет-ресурсам, замеченным в распространении вредоносного ПО, что значительно снижает вероятность заражения.

Согласно данным, собранным серверами статистики Dr.Web, в 2014 году на компьютерах пользователей по числу обнаружений также лидировал установщик нежелательных программ Trojan.Packed.24524, на втором месте расположился рекламный троянец Trojan.InstallMonster.51 — один из представителей семейства вредоносных приложений, распространяемых в рамках партнерской программы Installmonster (также известной как Zipmonster). Эти опасные утилиты способны устанавливать на компьютеры пользователей другие нежелательные приложения. Так, в 2014 году партнерская программа Installmonster была замечена в распространении троянцев Trojan.Click3.9243, который предназначен для «накручивания» числа переходов по рекламным ссылкам, и Trojan.Admess.1, способного подменять рекламные блоки при просмотре пользователем различных веб-страниц, а также некоторых других. Двадцатка наиболее «популярных» согласно данным серверов статистики Dr.Web вредоносных приложений в 2014 году приведена в следующей таблице:

| 1 | Trojan.Packed.24524 | 0.30% |

| 2 | Trojan.InstallMonster.51 | 0.21% |

| 3 | Trojan.MulDrop5.10078 | 0.20% |

| 4 | BackDoor.IRC.NgrBot.42 | 0.18% |

| 5 | Trojan.LoadMoney.15 | 0.17% |

| 6 | BackDoor.PHP.Shell.6 | 0.16% |

| 7 | Trojan.LoadMoney.1 | 0.14% |

| 8 | Trojan.Fraudster.524 | 0.14% |

| 9 | Trojan.LoadMoney.262 | 0.13% |

| 10 | Trojan.InstallMonster.242 | 0.12% |

| 11 | Win32.HLLW.Shadow | 0.12% |

| 12 | Trojan.MulDrop4.25343 | 0.12% |

| 13 | Trojan.InstallMonster.209 | 0.11% |

| 14 | Win32.HLLW.Autoruner.59834 | 0.11% |

| 15 | Trojan.LoadMoney.263 | 0.11% |

| 16 | Trojan.Triosir.1 | 0.10% |

| 17 | BackDoor.Infector.133 | 0.10% |

| 18 | BackDoor.Andromeda.404 | 0.09% |

| 19 | Win32.HLLW.Gavir.ini | 0.09% |

| 20 | Trojan.LoadMoney.336 | 0.09% |

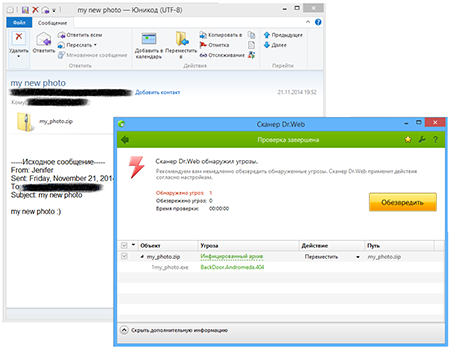

В минувшем году в почтовом трафике антивирусное ПО Dr.Web наиболее часто обнаруживало троянца-загрузчика BackDoor.Andromeda.404. Этот троянец предназначен для скачивания и установки на компьютер жертвы других опасных приложений, и в течение года злоумышленники массово распространяли его в виде вложений в сообщения электронной почты:

На втором месте в почтовом трафике числится троянец Trojan.Redirect.197, добавленный в вирусные базы в июле 2014 года — это массово распространявшийся по электронной почте небольшой файл, при открытии письма перенаправлявший потенциальную жертву на вредоносный сайт, с которого на компьютер загружались другие троянские приложения, в частности, предназначенный для кражи конфиденциальной информации троянец Trojan.PWS.Papras.334.

На третьем месте расположилась вредоносная программа BackDoor.Tishop.122 — это троянец-загрузчик, который сами вирусописатели называют Smoke Loader, распространяющийся в том числе путем массовых почтовых рассылок. Назначение данного троянца заключается в загрузке на инфицированный компьютер и запуске других вредоносных приложений. В 2014 году злоумышленники часто рассылали BackDoor.Tishop.122 под видом писем от различных популярных интернет-ресурсов. Так, в июне он массово распространялся якобы от имени интернет-портала Amazon c информацией о поступившем заказе.

После своего запуска BackDoor.Tishop.122 выполняет проверку окружения на наличие «песочницы» или виртуальной машины, создает свою копию в одной из папок на диске компьютера, регистрирует себя в отвечающей за автозагрузку ветви реестра Windows и встраивается в ряд системных процессов. При наличии подключения к Интернету троянец пытается загрузить на инфицированную машину другие вредоносные программы, после чего запускает их.

Также в числе наиболее «популярных» среди спамеров опасных приложений неизменно присутствуют представители семейства банковских троянцев Trojan.PWS.Panda. Эти вредоносные программы обладают широчайшим набором функциональных возможностей — они «умеют» фиксировать нажатия клавиш на инфицированном ПК, выполнять поступающие от злоумышленников команды, создавать снимки экрана, но основное их предназначение — кража средств со счетов пользователей систем дистанционного банковского обслуживания и похищение иной конфиденциальной информации. Двадцатка вредоносных программ, обнаруживаемых антивирусным ПО Dr.Web в течение 2014 года в почтовом трафике наиболее часто, представлена в следующей таблице:

| 1 | BackDoor.Andromeda.404 | 0.55% |

| 2 | Trojan.Redirect.197 | 0.40% |

| 3 | BackDoor.Tishop.122 | 0.35% |

| 4 | Trojan.PWS.Panda.655 | 0.34% |

| 5 | Trojan.Fraudster.778 | 0.33% |

| 6 | Trojan.Redirect.195 | 0.32% |

| 7 | Trojan.DownLoad3.32784 | 0.29% |

| 8 | Trojan.PWS.Panda.5676 | 0.29% |

| 9 | Trojan.DownLoad3.28161 | 0.26% |

| 10 | BackDoor.Andromeda.559 | 0.25% |

| 11 | Trojan.PWS.Panda.4795 | 0.24% |

| 12 | Trojan.DownLoad3.33795 | 0.23% |

| 13 | Win32.HLLM.MyDoom.54464 | 0.23% |

| 14 | Trojan.Hottrend | 0.21% |

| 15 | Trojan.Oficla.zip | 0.21% |

| 16 | Trojan.PWS.Stealer.4118 | 0.21% |

| 17 | Trojan.PWS.Panda.2401 | 0.20% |

| 18 | Trojan.Fraudster.517 | 0.19% |

| 19 | BackDoor.Comet.884 | 0.18% |

| 20 | Trojan.PWS.Multi.911 | 0.18% |

Троянцы-загрузчики, рассылаемые злоумышленниками по электронной почте, могут превратить незащищенный компьютер в настоящий заповедник для различных вредоносных программ, а бэкдоры и троянцы, предназначенные для хищения конфиденциальной информации, например, часто встречающиеся в приведенной выше статистической таблице банковские троянцы семейства Trojan.PWS.Panda, способны похищать не только пароли и сведения из заполняемых пользователем веб-форм, но и денежные средства при атаках на системы дистанционного банковского обслуживания.

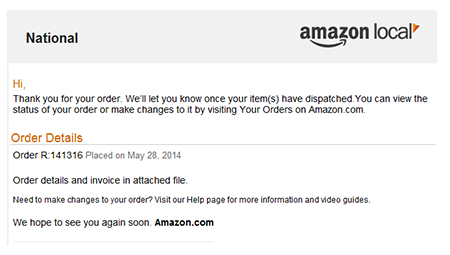

Полноценной защитой от вредоносных программ, распространяемых злоумышленниками по каналам электронной почты, является компонент SpIDer Mail, входящий в комплект поставки Dr.Web Security Space и Антивируса Dr.Web 10.0. Данный компонент позволяет оперативно выявлять и удалять не только опасные программы, прикрепленные к электронным сообщениями в качестве вложения, но также блокировать письма, содержащие подозрительные ссылки или опасные скрипты.

Троянцы-энкодеры

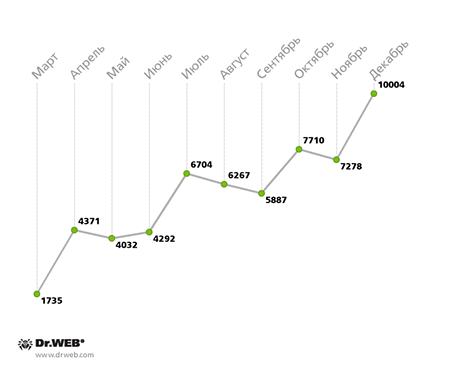

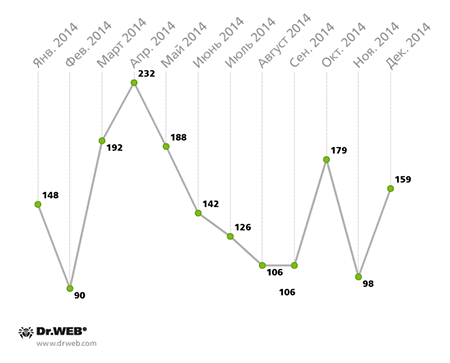

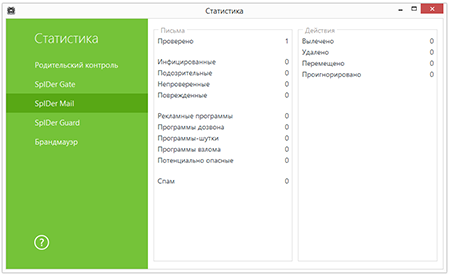

В 2014 году троянцы-энкодеры, шифрующие данные на компьютерах своих жертв и требующие выкуп за их расшифровку, представляли одну из наиболее распространенных и опасных угроз. За истекшие 12 месяцев в службу технической поддержки компании «Доктор Веб» обратилось более 10 000 пользователей, пострадавших от действий троянцев-энкодеров. При этом начиная с июля ежемесячное число обращений постепенно росло и в августе увеличилось практически в два раза по сравнению с январскими показателями. Это хорошо видно на представленной ниже диаграмме, помесячно демонстрирующей количество обратившихся за помощью в компанию «Доктор Веб» пользователей в 2014 году: наименьшее число обращений — 507 — зафиксировано в апреле, наибольшее — 1609 — в октябре:

Наиболее распространенными версиями троянцев-шифровальщиков в 2014 году стали представители семейства BAT.Encoder, а также троянцы Trojan.Encoder.94, Trojan.Encoder.102, Trojan.Encoder.293, Trojan.Encoder.398, Trojan.Encoder.741 и Trojan.Encoder.567.

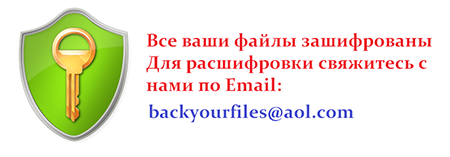

Следует отметить, что 2014 год принес значительные успехи в борьбе с распространяющими энкодеры злоумышленниками: специалисты компании «Доктор Веб» разработали уникальные методы расшифровки файлов, пострадавших от некоторых представителей этого семейства вредоносных программ. Так, в июле появилась возможность расшифровки файлов, зашифрованных троянцем Trojan.Encoder.293, известным еще с сентября 2013 года и являющимся более поздней модификацией семейства Trojan.Encoder.102. Данные троянцы выполняют шифрование файлов в два приема: сначала с использованием алгоритма XOR, затем — алгоритма RSA. Зашифровав хранящиеся на дисках компьютера пользовательские файлы, вредоносная программа демонстрирует сообщение с требованием оплаты их расшифровки, при этом для связи злоумышленники используют различные адреса электронной почты.

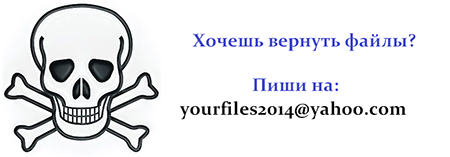

Позже, в ноябре 2014 года, появилась возможность восстановления файлов, пострадавших от действия троянской программы Trojan.Encoder.398, расшифровка которых ранее считалась невозможной. Троянец-шифровальщик Trojan.Encoder.398 написан на языке Delphi и по ряду признаков представляет собой усовершенствованную версию вредоносной программы Trojan.Encoder.225. Ключи для шифрования файлов пользователя Trojan.Encoder.398 получает с сервера злоумышленников. Для связи киберпреступники обычно используют следующие адреса электронной почты: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com и некоторые другие.

Возможность восстановления поврежденных данным троянцем файлов стала результатом проведенной специалистами компании «Доктор Веб» исследовательской работы по созданию эффективных алгоритмов расшифровки. Эти усилия принесли свои плоды: на момент разработки данного метода «Доктор Веб» являлась единственной компанией, специалисты которой с вероятностью в 90% были способны восстановить файлы, зашифрованные злоумышленниками с использованием вредоносной программы Trojan.Encoder.398. В настоящий момент злоумышленники изменили алгоритм шифрования, и эти показатели несколько снизились. Вместе с тем, компания «Доктор Веб» продолжает исследования, направленные на борьбу с троянцами-шифровальщиками.

Из представленной выше информации становится очевидно, что троянцы-шифровальщики представляют очень серьезную угрозу для пользователей, и количество заражений этими вредоносными программами постепенно возрастает. Можно предположить, что данная тенденция сохранится и в следующем году.

Если вы стали жертвой этой вредоносной программы, воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию;

- ни в коем случае не пытайтесь переустановить операционную систему;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки компании «Доктор Веб», воспользовавшись формой по адресу https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 (услуга предоставляется лицензионным пользователям);

- к тикету приложите зашифрованный троянцем .DOC-файл;

- дождитесь ответа вирусного аналитика. В связи с большим количеством запросов это может занять некоторое время.

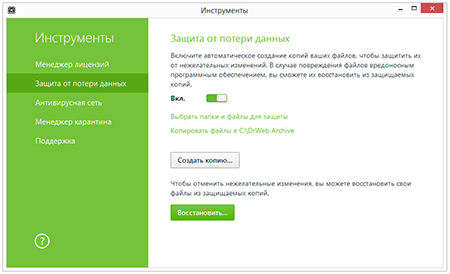

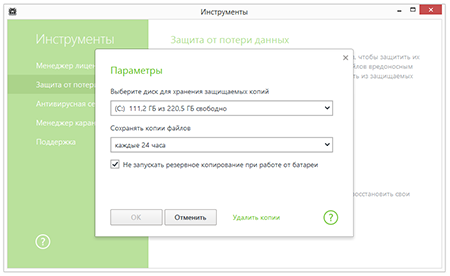

Защитить владельцев персональных компьютеров от действия троянцев-шифровальщиков может своевременное резервное копирование данных, разумное разделение прав пользователей операционной системы, и, безусловно, современный антивирус, обладающий эффективными средствами противодействия подобным типам угроз. Именно таким антивирусным решением является Dr.Web Security Space версии 10.0, который включает специальные компоненты превентивной защиты данных от действия троянцев-вымогателей. Чтобы обезопасить себя от потери ценных файлов, воспользуйтесь следующими советами:

1. Убедитесь, что в настройках Антивируса включена «Превентивная защита», которая бережет ваш ПК от угроз, еще не известных вирусной базе Dr.Web.

2. После этого включите «Защиту от потери данных» в разделе «Инструменты» и настройте параметры хранилища резервной копии важных для вас файлов.

3. Создайте резервную копию ценных данных и настройте их автоматическое сохранение по удобному для вас графику, выбрав подходящий временной интервал.

Ботнеты

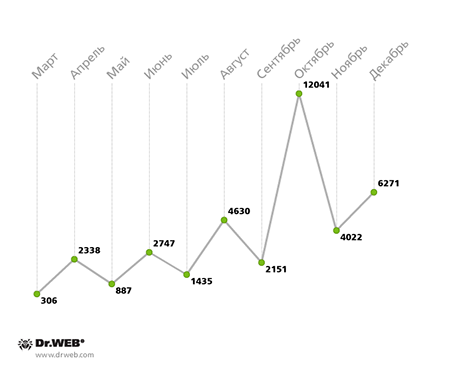

В течение минувшего года вирусные аналитики компании «Доктор Веб» внимательно следили за функционированием нескольких бот-сетей, созданных киберпреступниками с использованием различного вредоносного ПО. Так, ежемесячная активность состоящего из двух подсетей ботнета, образованного персональными компьютерами, инфицированными файловым вирусом Win32.Rmnet.12, постепенно менялась, причем к концу года активность бот-сети значительно возросла. Вирус состоит из нескольких модулей, его основной вредоносный функционал позволяет встраивать в просматриваемые веб-страницы посторонний контент, перенаправлять пользователя на указанные злоумышленниками сайты, а также передавать на удаленные узлы содержимое заполняемых жертвой форм. Также вирус «умеет» красть пароли от популярных FTP-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla и Bullet Proof FTP. Помимо этого, вредоносная программа запускает на инфицированной машине локальный FTP-сервер. Еще один компонент Win32.Rmnet.12 способен выполнять поступающие от удаленных центров команды и передавать на сайты злоумышленников похищенную с инфицированного компьютера информацию. Вирус обладает способностью к самокопированию, заражая исполняемые файлы, сменные носители информации, а также способен распространяться с помощью встраиваемых в веб-страницы сценариев, написанных на языке VBScript.

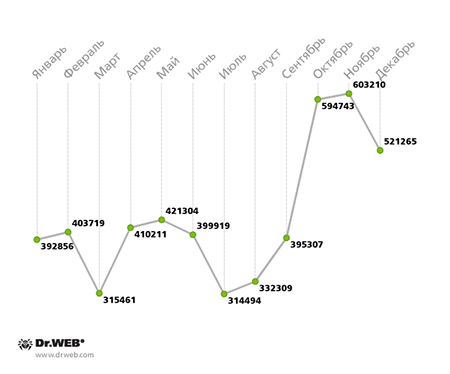

Проследить активность ботнета Win32.Rmnet.12 можно с помощью представленных ниже графиков:

Показатели среднестатистической активности инфицированных узлов в ботнете Win32.Rmnet.12 в 2014 году

(1-я подсеть)

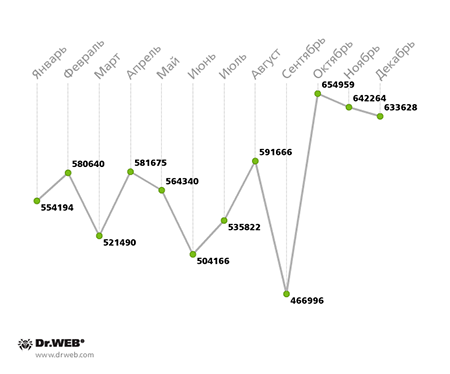

Показатели среднестатистической активности инфицированных узлов в ботнете Win32.Rmnet.12 в 2014 году

(2-я подсеть)

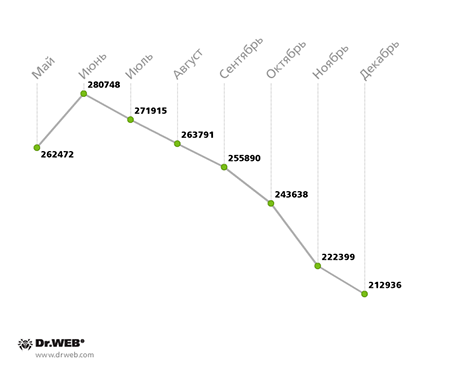

Еще одна бот-сеть, за поведением которой с мая 2014 года стали пристально следить специалисты «Доктор Веб», создана злоумышленниками с использованием полиморфного файлового вируса Win32.Sector, известного с 2008 года. Вирус способен распространяться самостоятельно (без участия пользователей) и заражать файловые объекты. Его основная функция — загрузка из P2P-сети и запуск на зараженной машине различных исполняемых файлов. Эта вредоносная программа «умеет» встраиваться в запущенные на инфицированном компьютере процессы, а также обладает возможностью останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков. Вирусные аналитики компании «Доктор Веб» получили возможность подсчитать среднестатистическую активность узлов ботнета и оценить масштабы распространения вируса — до конца июня активность ботнета неуклонно росла, а позже стала понемногу снижаться. Эта тенденция продемонстрирована на представленной ниже диаграмме:

Показатели среднестатистической активности инфицированных узлов в ботнете Win32.Sector в 2014 году

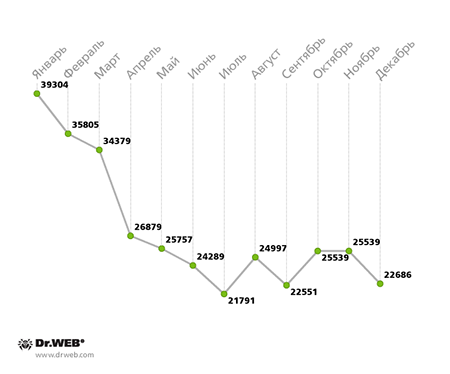

Понемногу снижается и численность ботнета, состоящего из инфицированных троянцем BackDoor.Flashback.39 Apple-совместимых компьютеров, работающих под управлением операционной системы Mac OS X. Если в начале года в данной бот-сети проявляло активность порядка 39 304 ботов, то к декабрю их среднестатистическое количество снизилось до 22 686. Общая численность бот-сети BackDoor.Flashback.39 сократилась за минувший год на 42%.

Показатели среднестатистической активности инфицированных узлов в ботнете BackDoor.Flashback.39 в 2014 году

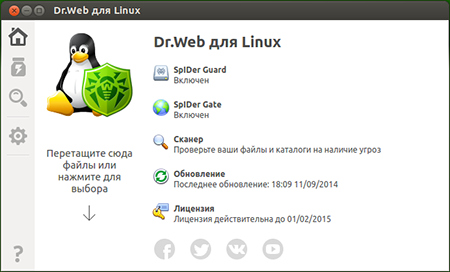

Угрозы для Linux

2014 год оказался чрезвычайно урожайным на новые вредоносные программы, угрожающие операционным системам семейства Linux. Особенно высокую активность проявляли китайские вирусописатели, создавшие значительное число новых Linux-троянцев, предназначенных для осуществления DDoS-атак.

Так, рекордное по сравнению с предыдущими месяцами количество троянцев для ОС Linux было исследовано специалистами компании «Доктор Веб» в апреле-мае 2014 года: среди них — Linux.DDoS.3, который позволяет осуществлять DDoS-атаки на заданный сервер с использованием протоколов TCP/IP (TCP flood), UDP (UDP flood), а также отправлять запросы на серверы DNS для усиления эффективности атак (DNS Amplification). Еще одна модификация данной угрозы, получившая наименование Linux.DDoS.22, ориентирована на работу с дистрибутивами Linux для процессоров ARM, а Linux.DDoS.24 способен инфицировать серверы и рабочие станции, на которых используются 32-разрядные версии Ubuntu и CentOS. Семейство Linux.DnsAmp включает сразу нескольких представителей: некоторые вредоносные программы этого семейства используют сразу два управляющих сервера и способны инфицировать как 32-разрядные (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5), так и 64-разрядные (Linux.DnsAmp.2, Linux.DnsAmp.4) версии Linux. Данные вредоносные приложения обладают достаточно широким функционалом по организации DDoS-атак различных типов по команде, поступающей от удаленного сервера.

Троянцы Linux.DnsAmp.3 (для 32-разрядных версий Linux) и Linux.DnsAmp.4 (для 64-разрядных Linux-дистрибутивов) представляют собой модификации первой версии Linux.DnsAmp с предельно упрощенной системой команд. Также следует упомянуть о вредоносной программе для ARM-совместимых дистрибутивов Linux, получившей наименование Linux.Mrblack. Этот троянец также предназначен для выполнения DDoS-атак с использованием протоколов TCP/IP и HTTP.

Вредоносные программы другого семейства, получившего наименование Linux.BackDoor.Gates, сочетают в себе функциональные возможности классического бэкдора и троянца для организации DDoS-атак. Угроза ориентирована на 32-разрядные дистрибутивы Linux, и по ряду признаков можно сделать вывод о том, что ее авторами являются те же вирусописатели, которые разработали троянцев семейств Linux.DnsAmp и Linux.DDoS.

Еще один DDoS-троянец, которому было присвоено наименование Linux.BackDoor.Fgt.1, был исследован специалистами компании «Доктор Веб» в ноябре 2014 года. Это приложение реализует любопытный алгоритм самораспространения: троянец обладает специальной функцией, с использованием которой он в течение одного цикла осуществляет сканирование 256 удаленных IP-адресов, выбранных случайным образом, при этом цикл запускается по команде злоумышленников. В процессе генерации IP-адресов Linux.BackDoor.Fgt.1 проверяет, не попадают ли они в диапазоны, которые используются для адресации внутри локальных сетей, — такие адреса игнорируются. Если же связь установлена, вредоносная программа пытается соединиться с портом удаленного узла, используемым службой Telnet, и получить от атакуемой машины запрос логина. Отправив на удаленный узел логин из заранее сформированного списка, Linux.BackDoor.Fgt.1 выполняет анализ поступающих от него откликов. Если среди них встречается запрос для ввода пароля, троянец пытается выполнить авторизацию методом перебора паролей по списку. В случае успеха на атакуемый узел направляется команда загрузки специального скрипта. Тот, в свою очередь, скачивает из Интернета и запускает во взломанной системе исполняемый файл самого троянца Linux.BackDoor.Fgt.1. Примечательно, что на принадлежащем вирусописателям сервере имеется значительное количество исполняемых файлов Linux.BackDoor.Fgt.1, скомпилированных для разных версий и дистрибутивов Linux, в том числе для встраиваемых систем с архитектурой MIPS и SPARC-серверов. Таким образом, троянец может инфицировать не только подключенные к Интернету серверы и рабочие станции под управлением Linux, но и другие устройства, например, маршрутизаторы.

Иными словами, в течение года в вирусные базы Dr.Web было добавлено значительное число новых семейств Linux-троянцев, которое можно с полным основанием назвать рекордным. Среди них — семейства троянцев, предназначенных для организации массовых DDoS-атак: Linux.DnsAmp, Linux.BackDoor.Gates, Linux.Mrblack (для архитектуры ARM), Linux.Myk, Linux.DDoS. Новые троянцы-бэкдоры для Linux объединены следующими семействами: Linux.BackDoor.CNGame, Linux.BackDoor.BossaBot, Linux.BackDoor.Fgt, Linux.BackDoor.WopBot, а также к упомянутой категории относится использовавшийся для компрометации веб-серверов бэкдор Linux.Roopre. Был выявлен червь для Linux, относящийся к семейству Linux.Themoon. В 2014 году в вирусные базы Dr.Web были добавлены записи для руткита, инфицирующего ОС Linux — этот троянец получил наименование Linux.Azazel. Кроме того, злоумышленниками было создано несколько Linux-троянцев, предназначенных для майнинга (добычи) криптовалют — это Linux.BtcMine и Linux.CpuMiner. Наконец, в течение минувшего года было выявлено и добавлено в базы несколько сложных троянцев для Linux, таких как Linux.BackDoor.Fysbis (Sednit), Linux.BackDoor.Turla и Linux.BackDoor.Finfisher.

Число образцов вредоносных программ для ОС Linux, поступивших в вирусную лабораторию компании Dr.Web в 2014 году

Значительный рост количества вредоносных программ для Linux — одна из наиболее явных тенденций 2014 года. Основная цель, преследуемая злоумышленниками, — организация массированных DDoS-атак с использованием инфицированных устройств. Защитить пользователей от данной категории вредоносного ПО призван Антивирус Dr.Web для Linux — надежный и проверенный способ защиты ОС Linux от современного вредоносного ПО.

Угрозы для Mac OS X

В минувшем году вирусописатели не обошли своим вниманием и пользователей операционной системы Mac OS X. Так, еще в феврале 2014 года специалистами «Доктор Веб» был обнаружен троянец Trojan.CoinThief, предназначенный для хищения криптовалюты Bitcoin на «персоналках» производства компании Apple. Trojan.CoinThief заражает компьютеры, работающие под управлением Mac OS X, при этом первые образцы этого троянца получили распространение еще осенью 2013 года, в период бурного роста курса электронной криптовалюты Bitcoin. Программа маскируется под легитимные утилиты для добычи (майнинга) этой криптовалюты, такие как, в частности, BitVanity, StealthBit, Bitcoin Ticker TTM, Litecoin Ticker.

С помощью другой вредоносной программы для Apple, получившей наименование Mac.BackDoor.iWorm, злоумышленники создали полноценный ботнет, насчитывавший в сентябре 2014 года 18 519 уникальных IP-адресов инфицированных компьютеров. Данная программа открывает перед злоумышленниками возможность выполнять на инфицированном «маке» широкий набор команд, которые можно разделить на два типа: различные директивы в зависимости от поступивших бинарных данных или Lua-скрипты. Собранная специалистами компании «Доктор Веб» статистика показывает, наибольшее количество IP-адресов инфицированных «маков» (26.1% от общего числа) приходилось на долю США, на втором месте — Канада с показателем 7%, третье место занимала Великобритания: здесь выявлено 6,9% IP-адресов инфицированных компьютеров от их общего числа.

Помимо прочего, в 2014 году были обнаружены новые бэкдоры для Mac OS X, среди которых следует отметить Mac.BackDoor.WireLurker, Mac.BackDoor.XSLCmd, Mac.BackDoor.Ventir, BackDoor.LaoShu и BackDoor.DaVinci (этот троянец известен с 2013 года, однако в 2014 появились его новые образцы). Также в вирусные базы были добавлены рекламные троянцы для Mac OS X Trojan.Genieo, Trojan.Vsearch и Trojan.Conduit.

Количество образцов вредоносных программ для Mac OS X, поступивших в вирусную лабораторию «Доктор Веб» в 2014 году, показано на следующей иллюстрации:

Число образцов вредоносных программ для Mac OS X, поступивших в вирусную лабораторию компании "Доктор Веб" в 2014 году

Защитить пользователей Apple-совместимых компьютеров от различных угроз призван Антивирус Dr.Web для Mac OS X 10.0. В продукт включен новый компонент — веб-антивирус SpIDer Gate, — предназначенный для проверки HTTP-трафика и контроля доступа к интернет-ресурсам. С появлением в Dr.Web для Mac OS X веб-антивируса SpIDer Gate в режиме реального времени производится проверка любого трафика по всем портам, перехватываются все HTTP-соединения и обеспечивается безопасность от фишинговых и других опасных интернет-ресурсов. Это позволяет получить дополнительную защиту и в тех случаях, когда пользователь самостоятельно рискует загрузить на свой «мак» вредоносное приложение. Кроме того, SpIDer Gate дает возможность ограничить доступ к Интернету по «черным» спискам нерекомендуемых сайтов.

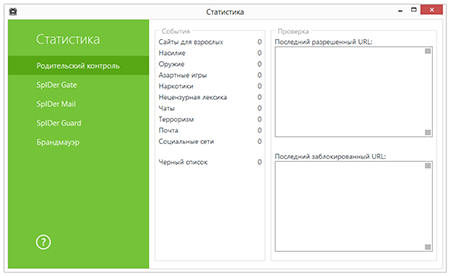

Сетевые мошенничества

В течение 2014 года сетевые жулики продолжали изыскивать все новые и новые способы обмана доверчивых пользователей Интернета. Для борьбы с этим явлением служат компоненты Dr.Web Security Space SpIDer Gate и Родительский контроль, в базы которого еженедельно в среднем добавляется от 2000 до 6000 ссылок на мошеннические, подозрительные и нерекомендуемые сайты.

Так, нередко злоумышленники наживаются на людях, желающих поправить свое финансовое положение, не прилагая к этому каких-либо усилий, — в минувшем году значительную популярность в Интернете набрали так называемые «бинарные опционы». Сетевые мошенники рекламируют подобные интернет-ресурсы преимущественно при помощи спам-рассылок, содержащих обращение к пользователю якобы от имени успешного коммерсанта, заработавшего в Интернете миллионы за считанные дни, либо от лица блогера, попробовавшего новый способ заработка и достигшего на этом поприще заметных результатов.

На подобных страничках пространно рассказывается об «уникальном» способе биржевой торговли, называемом «бинарными опционами». Согласно представленным на мошеннических сайтах сведениям, «бинарные опционы» представляют собой ставку на то, будет ли какой-либо актив (валюта, драгоценные металлы, пакет акций, и т. д.) расти в цене или дешеветь. Если пользователь угадал, его первоначальная ставка увеличивается на определенный процент, если нет — ставка сгорает.

Для организации торгового процесса мошенниками были разработаны специальные сайты, на которых якобы действуют программы-роботы, принимающие ставки, однако никакой связи с международными валютными рынками или фондовыми биржами подобные интернет-ресурсы не имеют: пользователь «играет» с локально работающей на сервере программой-роботом. При этом, если жертва мошенников пожелает вывести заработанные деньги из игровой системы, она, как правило, сталкивается с различными непредвиденными трудностями, которые делают эту операцию неосуществимой.

Другой популярный вид мошенничества в 2014 году получил широкое распространение в период проведения зимних Олимпийских игр в Сочи, хотя был известен и ранее. Как и в большинстве случаев сетевого жульничества, преступники пытаются сыграть на стремлении некоторых граждан обогатиться без усилий. Специально для подобной категории пользователей предприимчивые интернет-коммерсанты и разработали сайты, на которых предлагается приобрести «надежную и проверенную информацию» о договорных спортивных состязаниях, исход которых, якобы, заранее известен. С помощью этих сведений, по утверждениям сетевых жуликов, можно с уверенностью делать ставки в букмекерских конторах и в кратчайшие сроки заработать себе скромный многомиллионный капитал.

Потенциальной жертве «торговцы счастьем» предлагают приобрести сведения об исходе какого-либо спортивного состязания, либо оплатить подписку, по условиям которой подобные данные будут предоставляться на регулярной основе. Стоимость этой услуги редко превышает 150 долларов. Для усыпления бдительности потенциальных покупателей на подобных сайтах зачастую публикуются снимки экрана, демонстрирующие якобы выигравшие букмекерские ставки, а также восторженные отзывы внезапно озолотившихся «клиентов» — разумеется, поддельные.

На практике в лучшем случае жертва получает обычный прогноз об исходе того или иного матча, зачастую составленный профессиональными спортивными аналитиками и опубликованный ранее в свободном доступе. Иными словами, мошенники выдают за предрешенный результат обычный спортивный прогноз, который, разумеется, не может служить стопроцентной гарантией выигрыша. Иногда сетевые жулики предлагают своим клиентам «гарантии» в виде возврата вложенных ими средств, если предоставленная им информация окажется неверной, однако они все равно останутся с прибылью, поскольку части покупателей обычно предоставляется прогноз с одним исходом матча, а другой части — прямо противоположный. При этом даже в случае проигрыша вернуть деньги порой становится нетривиальной задачей: разгневанному покупателю вместо возврата средств обычно предлагается «еще один бесплатный прогноз».

Зачастую жертвами сетевых мошенников становятся поклонники многопользовательских игр, многие из которых представляют собой целые виртуальные миры со своими традициями, историей, культурой и даже своеобразной экономической моделью, позволяющей покупать и продавать как отдельные виртуальные предметы, так и целых персонажей, «прокачанных» игроком до определенного уровня.

Приобретая аккаунт на игровом сервере, покупатель стремится получить не просто персонажа с максимальным количеством различных «навыков» и баллов опыта, но также игровую амуницию, доспехи, ездовых животных (иногда довольно редких), набор умений и профессий, доступных для данного героя, иные игровые артефакты и возможности. Основным фактором риска для покупателя персонажей является то, что выставленный на продажу мошенниками игровой аккаунт может быть возвращен им по первому обращению в службу технической поддержки. Если же выяснится, что учетная запись в нарушение правил была продана, ее просто заблокируют.

Помимо прочего, у потенциального покупателя имеется ненулевой шанс стать обладателем ворованного игрового аккаунта, ранее «угнанного» у другого пользователя. Также злоумышленники с помощью системы личных сообщений могут рассылать от имени игрока фишинговые ссылки — например, публикуя информацию об «акции от разработчика игры», требующей зарегистрироваться на стороннем сайте со своим логином и паролем, или рекламируя программы для накрутки игровых характеристик персонажа, под видом которых распространяются вирусы и троянцы.

Для защиты от различных способов мошенничества в Интернете служит компонент Родительский контроль, входящий в комплект поставки Dr.Web Security Space 10.0. Родительский контроль позволяет ограничивать доступ к интернет-сайтам определенной тематики, осуществляет фильтрацию подозрительного контента, а также, используя базы нерекомендуемых ссылок, защищает пользователя от мошеннических, потенциально опасных сайтов, шокирующего контента, а также ресурсов, замеченных в распространении вредоносного ПО.

Атаки на мобильные устройства

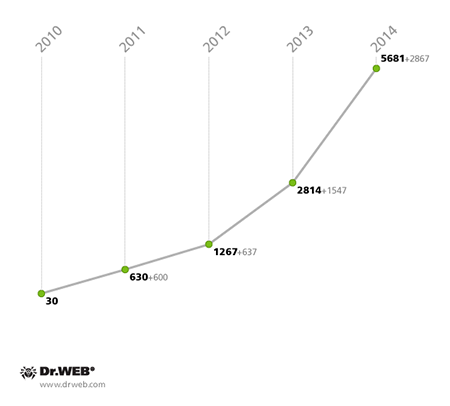

2014 год запомнился и большим числом всевозможных атак на пользователей мобильных устройств. Как и раньше, основной целью для «мобильных» злоумышленников стали смартфоны и планшеты под управлением ОС Android. За последние 12 месяцев вирусная база Dr.Web пополнилась большим числом записей для разнообразных вредоносных и нежелательных Android-программ, и на конец минувшего года ее объем составил 5 681 запись, показав рост на 102% по сравнению с тем же показателем 2013 года.

Динамика пополнения вирусной базы Dr.Web записями для вредоносных, нежелательных и потенциально опасных Android-программ в период с 2010 по 2014 год

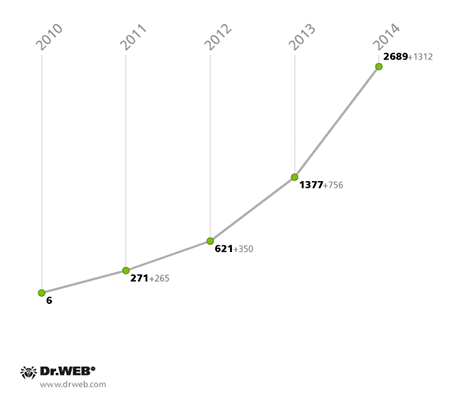

Главной целью вирусописателей, создававших вредоносное ПО для Android-устройств, в очередной раз стало стремление извлечь как можно большую финансовую выгоду. В частности, для своего незаконного обогащения кибержулики вновь активно использовали проверенный временем мошеннический механизм с отправкой дорогостоящих СМС-сообщений и подпиской абонентских номеров на платные контент-услуги. В этом им активно помогали разнообразные СМС-троянцы семейства Android.SmsSend, которые исторически являются самыми старыми и наиболее многочисленными среди всех известных вредоносных Android-программ. По итогам года вирусная база Dr.Web содержала 2689 записей для данных троянцев, в то время как в 2013 году это число было почти в 2 раза меньше и равнялось 1377 записям.

Число вирусных записей для СМС-троянцев Android.SmsSend в вирусной базе Dr.Web

Однако «классические» СМС-троянцы – уже далеко не единственный инструмент для обогащения вирусописателей. В 2014 году ассортимент вредоносных приложений, предназначенных для извлечения прибыли за счет отправки дорогостоящих СМС-сообщений, значительно вырос. Например, существенно увеличилась численность троянцев семейства Android.SmsBot, способных не только подписывать телефоны пользователей на платные услуги, но и выполнять по команде злоумышленников множество других нежелательных действий на зараженных мобильных устройствах. Кроме того, вирусописатели обзавелись и еще одним «помощником» в лице троянцев семейства Android.Bodkel. Данные вредоносные программы также активно рассылают дорогостоящие СМС-сообщения, однако больше всего они интересны тем, что при попытке владельца инфицированного Android-смартфона или планшета выполнить их удаление стараются напугать свою жертву безвозвратной потерей всех сохраненных на устройстве данных, хотя в действительности подобных действий они не выполняют.

Помимо отправки премиум-сообщений, у киберпреступников есть и другие источники незаконного заработка, в частности, кража конфиденциальной финансовой информации и незаконные денежные переводы при помощи зараженных банковскими троянцами мобильных устройств пользователей. Попадая на смартфон или планшет потенциальной жертвы, подобные вредоносные приложения могут не только обманом заполучить аутентификационные данные для доступа к управлению банковскими счетами, но и автоматически выполнить кражу всех денежных средств в случае, если у владельца зараженного устройства подключена услуга мобильного банкинга. В 2014 году число атак с применением различных банковских троянцев заметно выросло, а инциденты с их участием были отмечены во множестве стран. Например, среди угрожавших российским пользователям банковских троянцев были зафиксированы опасные вредоносные программы Android.BankBot.33.origin и Android.BankBot.34.origin, которые могли похищать деньги у своих жертв и автоматически переводить их на счета злоумышленников. Для этого троянцы отправляли СМС-запрос в службу мобильного банкинга ряда кредитных организаций, пытаясь получить информацию о доступных банковских картах и балансе счетов пользователей. Если работающие на мобильном устройстве троянцы получали положительный ответ, при помощи специальных СМС-команд они производили денежную транзакцию в пользу киберпреступников, при этом все поступавшие от системы безопасности банков уведомления скрывались от жертв атаки. В ряде случаев подобные троянцы могли красть и различную персональную информацию пользователей, например, номера телефонов, пароли от электронных почтовых ящиков и т. п.

|

|

|

Весьма активно киберпреступники использовали банковских троянцев и в Южной Корее. Многие из циркулировавших в этой стране Android-троянцев в 2014 году распространялись вирусописателями при помощи нежелательных СМС-сообщений, в которых содержалась ссылка на загрузку той или иной вредоносной программы. За последние 12 месяцев специалисты компании «Доктор Веб» зафиксировали более 1760 подобных спам-кампаний, жертвами каждой из которых могли стать от нескольких сотен до нескольких десятков тысяч человек.

Количество зафиксированных в 2014 году спам-кампаний, организованных с целью распространения Android-троянцев среди южнокорейских владельцев Android-устройств

Многие из обнаруженных в 2014 году южнокорейских Android-банкеров характеризуются чрезвычайно широким вредоносным функционалом, а также современными техническими решениями, заложенными в них вирусописателями. Например, некоторые троянцы (в частности, Android.Banker.28.origin) похищали ценную банковскую информацию пользователей как обманом, (имитируя внешний вид настоящих банковских приложений при их запуске), так и более радикально, удаляя соответствующие версии программ и заменяя их поддельными копиями. Большое число распространявшихся в Южной Корее троянцев-банкеров снабжалось разного рода защитой. Так, вирусописатели использовали всевозможные программные упаковщики, сложные методы запутывания кода, распространяли троянцев с составе других вредоносных программ и даже наделяли их возможностью удалять антивирусные приложения.

|

|

|

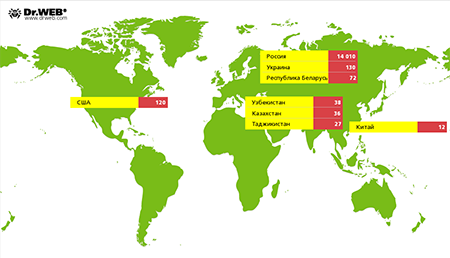

Нельзя не отметить и многофункционального банковского троянца Android.Wormle.1.origin, ставшего поистине интернациональной вредоносной программой. В ноябре 2014 года Android.Wormle.1.origin заразил более 15 000 мобильных Android-устройств жителей порядка 30 стран, включая Россию, Украину, США, Беларусь, Узбекистан, Казахстан, Таджикистан и Китай. Получая команды от злоумышленников, троянец мог не только незаметно перевести им деньги с принадлежащих жертвам банковских счетов, но также был способен выполнять множество других нежелательных действий, например, отправлять СМС, удалять установленные на зараженном устройстве программы и файлы, красть различную конфиденциальную информацию и даже осуществлять DDoS-атаки на веб-сайты. Кроме того, Android.Wormle.1.origin мог распространяться при помощи СМС-сообщений, содержащих ссылку на загрузку собственной копии.

Число пользователей, пострадавших в ноябре 2014 от троянца Android.Wormle.1.origin

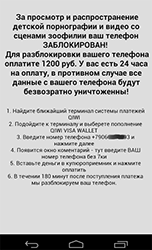

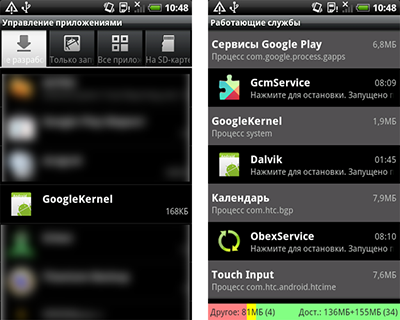

Но главным событием прошедшего года стало появление в арсенале киберпреступников совершенно новых типов Android-троянцев, предназначенных для получения прибыли за счет пользователей мобильных устройств. Одними из таких вредоносных программ стали троянцы-блокировщики, «настольные» версии которых не дают спокойно жить многим пользователям до сих пор. Появление мобильных версий таких вредоносных программ было ожидаемым: огромный рынок мобильных Android-устройств и легкость создания подобных вредоносных приложений не могли остаться незамеченными киберпреступниками. Первые Android-блокировщики были обнаружены в мае 2014 года, и уже тогда среди них был зафиксирован чрезвычайно опасный экземпляр. Троянец, получивший по классификации компании «Доктор Веб» имя Android.Locker.2.origin, не просто блокировал заражаемые устройства, но и шифровал почти все ценные файлы пользователей, включая изображения, музыку, документы, архивы и видео. Фактически, Android.Locker.2.origin – первый в истории троянец-энкодер для ОС Android.

К «счастью» для пользователей, прочие Android-вымогатели, появившиеся в 2014 году, были не столь кровожадны и лишь блокировали экран мобильных устройств сообщением с требованием оплаты выкупа. Однако при этом в большинстве случаев пользователи получали полностью непригодный для работы смартфон или планшет, т. к. троянцы семейства Android.Locker препятствовали закрытию своего окна, не давали запустить прочие программы и открывать системные настройки.

Некоторые из этих троянцев имели еще более опасные функции. Например, обнаруженный в сентябре Android.Locker.38.origin помимо блокировки смартфона или планшета сообщением с требованием оплаты выкупа мог дополнительно установить свой пароль на выход устройства из режима ожидания, тем самым еще больше усложняя возможность удаления троянца из системы.Менее чем за 8 месяцев с момента появления первых представителей семейства Android.Locker численность троянцев-вымогателей для ОС Android заметно возросла, и на конец 2014 года вирусная база Dr.Web содержала 137 записей для детектирования множества подобных вредоносных приложений.

Другим типом вредоносных программ, созданных в 2014 году злоумышленниками для обогащения за счет пользователей Android-устройств, стали троянцы-майнеры, предназначенные для добычи различных электронных криптовалют. Например, в марте были обнаружены троянцы Android.CoinMine.1.origin и Android.CoinMine.2.origin, распространявшиеся злоумышленниками в модифицированных ими популярных приложениях. Особенностью этих вредоносных программ было то, что они активизировались только в случае долгого отсутствия какой-либо активности со стороны пользователя. Т. к. данные троянцы задействовали аппаратные ресурсы зараженных смартфонов и планшетов, это могло негативно повлиять на работоспособность инфицированных устройств и стать, в худшем случае, причиной выхода их из строя.

|

|

|

Чуть позже вирусописатели «исправились», и выпустили в свет обновленные версии этих троянцев. В отличие от оригиналов, новые модификации вредоносных программ не использовали аппаратные ресурсы инфицированных мобильных устройств на полную мощность. Однако для пользователей это все равно не сулило ничего хорошего, т. к. их «девайсы» работали впустую и приносили прибыль вирусописателям.

Таким образом, по итогам 2014 года можно сделать вывод о том, что киберпреступники не только сохранили повышенный интерес к деньгам пользователей мобильных устройств под управлением ОС Android, но и значительно усилили атаки в данном направлении, желая получить еще больше выгоды за чужой счет. В связи с этим владельцам Android-смартфонов и планшетов необходимо с особой осторожностью относиться к устанавливаемым приложениям и при малейшем сомнении относительно той или иной программы отказаться от ее использования. Также всем без исключения пользователям рекомендуется установить антивирусное ПО, а пользователям банковских систем — постоянно контролировать историю операций с банковскими картами и счетами.

Кража конфиденциальных данных – еще один выгодный для киберпреступников вид незаконной деятельности – в 2014 году вновь стала актуальной проблемой для пользователей Android-устройств. Вирусописатели создали множество разнообразных троянцев-шпионов, а совершаемые с их помощью атаки были выявлены по всему миру. Так, обнаруженный в январе троянец Android.Spy.67.origin, получивший распространение в Китае, выполнял сбор и отправку на сервер злоумышленников различной конфиденциальной информации, среди которой была история СМС-сообщений, журнал вызовов и GPS-координаты. Кроме того, он мог активировать камеру и микрофон мобильного устройства, а также выполнял индексацию имеющихся фотографий, создавая для них специальные файлы-миниатюры. Android.Spy.67.origin обладал еще одной особенностью: при наличии root-доступа троянец нарушал работу ряда популярных в Китае антивирусных продуктов, удаляя их вирусные базы, а также устанавливал скрытую внутри него вредоносную программу, которая могла осуществлять инсталляцию других опасных приложений. Весной на просторах подпольных хакерских форумов вирусописатели начали продажу троянца Android.Dendroid.1.origin, который мог быть встроен в любое безобидное Android-приложение и позволял злоумышленникам со всего мира осуществлять на зараженных мобильных устройствах целый ряд противоправных действий. В частности, Android.Dendroid.1.origin мог перехватывать телефонные звонки и СМС-сообщения, получать информацию о текущем местоположении пользователя, записях его телефонной книги и истории веб-браузера, активировать встроенную камеру и микрофон, отправлять СМС-сообщения и т. п. Также в 2014 году были обнаружены весьма примечательные Android-троянцы, способные не только красть секретные сведения пользователей, но и выполнять по команде киберпреступников множество других вредоносных действий. В частности, в марте южнокорейские вирусописатели создали бэкдор Android.Backdoor.53.origin, взяв за основу легитимную программу, позволявшую осуществлять дистанционное управление мобильными устройствами. После запуска этот троянец скрывал свое присутствие в системе, удаляя собственный ярлык с главного экрана, после чего связывался со своими создателями и открывал им полный доступ к зараженному устройству. Другой не менее интересный бэкдор, получивший имя Android.Backdoor.96.origin, был выявлен в августе. Этот троянец мог выполнять кражу разнообразных конфиденциальных данных, таких как сведения об СМС-сообщениях, история звонков и посещенных веб-страниц, GPS-координаты, контакты из телефонной книги, и т. п. Также Android.Backdoor.96.origin имел возможность демонстрировать на экране различные сообщения, выполнять USSD-запросы, активировать встроенный микрофон устройства, записывать совершаемые телефонные звонки в аудиофайлы и загружать всю полученную информацию на принадлежавший злоумышленникам сервер.

Но одним из наиболее примечательных троянцев-шпионов в 2014 году стала вредоносная программа Android.SpyHK.1.origin, распространявшаяся среди жителей Гонконга. После запуска троянец передавал на управляющий сервер ряд общих сведений о зараженном мобильном устройстве, после чего ожидал поступления от своих создателей дальнейших указаний. В частности, Android.SpyHK.1.origin мог выполнять прослушивание телефонных разговоров, красть СМС-переписку, определить местоположение устройства, загружать на сервер хранящиеся на карте памяти файлы, активировать диктофонную запись, получить историю посещений веб-браузера, украсть контакты из телефонной книги и т. п.

Разнообразные шпионские Android-приложения, обнаруженные в 2014 году, в очередной раз подтверждают тот факт, что мобильные Android-устройства являются прекрасным источником ценной для злоумышленников информации. В связи с этим пользователям не стоит легкомысленно относиться к потенциальным рискам хищения секретных сведений и уповать на то, что те или иные персональные данные не заинтересуют киберпреступников: если для вас подобная информация кажется несущественной, то это не значит, что сетевые мошенники не найдут ей выгодное для себя применение.

Еще одной серьезной угрозой для пользователей ОС Android в 2014 году стали вредоносные программы, предустановленные на мобильных устройствах, либо встроенные в распространяемые злоумышленниками файлы-прошивки операционной системы. В течение прошедших 12 месяцев было выявлено большое число подобных инцидентов, самым ярким из которых стало появление первого в истории буткита для ОС Android. В частности, обнаруженный в январе троянец Android.Oldboot.1, заразивший большое число мобильных устройств, располагался в скрытом разделе файловой системы и при включении смартфона или планшета запускался до фактического старта ОС Android. После активации Android.Oldboot.1 извлекал из себя несколько компонентов и помещал их в системные каталоги, устанавливая их таким образом как обычные приложения. В дальнейшем эти вредоносные объекты подключались к удаленному серверу и на основании получаемых с него команд могли выполнять нежелательные для пользователей действия, главными из которых были незаметная загрузка, установка и удаление различных программ.

В феврале вирусные аналитики компании «Доктор Веб» обнаружили двух встроенных в предустановленную на бюджетных устройствах китайского производства операционную систему Android СМС-троянцев, основным предназначением которых была оплата использования китайского музыкального сервиса. Троянцы, получившие имена Android.SmsSend.1081.origin и Android.SmsSend.1067.origin, без спроса отправляли специально сформированные СМС-сообщения, каждое из которых могло стоить в рублевом эквиваленте 5-7 рублей. Также в ноябре на целом ряде бюджетных Android-устройств был обнаружен предустановленный злоумышленниками троянец Android.Becu.1.origin. Эта вредоносная программа обладала модульной архитектурой и могла использоваться вирусописателями для установки на целевые устройства других нежелательных программ.

В декабре вновь были выявлены троянцы, предустановленные злоумышленниками на различных мобильных устройствах. Например, вредоносная программа Android.Backdoor.126.origin позволяла киберпреступникам реализовывать разного рода мошенничества: троянец размещал среди СМС-сообщений пользователя специально сформированные СМС, содержимое которых задавалось вирусописателями. А другой троянец, получивший имя Android.Backdoor.130.origin, мог без ведома владельца инфицированного мобильного устройства отправлять СМС-сообщения, совершать звонки, демонстрировать рекламу, загружать, устанавливать и запускать приложения, а также передавать на управляющий сервер различную конфиденциальную информацию, включая историю звонков, СМС-переписку и данные о местоположении мобильного устройства, а также выполнять ряд других нежелательных действий.

Таким образом, вполне очевидно, что в настоящее время соблюдение базовых норм безопасности при использовании Android-устройств становится все менее достаточным и требует не только загрузки приложений из надежных источников и установки антивирусного ПО, но и серьезного подхода в выборе самих мобильных устройств. В частности, необходимо удостовериться в надежности производителя Android-смартфона или планшета, а также поставщика, выполняющего продажу конкретного аппарата. Кроме того, следует избегать использования вызывающих сомнение сборок операционной системы Android, а также отказаться от загрузки файлов прошивок из ненадежных источников.

Защитить пользователей ОС Android призван Антивирус Dr.Web для Android, обладающий всем необходимым арсеналом для обеспечения безопасности современных смартфонов, планшетов и иных мобильных устройств.

Однако помимо многочисленных атак на пользователей Android-устройств, злоумышленники не обошли стороной и владельцев смартфонов и планшетов под управлением iOS. Стоит отметить, что большинство зафиксированных вредоносных программ могли заразить лишь «взломанные» мобильные Apple-устройства, однако среди них был и троянец, способный инфицировать обычные iOS-смартфоны и планшеты. Например, в марте был обнаружен угрожавший китайским пользователям троянец IPhoneOS.Spad.1. Эта вредоносная программа определенным образом модифицировала параметры ряда рекламных систем, встроенных в различные iOS-приложения. В результате оплата за демонстрируемую в них рекламу направлялась на счета предприимчивых злоумышленников, минуя авторов этих программ. В апреле был выявлен троянец IPhoneOS.PWS.Stealer.1, осуществлявший кражу логина и пароля от учетной записи Apple ID. Троянец IPhoneOS.PWS.Stealer.2, обнаруженный в мае, также предназначался для кражи реквизитов доступа к данной учетной записи, однако помимо этого мог покупать за счет ничего не подозревающей жертвы различные приложения в каталоге приложений App Store, загружать и устанавливать их. Выявленный в сентябре троянец IPhoneOS.Xsser.1 представлял для пользователей iOS-устройств довольно серьезную угрозу. Так, по команде злоумышленников он мог совершать кражу целого ряда конфиденциальных данных, например, похищать содержимое телефонной книги, фотографии пользователя, разнообразные пароли, получать информацию об СМС-переписке, истории звонков и местоположении девайса. А уже в декабре владельцы «взломанных» iOS-устройств снова столкнулись с угрозой кражи персональных данных, исходившей от опасного троянца IPhoneOS.Cloudatlas.1, который предназначался для сбора широкого спектра секретных сведений пользователей. Однако наибольшую опасность для пользователей iOS в 2014 году представлял троянец IPhoneOS.BackDoor.WireLurker. Эта вредоносная программа интересна тем, что она могла устанавливаться не только на взломанные Apple-устройства, но также и на iOS-смартфоны и планшеты, не подвергшиеся программной модификации. Вирусописатели достигли этой цели благодаря «настольному» собрату данного троянца. В частности, заражавшее компьютеры под управлением Mac OS X вредоносное приложение Mac.BackDoor.WireLurker.1, которое распространялось злоумышленниками в пиратских версиях легитимных программ, отслеживало подключение целевых мобильных устройств через USB-соединение и при помощи специального «корпоративного» цифрового сертификата устанавливало на них мобильного троянца IPhoneOS.BackDoor.WireLurker. После успешного внедрения на iOS-смартфон или планшет IPhoneOS.BackDoor.WireLurker мог выполнять кражу разнообразной конфиденциальной информации пользователей, в частности, контактов из телефонной книги, а также СМС-сообщений, сведения о которых после похищения передавалась на сервер киберпреступников.

Выявленные в 2014 году атаки на смартфоны и планшеты производства корпорации Apple дают их пользователям четкий сигнал о том, что опасность со стороны вредоносных приложений более чем реальна и что хитроумные киберпреступники не упустят возможности извлечь выгоду за счет поклонников мобильных устройств под управлением альтернативных платформ. В связи с этим приверженцам мобильных Apple-устройств рекомендуется с особой внимательностью относиться к устанавливаемым приложениям (в том числе к приложениям для настольных компьютеров и ноутбуков Apple), а также избегать посещения сомнительных веб-ресурсов и перехода по ссылкам, пришедшим в подозрительных СМС-сообщениях.

Перспективы и вероятные тенденции

Исходя из анализа ситуации, сложившейся в сфере информационной безопасности в 2014 году, можно предположить, что в будущем наверняка сохранятся тенденции к распространению троянцев-шифровальщиков, будет расширяться их ассортимент, совершенствоваться используемые злоумышленниками технологии.

Одной из весьма вероятных перспектив наступающего года является появление новых вредоносных программ для альтернативных операционных систем, таких как Linux и Mac OS X. Наверняка будут появляться новые банковские троянцы, а также более совершенные вредоносные программы, ориентированные на хищение конфиденциальных данных из систем дистанционного банковского обслуживания; часть из них будет активно взаимодействовать с вредоносным ПО, работающим на мобильных устройствах.

С развитием и широчайшим распространением всевозможных мобильных устройств, таких как планшетные компьютеры, смартфоны, GPS-навигаторы, интересы киберпреступников будут все более отчетливо смещаться в сферу мобильных платформ. Так, развитие банковских технологий наверняка не останется без внимания вирусописателей, поэтому в 2015 году с большой долей вероятности можно ожидать появления новых банковских троянцев для ОС Google Android. Наверняка останутся актуальными и потенциальные угрозы, связанные с рассылкой платных СМС-сообщений, также вероятно появление новых троянцев-блокировщиков и шифровальщиков для мобильной платформы Android. Можно предположить, что не снизится и опасность хищения различных персональных данных, хранящихся на мобильных устройствах.

В 2015 году бдительность следует проявлять и пользователям мобильных устройств производства компании Apple, работающих под управлением операционной системы iOS. Текущий год показал, что интерес злоумышленников к этой платформе неуклонно растет, наверняка сохранится он и в наступающем году.

Узнайте больше с Dr.Web

Вирусная статистика Библиотека описаний Все обзоры о вирусах Лаборатория-live

![[VK]](http://st.drweb.kz/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.kz/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.kz/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии