«Доктор Веб»: обзор вирусной активности для мобильных устройств в марте 2023 года

17 мая 2023 года

Количество атак банковских троянских приложений увеличилось на 78,47%. Чаще всего пользователи сталкивались с представителями семейства Android.BankBot, на которые пришлось 73,06% детектирований угроз этого типа. В то же время на 0,47% выросла активность вредоносных программ-вымогателей Android.Locker.

Вместе с тем в течение марта вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных программ из семейства Android.FakeApp, которые злоумышленники использовали в различных мошеннических схемах. Кроме того, были выявлены случаи заражения защищенного системного раздела одной из моделей ТВ-приставок на базе ОС Android опасным бэкдором Android.Pandora.2, способным по команде выполнять различные вредоносные действия.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Рост активности рекламных троянских программ

- Рост активности банковских троянских приложений и программ-вымогателей

- Снижение активности шпионских троянских приложений

- Заражение системного раздела одной из моделей телевизионных Android-приставок

- Появление очередных угроз в каталоге Google Play

Мобильная угроза месяца

В марте вирусные аналитики компании «Доктор Веб» выявили случаи заражения системного раздела одной из моделей телевизионных Android-приставок троянским приложением-бэкдором Android.Pandora.2. Установленный на затронутых устройствах антивирус Dr.Web зафиксировал появление новых файлов в защищенной системной области. Среди них была и указанная вредоносная программа. По команде злоумышленников Android.Pandora.2 способен модифицировать или полностью подменять системный файл hosts, отвечающий за преобразование доменных имен в соответствующие им IP-адреса, осуществлять DDoS-атаки, загружать и устанавливать собственные обновления, а также выполнять другие действия.

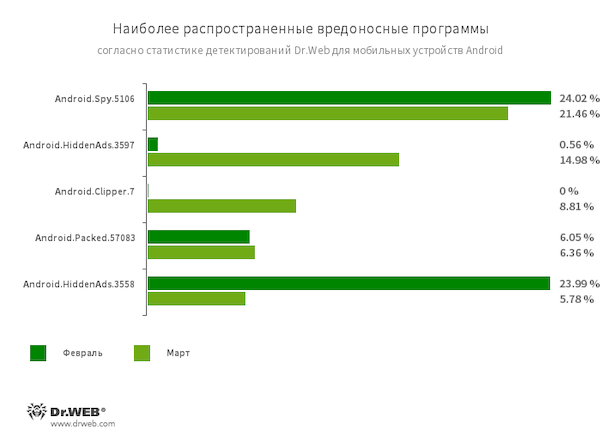

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.5106

- Троянская программа, представляющая собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Она может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.HiddenAds.3597

- Android.HiddenAds.3558

- Троянские программы для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Clipper.7

- Детектирование некоторых версий официальных приложений онлайн-магазинов SHEIN и ROMWE - Ultimate Cyber Mall, имеющих потенциально опасную функцию копирования информации из буфера обмена, свойственную клиперам. Затронутые варианты программ отслеживают содержимое буфера и при появлении в нем заданной последовательности символов, характерной для определенных URL-адресов, передают соответствующие строки на удаленный сервер.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

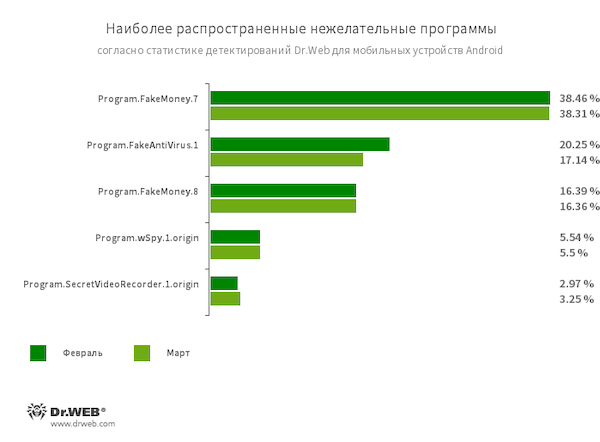

- Program.FakeMoney.7

- Program.FakeMoney.8

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Они имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.wSpy.1.origin

- Коммерческая программа-шпион для скрытого наблюдения за владельцами Android-устройств. Она позволяет читать переписку (сообщения в популярных мессенджерах и СМС), прослушивать окружение, отслеживать местоположение устройства, следить за историей веб-браузера, получать доступ к телефонной книге и контактам, фотографиям и видео, делать скриншоты экрана и фотографии через камеру устройства, а также имеет функцию кейлоггера.

- Program.SecretVideoRecorder.1.origin

- Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

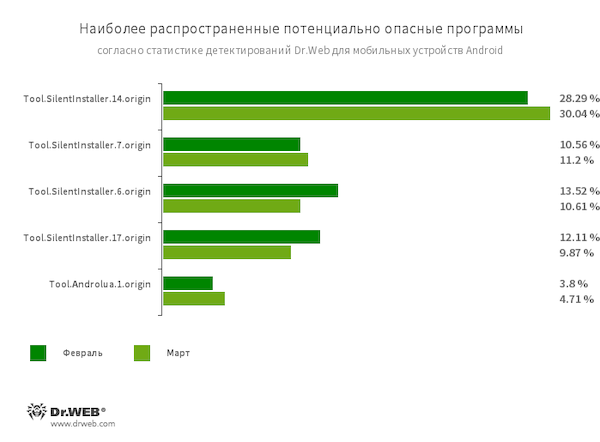

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- Потенциально опасные программные платформы, которые позволяют приложениям запускать APK-файлы без их установки. Они создают виртуальную среду исполнения, которая не затрагивает основную операционную систему.

- Tool.Androlua.1.origin

- Детектирование ряда потенциально опасных версий специализированного фреймворка для разработки Android-программ на скриптовом языке программирования Lua. Основная логика Lua-приложений расположена в соответствующих скриптах, которые зашифрованы и расшифровываются интерпретатором перед выполнением. Часто данный фреймворк по умолчанию запрашивает доступ ко множеству системных разрешений для работы. В результате исполняемые через него Lua-скрипты способны выполнять различные вредоносные действия в соответствии с полученными разрешениями.

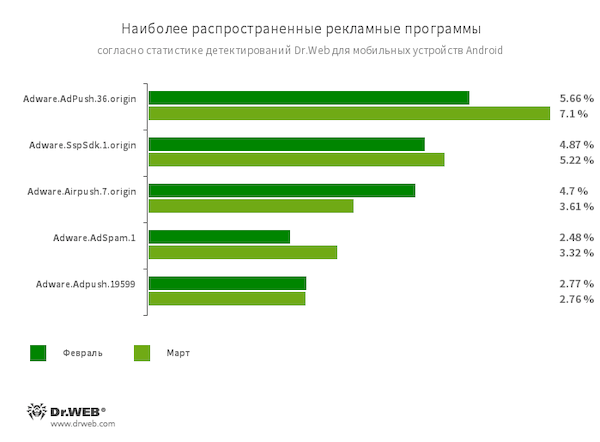

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут быть похожи на сообщения от операционной системы. Кроме того, данные модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

- Adware.SspSdk.1.origin

- Adware.AdSpam.1

- Специализированный рекламный модуль, встраиваемый в Android-приложения. Он демонстрирует рекламу, когда содержащие его программы закрыты. В результате пользователям сложнее определить источник надоедливых объявлений.

- Adware.Airpush.7.origin

- Представитель семейства рекламных модулей, встраиваемых в Android-приложения и демонстрирующих разнообразную рекламу. В зависимости от версии и модификации это могут быть рекламные уведомления, всплывающие окна или баннеры. С помощью данных модулей злоумышленники часто распространяют вредоносные программы, предлагая установить то или иное ПО. Кроме того, такие модули передают на удаленный сервер различную конфиденциальную информацию.

Угрозы в Google Play

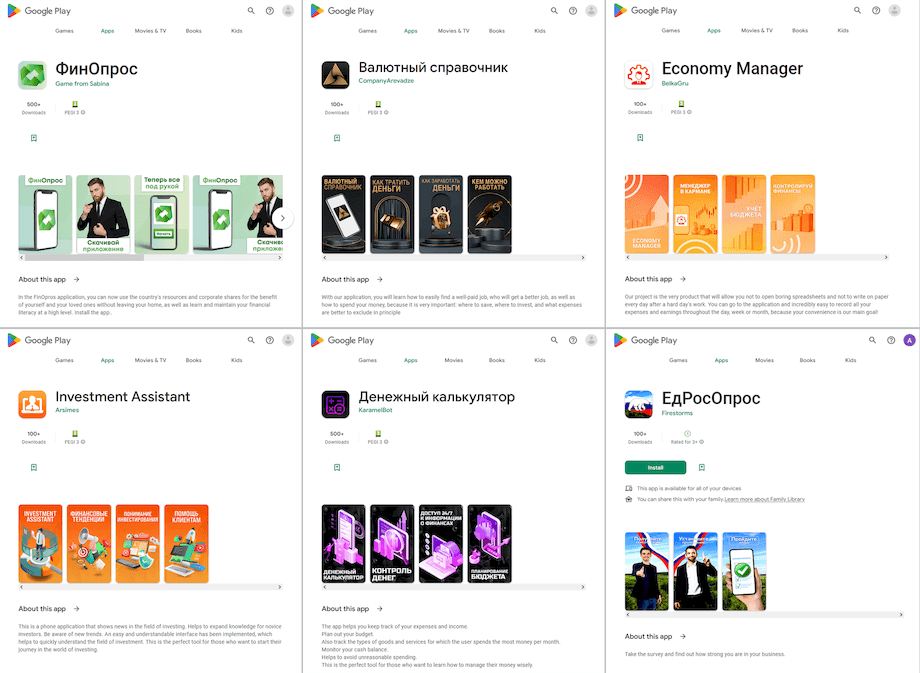

В марте 2023 года специалисты компании «Доктор Веб» выявили в каталоге Google Play десятки новых троянских приложений из семейства Android.FakeApp. Они распространялись под видом различных полезных программ, но в действительности основной их задачей была загрузка всевозможных сайтов. Многие из них — например, Android.FakeApp.1251, Android.FakeApp.1254, Android.FakeApp.1257, Android.FakeApp.1258, Android.FakeApp.1260 и Android.FakeApp.1294 — злоумышленники вновь выдавали за программы финансовой тематики, такие как справочники и обучающие пособия, инструменты для доступа к инвестиционным платформам и торговли различными активами, программы для ведения домашней бухгалтерии, участия в опросах и т. д. Такие приложения-подделки могли загружать мошеннические сайты, где пользователям предлагалось указать персональную информацию и зарегистрировать учетную запись — якобы для доступа к инвестиционным сервисам.

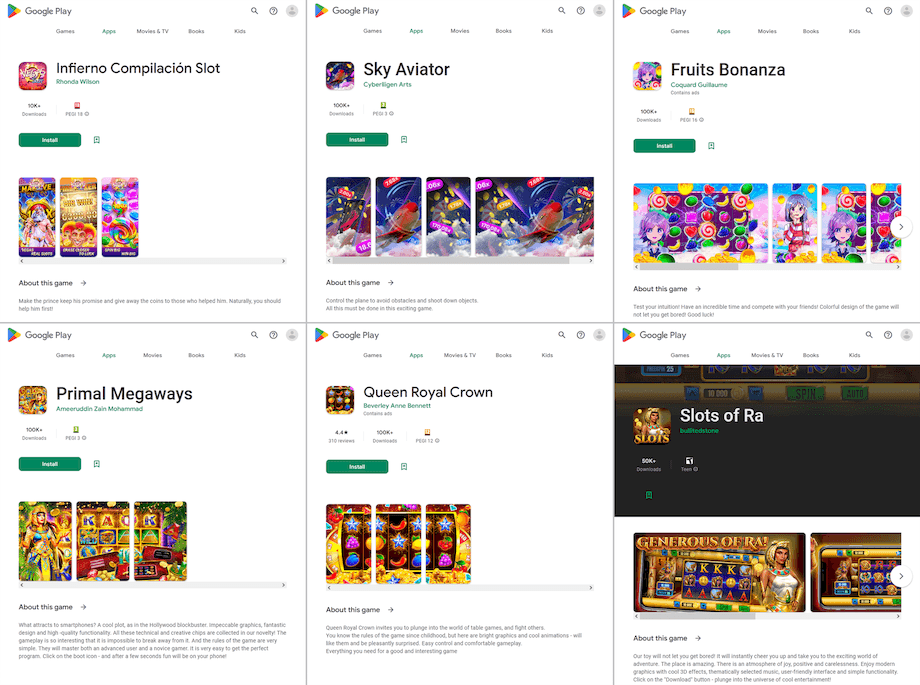

Другие подобные приложения вновь распространялись под видом всевозможных игр. Например, Android.FakeApp.1252, Android.FakeApp.1255, Android.FakeApp.1268, Android.FakeApp.1272, Android.FakeApp.1278, Android.FakeApp.1280, Android.FakeApp.1297 и ряд других. Вместо ожидаемой функциональности они могли загружать сайты онлайн-казино.

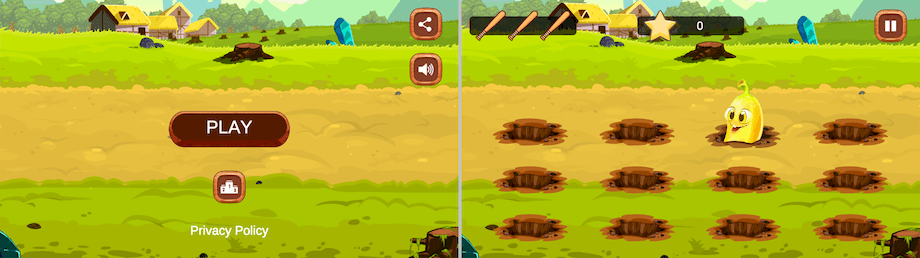

Примеры запуска такими троянскими программами игрового режима:

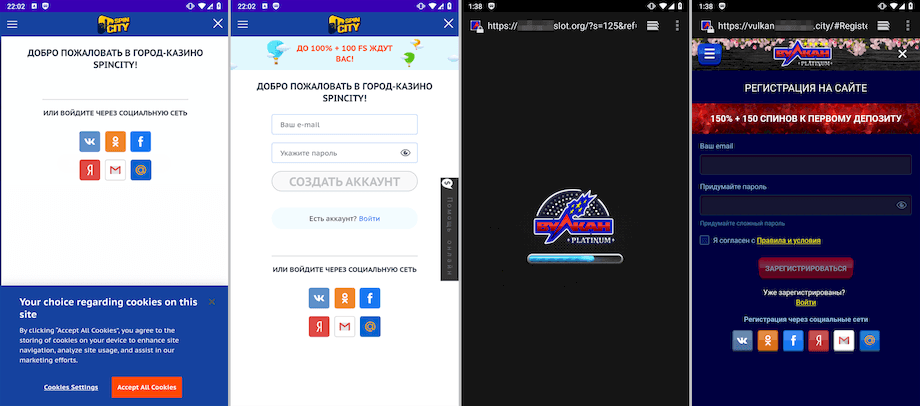

Примеры загружаемых ими сайтов онлайн-казино:

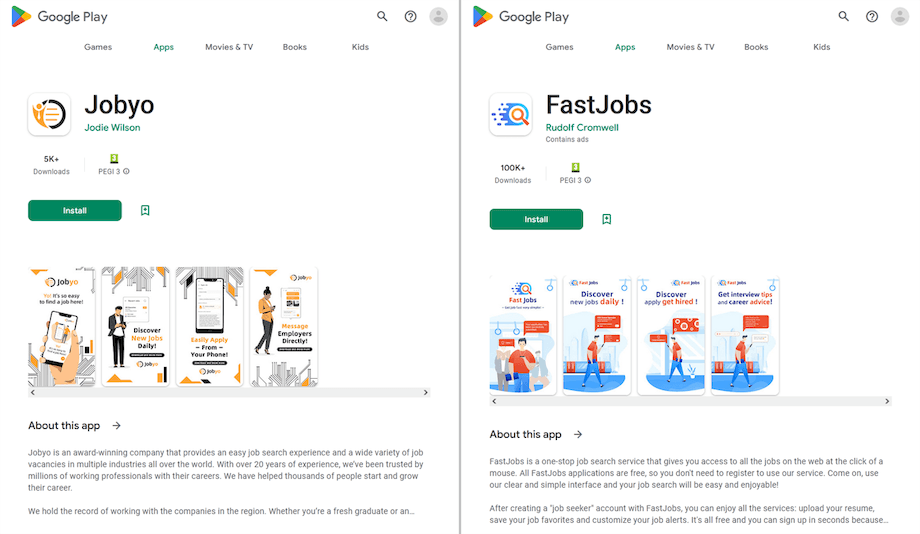

Наши специалисты также обнаружили очередные программы-подделки, которые мошенники выдавали за приложения для поиска работы. Они загружали сайты со списками поддельных вакансий. При выборе понравившейся «вакансии» потенциальным жертвам предлагалось указать в специальной форме персональные данные или связаться с «работодателем» через мессенджеры — например, WhatsApp. Антивирус Dr.Web детектирует эти вредоносные приложения как Android.FakeApp.1133 и Android.FakeApp.23.origin.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Ваш Android нуждается в защите.

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 140 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web