«Доктор Веб»: обзор вирусной активности для мобильных устройств в октябре 2015 года

30 октября 2015 года

Главные тенденции октября

- Обнаружение опасного троянца, заражающего мобильные устройства под управлением iOS

- Проникновение очередной вредоносной программы в каталог Google Play

- Новые случаи распространения Android-троянцев в прошивках

- Появление новых банковских троянцев

Количество записей для вредоносных и нежелательных программ под ОС Android в вирусной базе Dr.Web

| Сентябрь 2015 | Октябрь 2015 | Динамика |

|---|---|---|

| 14 033 | 15 135 | +7,85% |

«Мобильная» угроза месяца

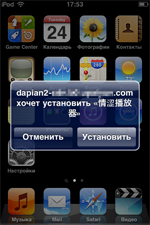

В начале октября специалисты по информационной безопасности обнаружили очередного троянца, предназначенного для работы на мобильных устройствах под управлением iOS. Новая вредоносная программа, получившая по классификации Dr.Web имя IPhoneOS.Trojan.YiSpecter.2, распространялась злоумышленниками преимущественно среди жителей Китая и могла загружаться на их мобильные устройства под видом безобидных приложений. В частности, при посещении различных веб-ресурсов эротической тематики пользователям для просмотра видеороликов категории для взрослых предлагалось установить специальный видеоплеер, который обладал заявленным функционалом, однако в действительности скрывал в себе троянца. При этом благодаря применению вирусописателями корпоративного метода дистрибуции ПО, позволяющего пользователям iOS получать программы в обход каталога App Store, в случае согласия на установку IPhoneOS.Trojan.YiSpecter.2 мог инсталлироваться как на смартфоны и планшеты с наличием «jailbreak», так и на аппараты c немодифицированной версией ОС.

IPhoneOS.Trojan.YiSpecter.2 обладает следующим вредоносным функционалом:

- отправляет на удаленный сервер информацию о зараженном мобильном устройстве;

- устанавливает дополнительные троянские модули, необходимые для своей работы;

- по команде с управляющего сервера способен деинсталлировать программы и заменять их поддельными копиями;

- может демонстрировать рекламу на экране iOS-устройств;

- если троянец или его компоненты будут удалены пользователем, один из вредоносных модулей выполнит их повторную установку.

Троянцы в Google Play

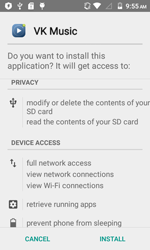

В прошедшем месяце был зафиксирован очередной случай размещения Android-троянца в официальном каталоге приложений Google Play. Вредоносная программа, добавленная в вирусную базу Dr.Web как Android.PWS.3, скрывалась во внешне безобидном аудиоплеере, позволявшем прослушивать размещенные в социальной сети «ВКонтакте» музыкальные композиции. После запуска этот троянец запрашивал у ничего не подозревающего пользователя логин и пароль от его учетной записи, выполнял аутентификацию в соцсети и действительно предоставлял доступ к музыке, однако в то же время незаметно для своих жертв передавал злоумышленникам введенные ими конфиденциальные данные. Затем Android.PWS.3 подключался к удаленному узлу вирусописателей, откуда получал список различных групп из сети «ВКонтакте», в которые автоматически добавлял пострадавших пользователей, «накручивая» тем самым рейтинг и популярность соответствующих онлайн-сообществ.

Троянцы в прошивках

Практически каждый месяц вирусные аналитики «Доктор Веб» фиксируют новые случаи размещения различных вредоносных приложений в Android-прошивках. В этом плане не стал исключением и минувший октябрь, когда на нескольких мобильных устройствах был обнаружен предустановленный троянец Android.Cooee.1. Эта опасная программа находится в приложении-лаунчере (графической оболочке Android) и содержит в себе ряд специализированных модулей, предназначенных для показа рекламы. Также троянец способен незаметно загружать и запускать на исполнение как дополнительные рекламные пакеты, так и другие приложения, включая вредоносное ПО. В частности, среди скачанных им файлов был обнаружен троянец Android.DownLoader.225, предназначенный для скрытой загрузки различных программ.

Примечательно, что если пострадавшие от троянца пользователи удалят содержащий Android.Cooee.1 лаунчер, работоспособность их зараженного мобильного устройства будет нарушена, т. к. при следующем его включении операционная система не сможет нормально загрузиться. Поэтому перед попыткой деинсталляции вредоносной программы необходимо заблаговременно установить любую из альтернативных версий соответствующего ПО и в настройках системы выставить ее как работающую по умолчанию оболочку.

Банковские троянцы

Среди выявленных в октябре вредоносных Android-приложений в очередной раз оказалось немало банковских троянцев, созданных для кражи денег. Одним из них стал обнаруженный в конце месяца банкер Android.BankBot.80.origin, который распространялся вирусописателями под видом легального ПО одной из крупных российских кредитных организаций. После запуска на целевых смартфонах и планшетах Android.BankBot.80.origin вынуждает пользователя предоставить ему права администратора мобильного устройства, после чего рассылает по всем найденным в его телефонной книге номерам СМС-сообщение вида «Привет, проголосуй за меня http://******konkurs.ru/». При посещении данного веб-сайта, посвященного якобы проводимому конкурсу фотографии, на устройства потенциальных жертв автоматически загружается одна из версий банкера, детектируемая Антивирусом Dr.Web для Android как Android.SmsBot.472.origin. Кроме того, на этом портале владельцам мобильных устройств для участия в голосовании предлагается установить специальную программу, которая на самом деле является еще одной версией Android.BankBot.80.origin.

Особенности данного троянца:

- распространяется под видом легального ПО, например, официального банковского приложения или программы для участия в голосовании в фотоконкурсе;

- заставляет пользователей предоставить ему права администратора мобильного устройства, для чего постоянно демонстрирует соответствующий запрос, мешая нормальной работе со смартфоном или планшетом;

- рассылает по всем телефонным номерам из адресной книги СМС-сообщения со ссылкой на мошеннический сайт, с которого на устройства потенциальных жертв загружается одна из модификаций этого вредоносного приложения;

- способен похищать деньги со счетов мобильных телефонов, банковских карт, а также счетов в платежных системах;

- активирует переадресацию входящих вызовов, в результате чего пострадавшие от троянца пользователи не могут принимать звонки.

Подробнее об Android.BankBot.80.origin читайте в материале, опубликованном на нашем сайте.

Число записей для банковских троянцев Android.BankBot в вирусной базе Dr.Web:

| Сентябрь 2015 | Октябрь 2015 | Динамика |

|---|---|---|

| 142 | 148 | +4,2% |

Число записей для многофункциональных троянцев Android.SmsBot в вирусной базе Dr.Web:

| Сентябрь 2015 | Октябрь 2015 | Динамика |

|---|---|---|

| 520 | 550 | +5,8% |